Linux命令的危险性,如何避免潜在的攻击风险?

- 行业动态

- 2024-09-09

- 2629

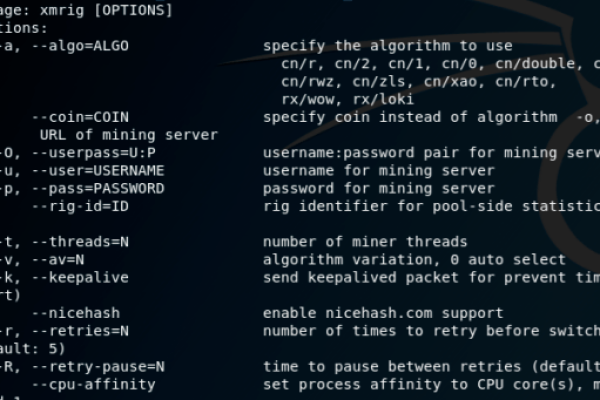

Linux攻击性命令是指那些可以用来对系统或网络进行攻击的命令。这些命令通常用于渗透测试、安全研究和教育目的。一些常见的Linux攻击性命令包括Nmap(用于网络扫描)、Metasploit(用于破绽利用)和Wireshark(用于网络协议分析)。这些命令仅供合法使用,未经授权使用可能会导致严重后果。

在讨论Linux环境下的攻击性命令时,需要明确这些命令和工具主要是用于合法的渗透测试和安全分析,对于拥有高级权限的系统用户来说,了解这些命令是至关重要的,因为他们误用可能会对系统安全造成威胁,下面将详细介绍一些常用的攻击性命令及其用途。

1、网络扫描与分析

Nmap:Nmap是一款极其强大的网络扫描工具,它能够发现网络中的服务和开放端口,通过执行特定的扫描技巧,如SYN扫描、操作系统检测、版本侦测等,Nmap可用于网络的安全审计和破绽评估。

Hydra:Hydra是一种网络登录破解工具,支持多种协议如FTP、SSH、HTTP等,它的主要功能是通过暴力破解手段,尝试揭露目标系统的弱密码,从而获取未授权的访问权限。

2、破绽利用与渗透测试

Metasploit:Metasploit框架是安全研究人员和渗透测试人员广泛使用的一个开源工具,它提供了大量的破绽利用模块、辅助模块和后门程序,可以模拟破解攻击,以评估系统的安全性。

SQLMap:SQLMap是一个自动化的SQL注入和数据库渗透工具,它允许安全管理员发现和测试Web应用中的SQL注入破绽,并进一步探索、利用这些破绽获取数据库的详细信息。

3、拒绝服务攻击

DDoS工具:DDos(Distributed Denial of Service)攻击涉及使用大量的请求来淹没目标服务器,使其无法处理合法请求,在Kali Linux中,存在多种DDos工具,如使用Git命令下载DDos工具包,这些工具可以实现不同类型的DDoS攻击。

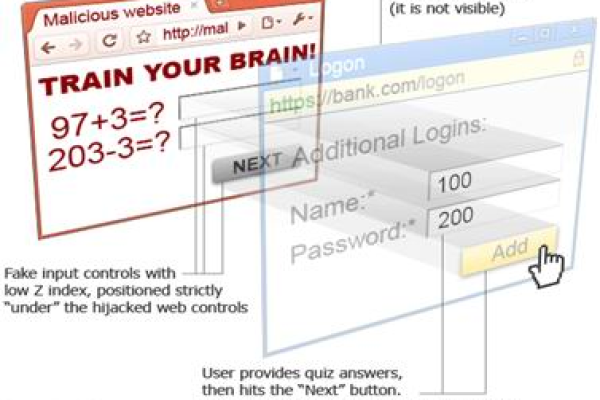

4、社会工程攻击

BeEF:BeEF是针对Web浏览器的攻击工具,它允许渗透测试人员通过客户端攻击向量评估Web应用的安全性,BeEF可以钩住受害者的浏览器,并执行一系列的命令,以观察和控制受害者的行为。

5、嗅探与欺骗

Wireshark:Wireshark是一个网络协议分析工具,常用于网络嗅探和数据包捕获,虽然Wireshark本身不是攻击工具,但被攻击者或渗透测试人员用于捕获敏感信息,监视网络活动。

6、密码攻击与利用

John the Ripper:John the Ripper是一个广受欢迎的密码破解工具,主要用来进行字典攻击和强行破解,它支持多种平台和加密算法,常用于恢复或发现遗失的密码。

7、反面软件分析与传播

MalDump:MalDump是一个反面软件分析工具,用于提取反面软件中的信息,例如域名、URLs、邮件地址等,这类信息对于分析反面软件的传播模式非常有用。

值得注意的是,尽管Linux攻击性命令具有一定的教育价值和实用性,但它们也可能被反面个体用于非规活动,了解如何保护系统不受这些命令的潜在负面影响是至关重要的,以下是一些防护建议:

确保系统及时更新,安装所有最新的安全补丁。

使用强密码策略和多因素认证来保护关键账户。

定期进行安全审计和渗透测试,以识别潜在的破绽。

培训员工识别各种网络攻击和欺诈技术,提高安全意识。

Linux攻击性命令和工具在教育和安全测试方面具有重要作用,它们的使用应当严格限制在合法的范畴内,以避免对他人的网络安全造成威胁,通过理解这些工具的工作方式和潜在风险,系统管理员和安全专家可以更好地保护自己的网络环境,同时为对抗网络非规做好准备。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/92270.html