安全破绽追踪的挑战,如何有效应对网络威胁的难题?

- 行业动态

- 2025-03-07

- 10

安全破绽追踪是一个复杂且具有挑战性的过程,其难度取决于多种因素,以下是对这一过程的详细分析:

一、安全破绽追踪的难点

| 难点 | 描述 |

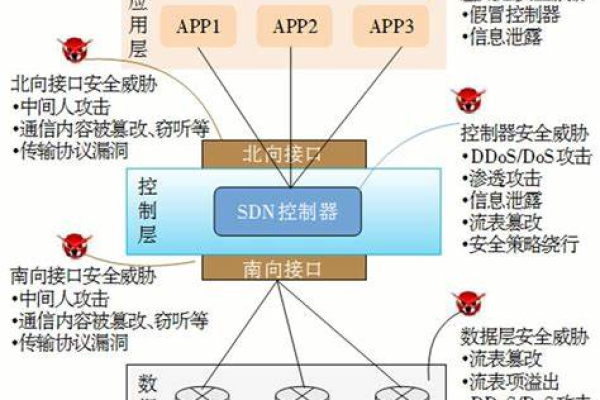

| 技术复杂性 | 现代软件系统和网络架构日益复杂,包含大量代码和组件,追踪破绽需要对这些系统有深入的理解,包括编程语言、框架、操作系统等,破绽可能涉及多个层面,如应用层、网络层、内核层等,增加了追踪的难度。 |

| 动态变化 | 软件系统不断更新和迭代,新的功能和特性被添加,旧的功能可能被修改或删除,这使得破绽追踪变得更加困难,因为破绽可能随着系统的更新而发生变化,或者在新的版本中被引入。 |

| 隐蔽性 | 攻击者通常试图隐藏他们的活动,使用各种技术手段来掩盖破绽的存在,这可能包括加密通信、混淆代码、利用零日破绽等,这些手段使得安全团队难以发现和追踪破绽。 |

| 数据量庞大 | 在大型软件系统中,日志文件、网络流量、系统事件等数据量非常庞大,要从这些海量数据中筛选出与破绽相关的信息,需要强大的数据分析能力和工具支持。 |

| 跨平台和多环境 | 许多软件系统在不同的操作系统、浏览器、设备等环境中运行,不同环境下的行为和破绽表现可能有所不同,这增加了追踪的复杂性。 |

二、安全破绽追踪的方法

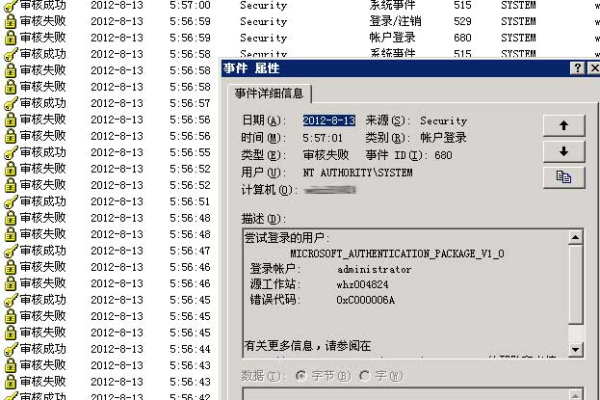

1、日志分析

收集和分析系统日志、应用程序日志、网络日志等,以查找异常行为和潜在的破绽迹象。

使用日志管理工具和分析平台,如ELK Stack(Elasticsearch、Logstash、Kibana),来集中管理和分析日志数据。

2、载入检测系统(IDS)/载入防御系统(IPS)

部署IDS/IPS来监测网络流量和系统活动,及时发现并报警潜在的攻击和破绽利用行为。

定期更新IDS/IPS的规则库,以应对新出现的威胁。

3、破绽扫描工具

使用专业的破绽扫描工具,如Nessus、OpenVAS等,对系统进行定期扫描,发现已知的破绽。

结合人工分析和验证,确保扫描结果的准确性。

4、威胁情报

关注安全社区和威胁情报组织发布的最新威胁信息,了解常见的破绽类型和攻击手法。

订阅威胁情报服务,获取实时的安全预警和破绽信息。

5、安全审计

定期进行安全审计,检查系统的配置、权限设置、用户活动等,发现潜在的安全隐患和破绽。

对审计结果进行详细分析,制定相应的整改措施。

三、相关问答FAQs

问题1:如何提高安全破绽追踪的效率?

答:提高安全破绽追踪效率可以从以下几个方面入手:

自动化工具:利用自动化的破绽扫描工具、日志分析工具等,减少人工操作的时间和工作量。

集成平台:建立统一的安全运营管理平台,将各种安全工具和数据集成在一起,实现信息的共享和协同工作。

专业培训:对安全团队进行专业培训,提高他们的技术水平和分析能力,使其能够更快速地发现和处理破绽。

持续监控:建立持续的安全监控机制,实时监测系统的运行状态和安全事件,及时发现并处理潜在的破绽。

问题2:安全破绽追踪过程中需要注意哪些法律和合规问题?

答:在安全破绽追踪过程中,需要注意以下法律和合规问题:

隐私保护:在收集和分析数据时,要确保遵守相关的隐私法规,如《通用数据保护条例》(GDPR)、《网络安全法》等,保护用户的个人信息和隐私。

授权和许可:在进行安全测试和破绽挖掘时,需要获得相关方的授权和许可,避免未经授权的访问和操作。

破绽披露:在发现破绽后,要按照相关规定及时向相关方披露破绽信息,并提供详细的修复建议,要注意披露的方式和范围,避免造成不必要的影响。

合规要求:遵守行业和地区的法律法规,如金融行业的PCI DSS标准、医疗行业的HIPAA法案等,确保安全措施符合合规要求。