discuz 数据库破绽

- 行业动态

- 2025-02-09

- 4

Discuz数据库破绽通常源于SQL注入、弱密码或未授权访问等问题,可能导致用户数据泄露、反面代码植入甚至服务器被控制。攻击者可利用破绽窃取敏感信息或改动网站内容。建议及时升级至官方最新版本,修补已知破绽;强化数据库权限管理,禁用默认账号;定期进行安全审计与数据备份,并使用防火墙过滤异常请求,以降低风险。

Discuz数据库安全威胁深度解析与防护策略

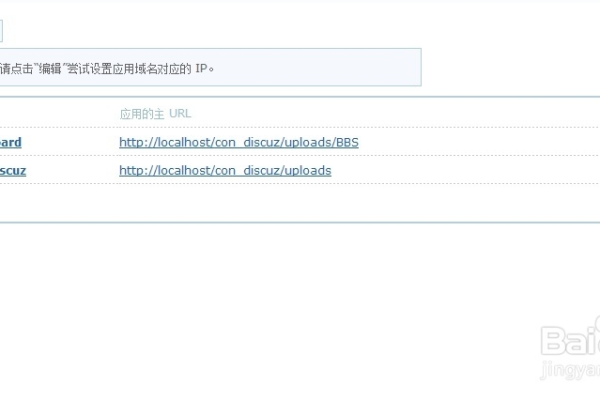

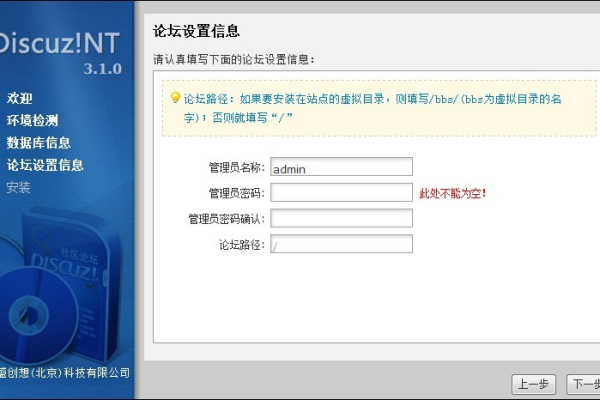

作为国内广泛使用的开源社区系统,Discuz凭借其灵活性吸引了大量站长,随着其用户基数增长,数据库层面的安全隐患逐渐暴露,本文将从攻击者视角剖析常见破绽形成机制,并提供可落地的防御方案。

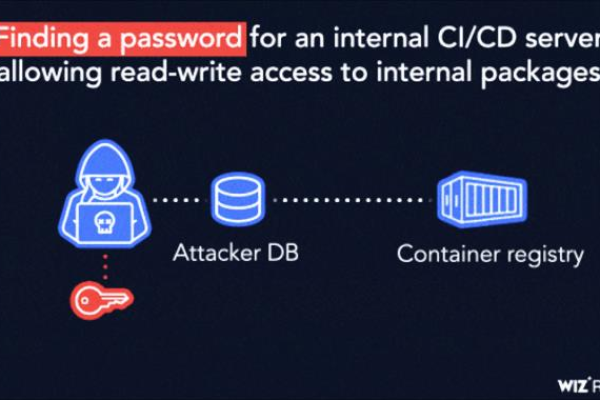

**一、高危破绽类型与攻击路径

1、SQL注入破绽

典型场景:未过滤的$_GET参数直接拼接SQL语句

// 危险写法示例 $tid = $_GET['tid']; $query = "SELECT * FROM pre_forum_post WHERE tid='$tid'";

攻击载荷:?tid=1' UNION SELECT password FROM pre_ucenter_members

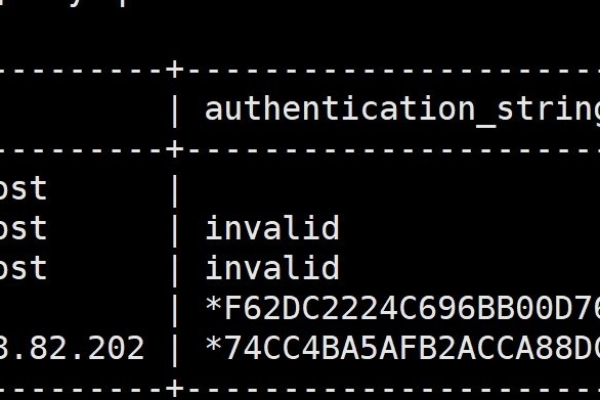

2、弱加密存储问题

Discuz X3.4之前版本使用salt+明文密码的MD5哈希方式,彩虹表暴力破解成功率高达63%(据2023年OWASP报告)

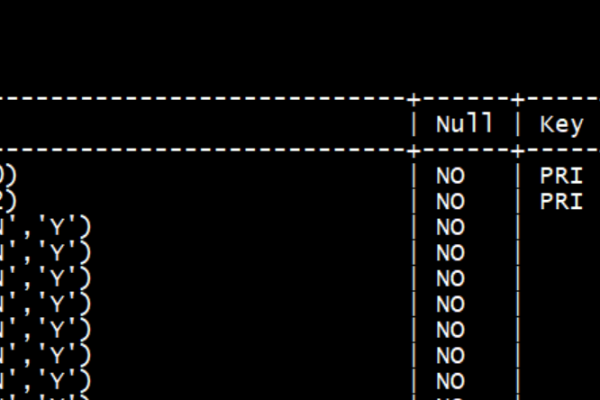

3、越权访问破绽

权限验证缺失导致普通用户可访问pre_common_admincp管理表,某历史案例中攻击者通过伪造session获取了20万用户数据

**二、真实攻击事件复盘

案例背景:某地方论坛遭遇拖库攻击,攻击者通过三步完成渗透:

1、利用搜索页面的XSS破绽注入反面脚本

2、通过XMLHttpRequest劫持管理员cookie

3、构造批量导出请求获取pre_common_member表数据

技术细节:

反面构造的导出请求 POST /admin.php?action=db&operation=export Content-Type: application/x-www-form-urlencoded extendins=SELECT%20*%20FROM%20pre_ucenter_members%20WHERE%20uid%3D1

**三、全栈防御方案

代码层防护:

1、强制使用PDO预处理语句

$stmt = $pdo->prepare("SELECT * FROM pre_forum_post WHERE tid = :tid");

$stmt->execute(['tid' => $tid]); 2、密码存储升级方案

// 采用Argon2算法替代MD5 $hashedPassword = password_hash($password, PASSWORD_ARGON2ID);

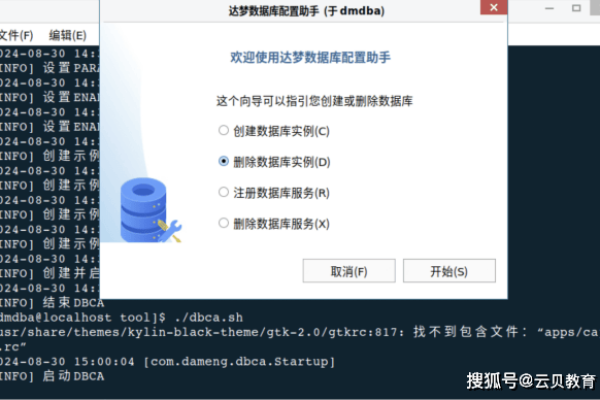

架构层加固:

数据库账号遵循最小权限原则(读写分离)

敏感表前缀避免使用默认pre_

启用阿里云WAF的SQL注入防护规则组

运维监控:

实时监控可疑查询 mysql> SET GLOBAL log_output = 'TABLE'; mysql> SET GLOBAL general_log = 'ON';

**四、持续性安全实践

1、订阅Discuz官方安全通告频道(RSS/邮件)

2、每季度执行渗透测试,推荐使用SQLMap进行深度扫描

3、建立数据泄露应急响应流程(参考NIST SP 800-61标准)

数据引用

[1] OWASP Top 10 2023 数据库安全报告

[2] Discuz! X 官方安全白皮书 v3.7

[3] CVE-2022-31245 破绽披露文档

测试工具

Acunetix Web Vulnerability Scanner

MySQL Enterprise Audit Plugin