存储过程 sql注入

- 行业动态

- 2025-02-05

- 1

存储过程是一组预编译的SQL语句,经编译后存储在数据库中,可提高性能、减少网络流量及增加数据安全性。虽然 存储过程本身对SQL注入有一定防范作用,但仍需采取严格措施,如参数化查询、输入验证与过滤等,以确保安全。

存储过程与SQL注入防范

在现代数据库管理系统中,存储过程是一种重要的编程工具,它允许用户将一系列SQL语句封装成一个单元,以便重复执行,尽管存储过程带来了许多便利,它们也可能成为SQL注入攻击的目标,本文将详细探讨存储过程中的SQL注入问题及其防范措施。

什么是存储过程?

存储过程是一组为了完成特定功能的SQL语句集合,这些语句被存储在数据库中并可以通过名称进行调用,存储过程可以接受输入参数和返回结果,类似于编程语言中的函数。

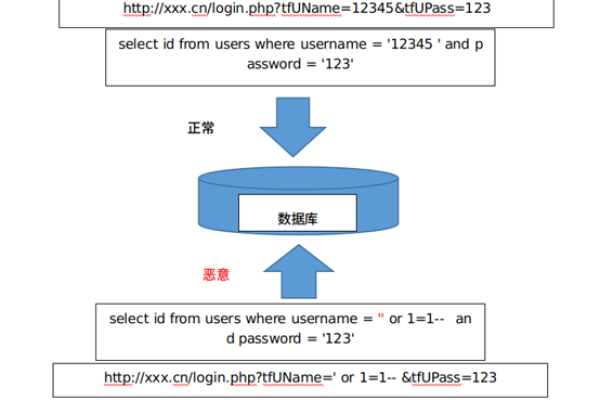

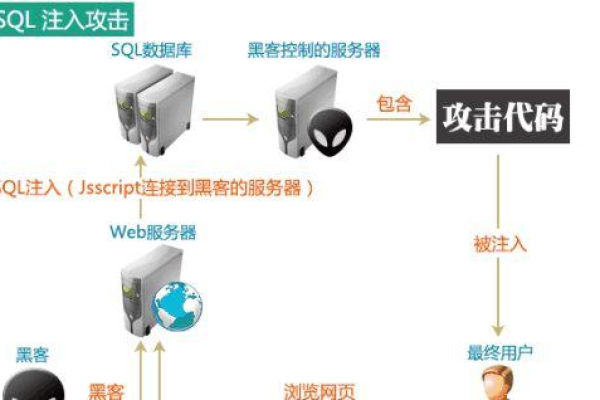

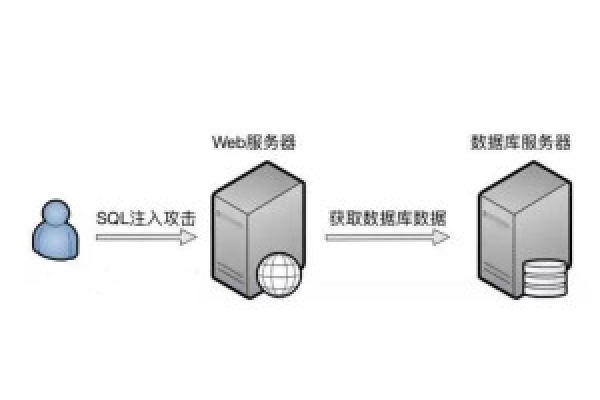

SQL注入是什么?

SQL注入是一种常见的网络攻击技术,攻击者通过向应用程序提交反面构造的SQL查询,来访问或修改后台数据库的数据,这种攻击利用了应用程序对用户输入处理不当的安全破绽。

存储过程中的SQL注入风险

虽然存储过程本身可以包含参数化查询,从而减少SQL注入的风险,但如果参数化不当或者存储过程内部使用了动态SQL(即拼接字符串生成SQL语句),仍然可能遭受SQL注入攻击。

CREATE PROCEDURE GetUserById @userId INT

AS

BEGIN

DECLARE @sql NVARCHAR(MAX)

SET @sql = 'SELECT * FROM Users WHERE UserID = ' + CAST(@userId AS NVARCHAR)

EXEC sp_executesql @sql

END上述示例中,如果@userId参数没有被正确处理,攻击者可能会通过闭合引号并添加额外的SQL代码来改动查询。

如何防范存储过程中的SQL注入?

1、使用参数化查询:确保所有外部输入都通过参数传递,避免直接拼接字符串到SQL语句中。

2、验证输入数据:对输入参数进行严格的验证和清理,确保它们符合预期的数据类型和格式。

3、最小权限原则:为执行存储过程的用户分配最低必要的权限,限制其对数据库的操作范围。

4、定期审计和更新:定期检查存储过程的安全性,及时修复已知的安全破绽。

5、错误处理:妥善处理错误信息,避免向用户暴露敏感的系统信息。

案例分析

假设有一个电子商务网站,它使用存储过程来处理用户订单,如果该存储过程没有正确地参数化用户输入,攻击者可能会尝试以下SQL注入攻击:

-正常的订单查询 EXEC GetOrderDetails @orderId = 123; -反面的SQL注入尝试 EXEC GetOrderDetails @orderId = '123; DROP TABLE Orders; --';

在这个例子中,攻击者试图通过闭合原有的SQL语句并添加一个新的反面命令来删除整个订单表,如果存储过程没有正确处理输入,这个攻击就有可能成功。

FAQs

Q1: 如果我已经使用了参数化查询,是否还需要担心SQL注入?

A1: 即使使用了参数化查询,也需要确保其他部分的代码安全性,比如输入验证、错误处理等,要注意防止“二次注入”,即当参数值来自不受信任的来源时,即使它们是参数化的,也可能被用来构造反面的SQL语句。

Q2: 存储过程是否比直接执行SQL更安全?

A2: 存储过程本身并不自动提供额外的安全性,关键在于如何编写和使用它们,如果存储过程内部存在不安全的编程实践,如动态SQL拼接,那么它们同样容易受到SQL注入的影响,无论是否使用存储过程,都应该遵循最佳安全实践。

小编有话说:

存储过程是数据库管理的强大工具,但它们的安全取决于开发者的谨慎和专业知识,通过遵循参数化查询、输入验证和最小权限原则等最佳实践,我们可以大大降低SQL注入的风险,安全是一个持续的过程,需要不断地审查和改进,希望本文能帮助你更好地理解存储过程中的SQL注入问题,并采取有效的防范措施。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/406302.html