服务器常见破绽修复整理

- 行业动态

- 2025-02-04

- 1

服务器常见破绽修复整理本文主要介绍了一些常见的服务器破绽及其修复方法。包括弱密码、未及时更新系统、弱的防火墙配置、不安全的SSH配置和不安全的文件权限等破绽,并提供了相应的修复建议。通过采取这些措施,管理员可以提高服务器的安全性,保护服务器和相关数据的安全。

服务器常见破绽修复整理

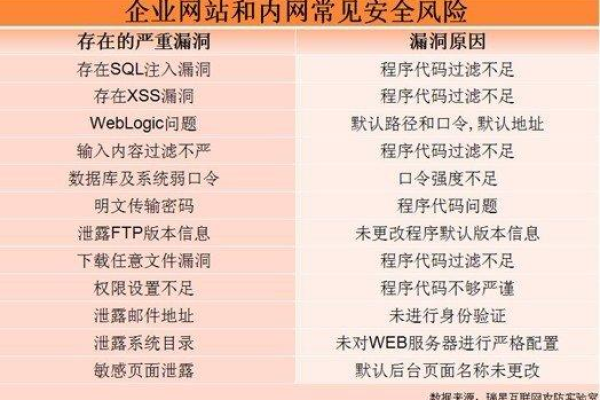

随着信息技术的飞速发展,服务器已成为企业和个人不可或缺的基础设施,服务器的安全性问题也日益凸显,其中破绽是导致安全问题的重要因素之一,以下是一些常见的服务器破绽及其修复方法:

1、Apache破绽:卸载Apache2(可能不适用于大家)。

2、CVE-2020-15778:禁用SCP。

3、CVE-2020-15778和CVE-2021-41617:升级openssl。

4、CVE-2021-41617:升级openssh。

5、CVE-2018-19052和CVE-2019-11072:升级lighttpd。

6、CVE-2021-23017:卸载nginx(可能不适用于大家)。

7、CVE-2021-21703、CVE-2021-21708、CVE-2022-31626、CVE-2022-31625:升级PHP。

8、lighttpd mod_alias_physical_handler’函数路径遍历破绽(CVE-2018-19052):升级lighttpd。

9、lighttpd 输入验证错误破绽(CVE-2019-11072):升级lighttpd。

10、OpenSSH 操作系统命令注入破绽(CVE-2020-15778):升级openssh。

11、OpenSSH 安全破绽(CVE-2021-41617):升级openssh。

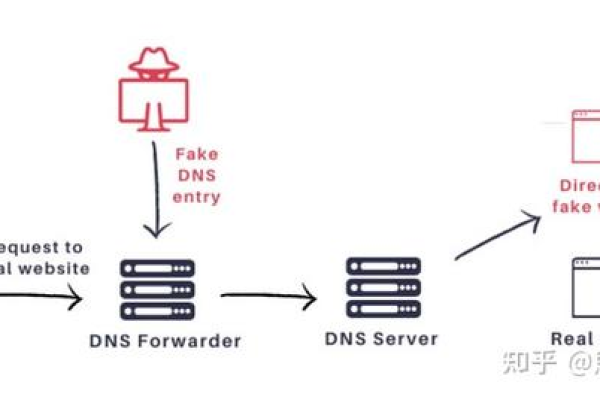

12、Nginx DNS解析程序破绽(CVE-2021-23017):卸载nginx(可能不适用于大家)。

13、PHP 缓冲区错误破绽(CVE-2021-21703):升级PHP。

14、PHP 资源管理错误破绽(CVE-2021-21708):升级PHP。

15、PHP 安全破绽(CVE-2022-31626):升级PHP。

16、PHP 安全破绽(CVE-2022-31625):升级PHP。

FAQs

Q1: 如何定期检查服务器是否存在破绽?

A1: 可以使用专业的破绽扫描工具进行定期扫描,如Nessus、OpenVAS等,还可以关注安全机构发布的破绽报告和预警信息,及时了解最新的破绽情况。

Q2: 服务器破绽修复后需要重启服务吗?

A2: 这取决于具体的破绽和修复方法,有些破绽修复后需要重启相关服务才能生效,而有些则不需要,建议在修复破绽后查看官方文档或咨询专业人士以获取准确的指导。

Q3: 如何加强服务器的安全性?

A3: 除了及时修复破绽外,还可以采取以下措施来加强服务器的安全性:配置强密码策略、使用多因素身份验证、限制用户访问权限、启用防火墙和载入检测系统、定期备份数据等,保持系统和软件的更新也是提高安全性的关键。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/405529.html