如何利用DDOS攻击实现瞬秒?

- 行业动态

- 2025-01-30

- 1

DDoS(分布式拒绝服务)攻击是一种利用大量受控制的网络设备向目标系统发送巨量虚假流量或请求,导致目标系统无法处理合法请求,从而造成服务中断或瘫痪的网络攻击手段。

DDoS(Distributed Denial of Service)攻击,即分布式拒绝服务攻击,是一种通过控制大量分布在不同地点的计算机或其他网络设备,同时向目标服务器、网络设备或服务发送海量请求,以耗尽其资源,导致合法用户无法访问目标服务的网络攻击方式。

一、DDoS攻击的原理

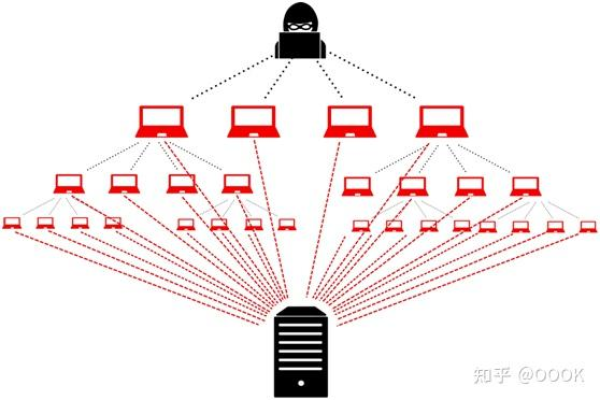

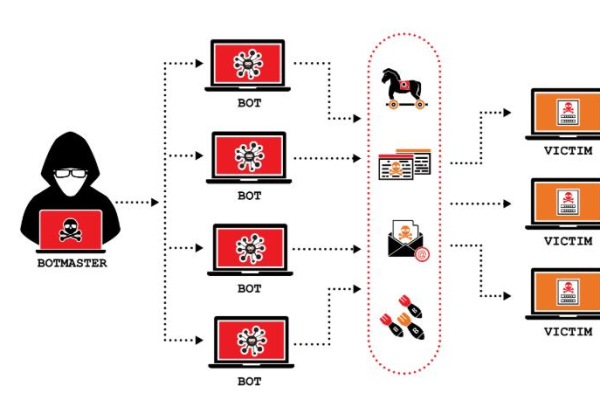

DDoS攻击的核心原理是利用多个来源同时发起攻击,这些来源设备被称为“僵尸”设备,攻击者通过控制这些设备,向目标发送大量的请求或数据包,造成以下几种情况:

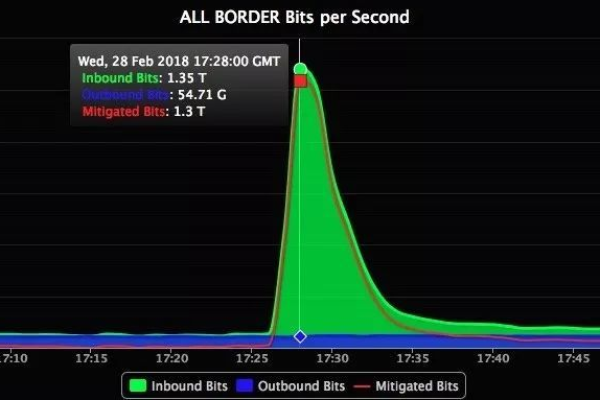

1、带宽耗尽:攻击流量超过目标网络的带宽容量,使得合法用户的请求无法得到及时响应。

2、资源耗尽:消耗目标服务器的CPU、内存等资源,导致服务器无法处理正常的请求。

3、应用层攻击:针对特定应用层协议(如HTTP)的攻击,导致应用服务崩溃。

一个完整的DDoS攻击体系通常包括攻击者、主控端、代理机和攻击目标四部分,攻击者通过主控端控制大量的代理机,这些代理机会向攻击目标发送大量的服务请求数据包,这些数据包经过伪装,无法识别其来源,且往往要消耗大量的系统资源,最终导致被攻击目标无法为用户提供正常服务,甚至系统崩溃。

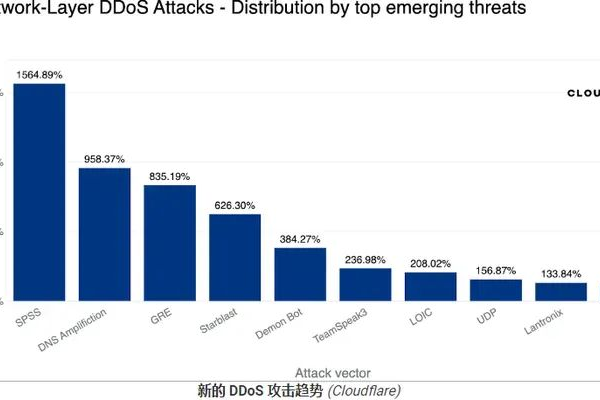

二、常见的DDoS攻击类型

1、容量耗尽攻击:这种攻击通常借助僵尸网络和放大技术,通过向终端资源注入大量流量来阻止正常用户对终端资源的访问,常见的容量耗尽攻击类型有UDP洪水攻击和ICMP洪水攻击。

2、协议攻击:协议攻击是利用协议工作方式的破绽发起攻击,常见的协议攻击类型有SYN洪水攻击和死亡之Ping攻击。

3、应用程序攻击:应用程序攻击是利用协议栈中的破绽发起攻击,主要针对特定的应用程序而不是整个服务器,常见的应用程序攻击类型有HTTP洪水攻击和Slowloris攻击。

三、DDoS攻击的影响

DDoS攻击会给企业和个人带来严重的影响,包括但不限于:

1、业务中断:由于无法提供正常的在线业务,企业的收入将会遭到重大损失。

2、声誉受损:因为无法及时响应用户请求,企业会失去客户信任,声誉下降。

3、数据泄露:如果攻击导致系统崩溃或数据被窃取,企业的重要信息资产会遭到窃取,竞争力下降。

四、DDoS攻击的防御措施

为了有效防御DDoS攻击,企业和组织可以采取以下措施:

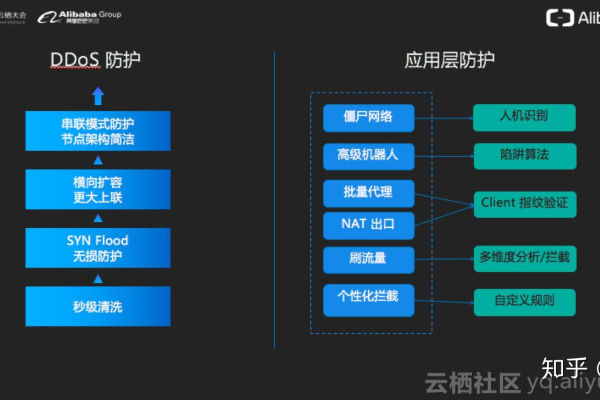

1、网络层防护:使用防火墙和载入检测系统(IDS/IPS)设置规则过滤可疑流量,阻止已知的攻击模式;部署流量清洗设备或使用流量清洗服务,识别并清除反面流量。

2、应用层防护:使用WAF(Web应用防火墙)检测和阻止针对Web应用的DDoS攻击;在服务器端设置请求速率限制,防止反面用户频繁发送请求。

3、分布式防护:使用CDN(内容分发网络)分散流量,将请求分布到多个节点,缓解单点压力;通过负载均衡器将流量分散到多个服务器,防止单个服务器过载。

4、云服务防护:使用云服务提供商的DDoS防护服务,如AWS Shield、Azure DDoS Protection、阿里云DDoS防护等,这些服务提供专业的DDoS防护能力和实时监控。

5、监控与响应:部署网络监控系统,实时监控流量,及时发现异常流量和潜在攻击;制定应急响应计划,包含攻击检测、流量清洗、系统恢复等步骤,确保在攻击发生时能够快速响应和处理。

五、相关问答FAQs

1、问:什么是DDoS攻击?

答:DDoS攻击是一种网络攻击方式,攻击者通过控制大量分布在不同地点的设备向目标服务器、网络设备或服务发送海量请求,以耗尽其资源,从而使合法用户无法访问目标服务。

2、问:如何防御DDoS攻击?

答:防御DDoS攻击的方法包括网络层防护(如使用防火墙和IDS/IPS)、应用层防护(如使用WAF和速率限制)、分布式防护(如使用CDN和负载均衡)、云服务防护(如使用云服务提供商的DDoS防护服务)以及监控与响应(如部署网络监控系统和制定应急响应计划)。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/402522.html