安卓开发中数据库加密的解决

- 行业动态

- 2025-04-23

- 1

安卓开发中数据库加密可引入SQLCipher库,替换原生SQLite,实现数据加解密,需妥善管理密钥并处理数据库操作时的加解密逻辑

为什么需要数据库加密?

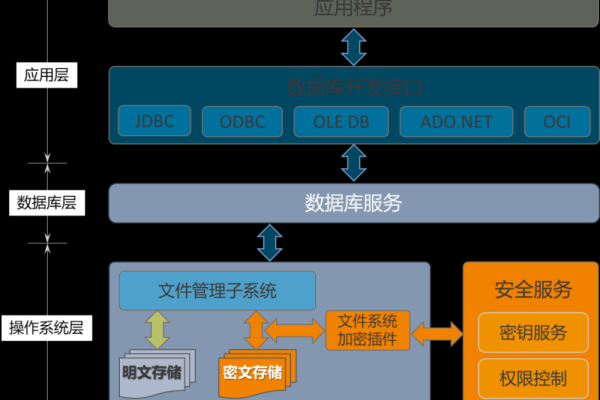

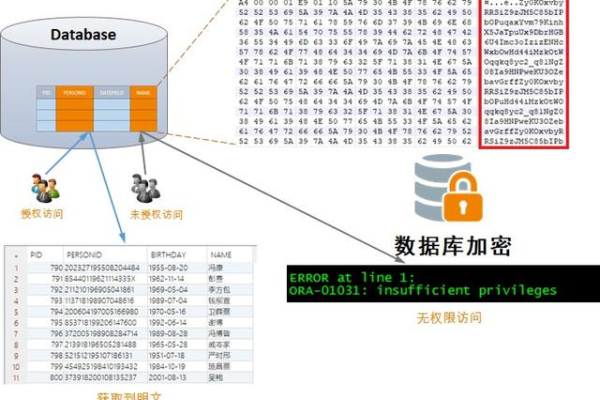

在安卓开发中,使用SQLite数据库存储敏感数据(如用户信息、密码、支付信息等)时,默认情况下数据库文件是未加密的,攻击者通过获取设备Root权限或物理接触设备,可直接读取数据库文件内容,数据库加密是保护数据隐私的重要手段。

常见数据库加密方案

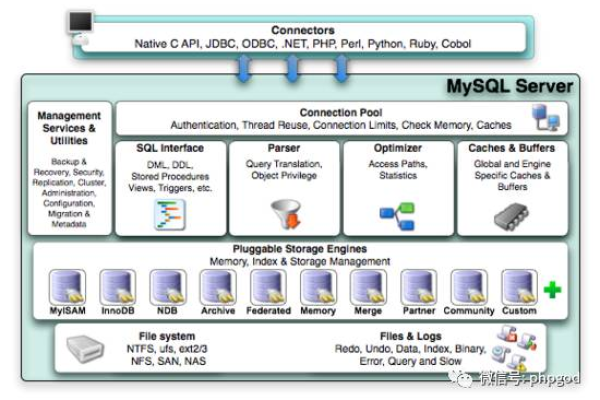

SQLCipher

SQLCipher是基于SQLite的扩展库,支持透明数据加密(TDE),无需修改原有SQL语句即可实现加密。

优点:

- 开箱即用,兼容SQLite语法。

- 支持AES-256等强加密算法。

- 社区活跃,维护稳定。

缺点:

- 加密/解密会增加少量性能开销。

- 需额外集成第三方库。

集成步骤:

- 添加依赖(以Gradle为例):

implementation 'net.zetetic:android-database-sqlcipher:4.5.0'

- 创建加密数据库:

// 加载SQLCipher库 SQLiteDatabase.loadLibs(context); // 创建加密数据库(需提供密钥) SQLiteOpenHelper helper = new DatabaseHelper(context, "encrypted.db", null, 1);

- 密钥管理:

- 密钥应动态生成或存储在Android Keystore中。

- 示例:使用固定密钥(仅作演示,生产环境需改进):

String key = "my_secret_key"; // 实际应从安全来源获取 SQLiteDatabase db = SQLiteDatabase.openOrCreateDatabase("encrypted.db", key, null);

自定义AES加密

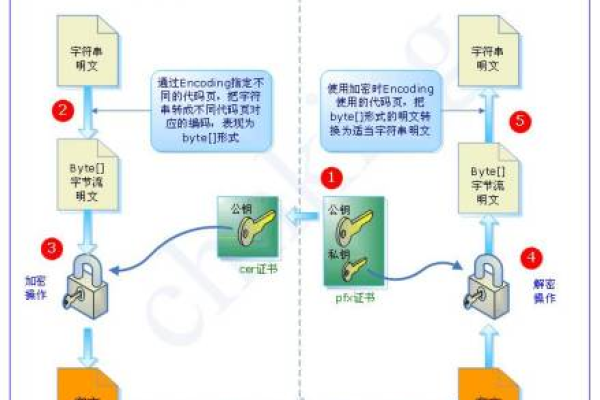

直接对数据库文件进行AES加密,适合需要完全控制加密逻辑的场景。

优点:

- 灵活性高,可定制加密策略。

- 不依赖第三方库。

缺点:

- 需手动处理加解密逻辑。

- 性能开销较大,尤其是频繁读写时。

实现步骤:

- 加密数据库文件:

// 使用AES加密数据库文件 Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding"); SecretKeySpec keySpec = new SecretKeySpec(key.getBytes(), "AES"); cipher.init(Cipher.ENCRYPT_MODE, keySpec); // 读取原数据库文件 -> 加密后写入新文件 - 解密后使用:

- 每次操作前需解密数据库文件,操作完成后重新加密。

- 性能问题明显,不推荐高频读写场景。

密钥管理最佳实践

| 方式 | 安全性 | 适用场景 | 备注 |

|---|---|---|---|

| 硬编码密钥 | 低 | 快速原型开发 | 极易被反编译,禁止用于生产环境 |

| Android Keystore | 高 | 生产环境 | 系统级密钥存储,需用户解锁设备 |

| 远程服务器生成密钥 | 中 | 多设备同步数据 | 需网络请求,存在通信安全风险 |

| 用户输入密码生成密钥 | 中 | 用户自主控制 | 需平衡用户体验与安全性 |

推荐方案:使用Android Keystore系统生成密钥,并通过用户指纹或面部识别验证密钥使用权。

性能对比(SQLCipher vs 自定义AES)

| 指标 | SQLCipher | 自定义AES |

|---|---|---|

| 加密开销 | 低(透明加解密) | 高(全文件加解密) |

| 开发复杂度 | 低(无需修改SQL) | 高(需手动处理) |

| 适用场景 | 大多数业务需求 | 特殊安全要求场景 |

兼容性注意事项

- 安卓版本:SQLCipher支持Android 2.3+,但Keystore需Android 6.0+。

- 数据库升级:加密数据库升级时需保持密钥一致,否则无法解密旧数据。

- 跨平台兼容:若需与iOS同步数据,需确保两端采用相同加密算法。

最佳实践归纳

- 优先使用SQLCipher:平衡安全性与开发效率。

- 密钥存储:通过Android Keystore生成密钥,避免硬编码。

- 备份策略:加密后的数据库备份需同样加密传输(如HTTPS)。

- 最小权限:仅对必要数据表启用加密,降低性能影响。

相关问题与解答

问题1:如何将现有SQLite数据库迁移到SQLCipher?

解答:

- 使用SQLCipher工具

sqlcipher对原数据库文件加密:sqlcipher old.db new.db -k your_key

- 修改应用代码,使用

new.db作为加密数据库。 - 测试数据兼容性,确保查询逻辑正常。

问题2:SQLCipher加密后是否会影响数据库索引性能?

解答:

- 直接影响:加密字段无法建立索引(如对加密后的字符串字段)。

- 间接影响:加解密操作会增加CPU负载,但SQLCipher针对移动设备优化,实际性能损耗通常在可接受范围内(约5%-15%)