如何有效屏蔽服务器上的MAC地址?

- 行业动态

- 2025-01-14

- 5

在服务器环境中,屏蔽特定MAC地址是一种常见的网络安全措施,用于防止未授权的设备访问网络资源,以下是几种在不同设备和环境下屏蔽MAC地址的方法:

一、基于接口关闭MAC地址学习功能

1、操作步骤

进入系统视图:执行system-view命令。

进入以太接口视图:执行interface interface-type interface-number命令,其中interface-type为接口类型(如GigabitEthernet),interface-number为接口编号。

关闭MAC地址学习功能:执行mac-address learning disable [action {discard | forward}]命令,默认动作为forward,即对报文按照MAC地址表项进行转发;若配置为discard,则当接口和MAC地址与MAC地址表项不匹配时,丢弃该报文。

检查配置结果:执行display current-configuration interface interface-type interface-number命令,查看基于接口关闭MAC地址学习的功能是否配置成功。

2、表格示例

| 命令 | 描述 | |

| system-view | 进入系统视图 | |

| interface GigabitEthernet 0/0/1 | 进入以太网接口视图 | |

| mac-address learning disable discard | 关闭MAC地址学习功能,并指定动作为丢弃 | |

| display current-configuration interface GigabitEthernet 0/0/1 | 检查配置结果 |

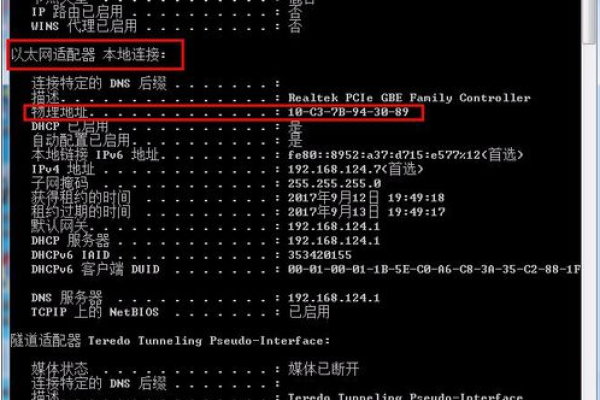

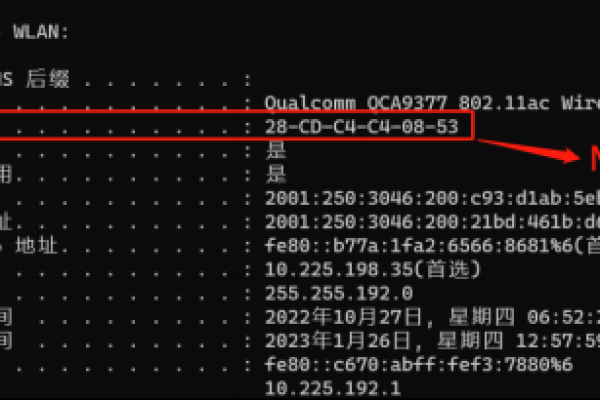

二、无线路由器中设置MAC地址过滤

1、操作步骤

登录管理界面:通过浏览器登录无线路由器的管理界面(一般为192.168.1.1或192.168.0.1,用户名和密码均为admin)。

查看无线设置:点击左侧导航栏中的“无线设置”,展开后选择“主机状态”查看当前连接设备的MAC地址。

设置MAC地址过滤:点击“无线MAC地址过滤”选项,根据需要添加要屏蔽的MAC地址,并选择禁止其使用无线网络功能。

保存设置:完成设置后点击保存,使配置生效。

2、表格示例

| 步骤 | 描述 | |

| 登录管理界面 | 通过浏览器登录无线路由器的管理界面 | |

| 查看无线设置 | 点击左侧导航栏中的“无线设置”,展开后选择“主机状态” | |

| 设置MAC地址过滤 | 点击“无线MAC地址过滤”选项,添加要屏蔽的MAC地址并选择禁止其使用无线网络功能 | |

| 保存设置 | 完成设置后点击保存,使配置生效 |

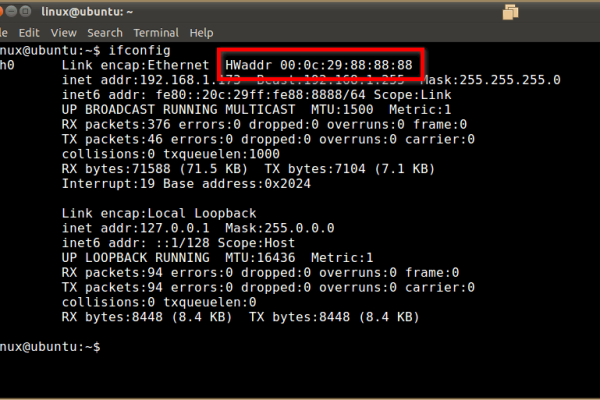

三、利用iptables进行MAC地址过滤

1、操作步骤

阻止特定MAC地址通信:执行iptables -A INPUT -m mac --mac-source B8:EE:65:DE:17:E3 -j DROP命令,将源MAC地址为B8:EE:65:DE:17:E3的所有通信数据包丢弃。

允许特定MAC地址访问特定端口:执行iptables -A INPUT -p tcp --destination-port 22 -m mac --mac-source B8:EE:65:DE:17:E3 -j ACCEPT命令,允许源MAC地址为B8:EE:65:DE:17:E3的设备访问TCP端口22。

脚本限制多个MAC地址:编写脚本遍历文件中的MAC地址列表,使用iptables -A FORWARD -m mac --mac-source $mac -j ACCEPT命令逐一添加规则。

2、表格示例

| 命令 | 描述 | |

| iptables -A INPUT -m mac –mac-source B8:EE:65:DE:17:E3 -j DROP | 阻止源MAC地址为B8:EE:65:DE:17:E3的所有通信数据包 | |

| iptables -A INPUT -p tcp –destination-port 22 -m mac –mac-source B8:EE:65:DE:17:E3 -j ACCEPT | 允许源MAC地址为B8:EE:65:DE:17:E3的设备访问TCP端口22 | |

| for mac in $(cat ipaddressfile); do iptables -A FORWARD -m mac –mac-source $mac -j ACCEPT; done | 脚本遍历文件中的MAC地址列表,逐一添加规则 |

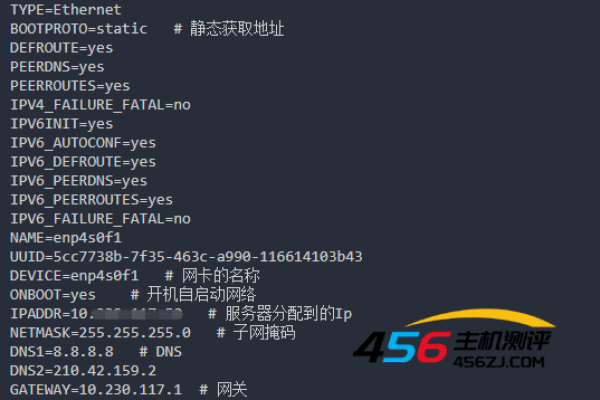

四、核心交换机上联路由器出口配置

1、操作步骤

配置时间段:执行<Device> system-view命令进入系统视图,然后配置时间段time1为每天的8:30到18:00。

创建二层ACL:执行acl mac 4000命令创建二层ACL,定义规则为在time1时间段内允许源MAC地址前缀为000f-e2的所有报文通过,其他时间拒绝。

应用包过滤功能:在端口GigabitEthernet1/0/1和GigabitEthernet1/0/2上应用二层ACL 4000进行入方向的报文过滤。

验证配置:执行display packet-filter interface inbound命令查看包过滤功能的应用状态。

2、表格示例

| 命令 | 描述 | |

| system-view | 进入系统视图 | |

| time-range time1 8:30 to 18:00 daily | 配置时间段time1为每天的8:30到18:00 | |

| acl mac 4000 | 创建二层ACL | |

| rule permit source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1 | 定义规则为在time1时间段内允许源MAC地址前缀为000f-e2的所有报文通过 | |

| rule deny source-mac 000f-e200-0000 ffff-ff00-0000 | 其他时间拒绝 | |

| quit | 退出二层ACL配置模式 | |

| interface gigabitethernet 1/0/1 | 进入端口GigabitEthernet1/0/1配置模式 | |

| packet-filter mac 4000 inbound | 应用二层ACL 4000进行入方向的报文过滤 | |

| quit | 退出端口配置模式 | |

| display packet-filter interface inbound | 查看包过滤功能的应用状态 |

方法均能有效实现服务器对特定MAC地址的屏蔽,具体选择哪种方法取决于实际的网络环境和需求,在实施过程中,请确保遵循相关的安全规范和最佳实践,以避免对网络造成不必要的影响。

到此,以上就是小编对于“服务器如何屏蔽mac地址”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/391946.html