如何发现服务器中潜藏的隐形账户?

- 行业动态

- 2025-04-18

- 2

服务器隐藏账号指攻击者通过创建特殊名称或修改系统配置建立的隐蔽管理员账户,以维持持久控制权限,常见手法包括利用$符号命名、改动注册表或关联虚假用户组,此类账号在常规查看中不可见,防御需定期审计用户列表,检查注册表及日志异常,并限制权限分配。

什么是服务器隐藏账号?

服务器隐藏账号是指攻击者通过技术手段创建的“不可见”系统账户,这类账户通常不会在常规用户管理界面(如Windows的“控制面板”用户列表或Linux的/etc/passwd文件)中直接显示,但依然拥有系统权限,可用于长期潜伏、窃取数据或发起进一步攻击,隐藏账号的创建与利用是典型的服务器载入手段之一。

隐藏账号的实现方式(示例)

Windows系统

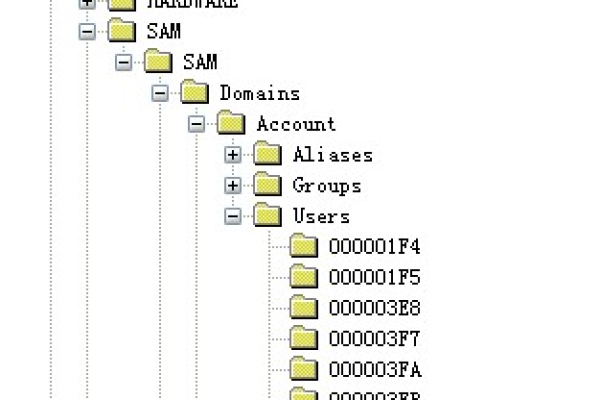

- 注册表克隆:攻击者通过修改注册表键值(如

HKLMSAMDomainsAccountUsers),复制管理员账户的权限数据,生成一个名称含空字符或特殊符号的“影子账户”,此类账户在图形界面中不可见,但可通过命令行工具(如net user)查看或登录。 - $后缀账户:通过创建以结尾的账户(如

admin$),部分系统版本会默认隐藏此类账户。

- 注册表克隆:攻击者通过修改注册表键值(如

Linux系统

- UID/GID改动:将普通用户的UID(用户标识符)或GID(组标识符)设置为0(与root用户相同),使其拥有超级权限,同时修改

/etc/passwd文件,在用户名后添加或特殊字符,使账户在cat /etc/passwd中不换行显示。 - 隐藏登录记录:通过修改日志文件或使用无日志登录工具(如

loginctl)掩盖账户活动痕迹。

- UID/GID改动:将普通用户的UID(用户标识符)或GID(组标识符)设置为0(与root用户相同),使其拥有超级权限,同时修改

隐藏账号的危害

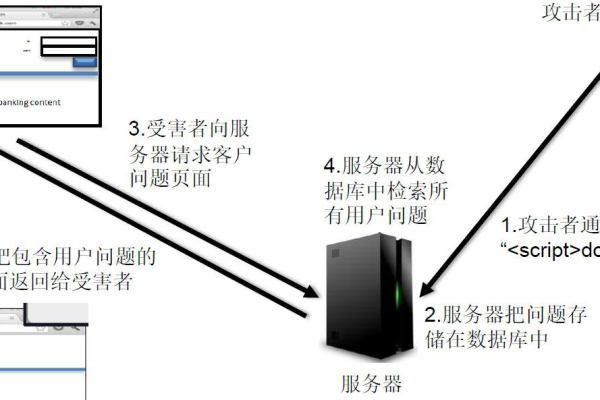

- 长期控制服务器:攻击者可绕过常规监控,长期驻留服务器,窃取敏感数据或植入反面软件。

- 权限提升:通过隐藏账号获取管理员权限,进一步渗透内网其他设备。

- 逃避审计:常规安全检查工具可能无法发现隐藏账户,导致安全破绽长期存在。

如何检测服务器是否存在隐藏账号?

Windows系统

- 使用命令

net user或wmic useraccount list full查看完整用户列表,注意异常用户名(如含空格、特殊符号)。 - 检查注册表路径

HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers(需管理员权限),对比正常账户的键值是否被改动。

- 使用命令

Linux系统

- 执行

cat /etc/passwd | cut -d: -f1列出所有用户,检查是否有UID为0的非root账户。 - 使用工具如

rkhunter或chkrootkit进行反面账户扫描。

- 执行

通用方法

- 定期导出用户列表备份,对比新增或异常账户。

- 启用安全审计日志(如Windows的“安全事件日志”、Linux的

auditd),监控账户创建和登录行为。

防御建议

权限最小化原则

- 禁止为普通用户分配不必要的管理员权限。

- 定期清理闲置账户,关闭默认共享(如Windows的IPC$)。

强化认证机制

- 启用多因素认证(MFA),限制远程登录IP白名单。

- 使用强密码策略(长度≥12位,含大小写字母+数字+符号)。

部署安全工具

- 安装EDR(端点检测与响应)系统,实时监控异常账户行为。

- 使用防干扰软件(如Windows Defender ATP、ClamAV)定期全盘扫描。

定期安全审计

- 通过脚本或自动化工具(如Ansible)批量检查用户权限。

- 聘请第三方安全团队进行渗透测试,发现潜在风险。

法律与道德提醒

- 未经授权创建隐藏账号属于违法行为,可能触犯《刑法》第285条“非规侵入计算机信息系统罪”。

- 服务器管理者需履行安全防护义务,若因疏漏导致攻击事件,可能承担连带责任。

引用说明

- Microsoft官方文档:《Windows Server用户与组管理》

- NIST SP 800-53:《信息系统访问控制指南》

- CVE破绽库(常见隐藏账号利用破绽:CVE-2021-36934)

- Linux Audit Daemon官方手册