acl使访问一个网站

- 行业动态

- 2025-02-16

- 9

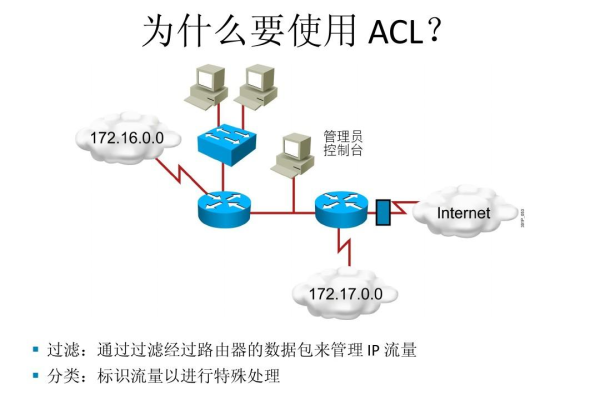

访问控制列表(ACL)是网络安全和访问管理中的一个重要概念,它通过设置一系列规则来定义和管理对网络资源的访问权限,以下是关于ACL使访问一个网站的详细回答:

一、ACL的基本概念

访问控制列表(Access Control List,简称ACL)是一种用于定义和管理对网络资源访问权限的机制,它就像是一个网络的“门禁系统”,决定了哪些人(或设备)可以进入特定的区域(或访问特定的资源),以及他们可以在那里做什么。

二、ACL的工作原理

ACL的工作原理主要涉及以下几个步骤:

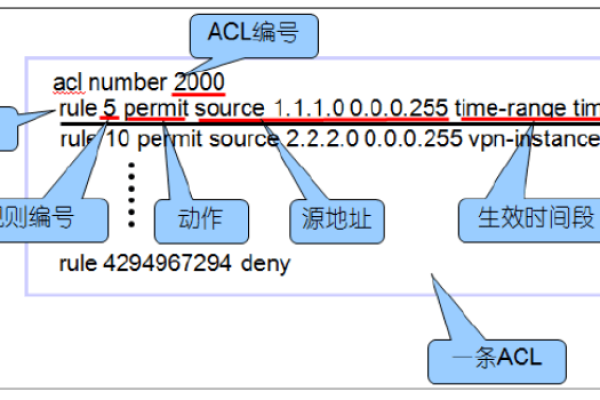

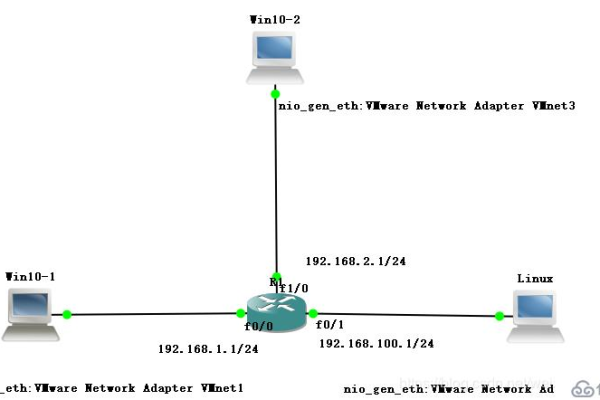

1、定义规则:管理员根据安全策略和需求,定义一系列的访问控制规则,这些规则通常包括源地址、目的地址、协议、端口等信息,以及允许或拒绝访问的操作。

2、匹配规则:当有访问请求发生时,网络设备会按照规则的顺序依次检查这些规则,看是否有匹配的规则。

3、执行操作:如果找到匹配的规则,网络设备就会根据规则中指定的操作(允许或拒绝)来处理访问请求。

三、ACL的类型和应用

ACL可以分为多种类型,每种类型都有其特定的应用场景:

1、标准访问控制列表:这是最基本的ACL类型,它只能根据源IP地址来进行过滤,标准ACL通常用于简单的网络环境中,对访问进行基本的限制。

2、扩展访问控制列表:扩展ACL不仅可以根据源IP地址,还可以根据目的IP地址、协议、端口等更多的信息来进行过滤,扩展ACL可以提供更精细的访问控制,适用于复杂的网络环境。

3、基于时间的访问控制列表:这种ACL可以根据时间来限制访问,可以设置只在白天或工作日允许访问,而在夜间或周末禁止访问。

4、基于用户的访问控制列表:这种ACL可以根据用户的身份来限制访问,可以设置只有特定的用户或用户组可以访问特定的资源。

在实际应用中,ACL可以应用于各种网络设备,如路由器、防火墙、交换机等,以控制对特定网站的访问,在企业网络中,可以通过ACL来限制员工对某些敏感资源的访问,防止数据泄露和非规操作,在互联网中,可以通过ACL来防止反面攻击和非规访问,保护网络的安全。

四、FAQs

1、问:ACL能否完全阻止所有未经授权的访问?

答:虽然ACL可以在很大程度上增强网络安全性,但它并不能完全阻止所有未经授权的访问,因为破解可能采用其他手段绕过ACL规则,如利用系统破绽、社会工程学等,除了ACL外,还需要结合其他安全措施来共同保障网络安全。

2、问:如何确保ACL规则的正确性和有效性?

答:确保ACL规则的正确性和有效性需要仔细规划和测试,在制定规则时,应充分考虑网络环境和业务需求,避免过于宽泛或过于严格的规则,在实施前应在测试环境中进行充分测试,确保规则按预期工作,并且不会对正常业务造成影响,还应定期审查和更新ACL规则,以适应不断变化的安全需求。

五、小编有话说

ACL作为网络安全的重要工具之一,对于保护网络资源和数据安全起着至关重要的作用,随着网络技术的不断发展和网络安全需求的不断提高,ACL也需要不断地发展和完善,我们可以期待ACL将更加智能化和自动化,能够根据网络环境的变化自动调整规则,提高安全性和效率,ACL也可能会与其他安全技术相结合,形成更加综合和有效的安全解决方案,在实际应用中,我们需要根据具体的情况选择合适的ACL类型和设置合适的规则,以确保网络的安全和稳定。