服务器操作系统安全加固

- 行业动态

- 2025-04-14

- 1

服务器操作系统安全加固需通过定期更新补丁、禁用非必要服务、配置防火墙策略及访问控制,降低攻击面,强化账户权限管理,采用最小特权原则,启用日志审计与载入检测系统,部署强密码策略及多因素认证,确保系统破绽风险可控,提升整体安全防护能力。

服务器操作系统安全加固指南

在数字化时代,服务器安全是保障企业数据与业务连续性的核心环节,服务器操作系统的安全加固不仅能抵御外部攻击,还能降低因配置破绽导致的风险,以下是基于行业最佳实践的安全加固方案,适用于Linux与Windows等主流操作系统。

基础账户与权限管理

禁用默认账户

- 删除或禁用默认账户(如Linux的

root、Windows的Administrator)。 - 创建独立的管理员账户,并赋予最小权限。

- 删除或禁用默认账户(如Linux的

强化密码策略

- 设置密码复杂度要求(长度≥12位,包含大小写字母、数字及特殊符号)。

- 配置密码有效期(建议90天)及历史记录(防止重复使用)。

限制远程登录权限

- 禁止特权账户(如root)直接通过SSH或RDP远程登录。

- 使用SSH密钥认证替代密码登录(Linux),并关闭密码认证功能。

服务与端口安全配置

关闭非必要服务

- 禁用未使用的守护进程(如FTP、Telnet),通过命令

systemctl disable <服务名>(Linux)或服务管理控制台(Windows)实现。

- 禁用未使用的守护进程(如FTP、Telnet),通过命令

配置防火墙规则

- 仅开放业务必需端口(如HTTP/HTTPS、SSH)。

- 使用

iptables(Linux)或高级安全Windows防火墙(WFAS)设置白名单策略。

启用服务安全模块

- Linux系统:启用SELinux或AppArmor,限制进程权限。

- Windows系统:启用Windows Defender应用控制(WDAC)与Credential Guard。

系统补丁与破绽管理

定期更新系统

- 启用自动更新功能(Linux:

unattended-upgrades;Windows:WSUS)。 - 手动检查关键补丁(如CVE公告的高危破绽)。

- 启用自动更新功能(Linux:

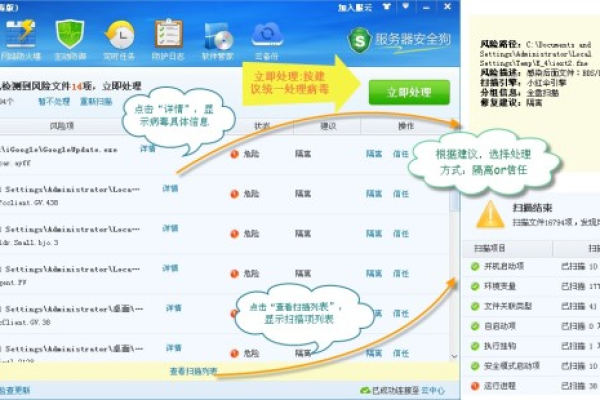

破绽扫描与修复

- 使用Nessus、OpenVAS等工具定期扫描,修复风险项。

- 禁用过时的协议(如SSLv2/v3、TLS 1.0)。

日志监控与审计

集中化日志管理

- 配置syslog(Linux)或事件查看器(Windows),将日志转发至SIEM系统(如Elasticsearch、Splunk)。

- 保留日志至少180天,并加密存储。

审计关键操作

- 监控特权账户的登录、文件修改及权限变更行为。

- Linux:通过

auditd记录内核级事件;Windows:启用“审核策略”并配置事件ID追踪。

文件系统与数据防护

文件权限最小化

- Linux:使用

chmod设置文件权限(如配置文件设置为640),敏感目录禁止全局写入(chmod o-w)。 - Windows:通过ACL限制用户对关键目录(如System32)的访问。

- Linux:使用

加密敏感数据

- 静态数据:启用LUKS(Linux)或BitLocker(Windows)全盘加密。

- 传输数据:强制使用TLS 1.3协议,禁用弱加密套件。

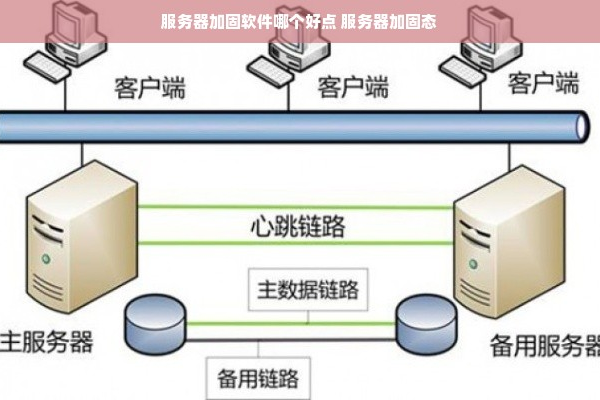

应急响应与备份

制定应急预案

- 定义载入检测流程(如监控异常登录、CPU/内存突增)。

- 部署HIDS(主机载入检测系统),如OSSEC或Wazuh。

定期备份与演练

- 采用“3-2-1”原则:3份备份,2种介质,1份离线存储。

- 每季度执行灾难恢复演练,验证备份有效性。

安全合规与工具推荐

- 合规框架:遵循CIS安全基线、ISO 27001或等保2.0标准。

- 自动化工具:

- 配置管理:Ansible Playbook、Puppet模块。

- 基线检查:Lynis(Linux)、Microsoft Security Compliance Toolkit(Windows)。

引用说明

本文参考以下权威资料:

- NIST SP 800-123《服务器安全指南》

- CIS Benchmarks(Center for Internet Security)

- Linux官方文档(kernel.org/docs)

- Microsoft Windows Server安全白皮书

(更新时间:2024年10月)