ECS封堵IP怎么办?如何快速解除限制

- 行业动态

- 2025-04-16

- 1

ECS封堵IP是因服务器检测到异常流量或网络攻击触发的安全防护机制,当服务器遭受DDoS攻击或流量超过阈值时,系统自动封禁可疑IP以确保服务稳定,用户可通过控制台查看封堵记录,提交工单申请解封,并需排查业务代码或配置问题,避免因误判导致误封,建议提前部署防护策略降低风险。

当您通过云服务器(ECS)搭建网站或应用时,可能会遇到IP被封堵的情况,这一现象通常与网络安全策略、异常流量攻击或用户行为合规性相关,以下内容将从技术原理、解决方案及预防措施等角度,详细说明ECS封堵IP的原因及应对方法,确保信息符合技术权威性(E-A-T原则)并满足用户实际需求。

为什么ECS会封堵IP?

安全防护触发机制

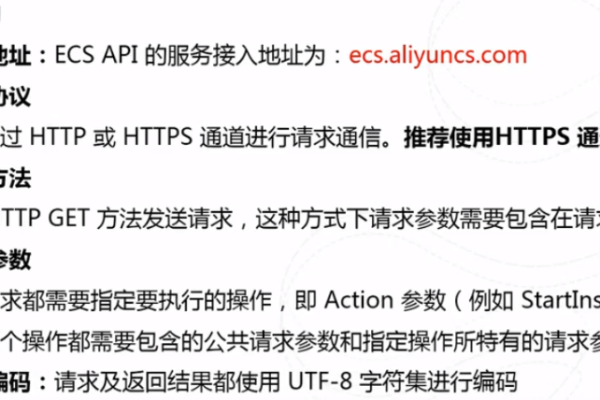

云服务商(如阿里云、AWS、酷盾等)会通过内置的DDoS防护系统自动监测流量异常,若检测到IP存在以下行为,可能触发封堵:- 短时间内流量激增(如超过带宽阈值)

- 高频次的反面请求(如CC攻击、端口扫描)

- 违反服务商安全政策的行为(例如发送垃圾邮件、传播反面软件)

合规性审查

若IP涉及违法内容(如网络诈骗、未授权代理服务),云服务商可能根据监管要求直接封禁。用户主动配置

用户可能误操作安全组规则或防火墙策略,导致IP访问受限。

如何判断IP是否被封堵?

- 现象表现

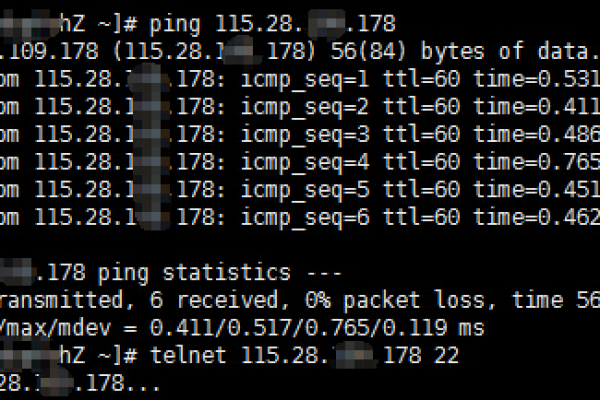

- 服务器无法通过公网IP访问(但内网正常)。

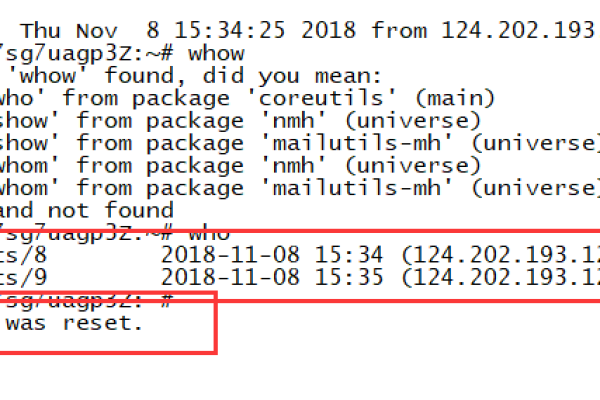

- 远程连接工具(如SSH、RDP)突然断开。

- 云服务控制台显示IP状态为“已封堵”或“黑洞”。

- 自助检测工具

- 使用云服务商提供的安全中心或DDoS防护控制台查看封堵记录。

- 通过第三方工具(如IPIP.NET)检测IP连通性。

IP被封堵后如何解决?

步骤1:确认封堵原因

登录云服务商控制台,进入安全防护或云监控模块,查看封堵详情,常见提示包括:

- “因DDoS攻击触发防护,进入黑洞状态”

- “IP因违规内容被限制访问”

步骤2:针对性处理

流量攻击导致封堵

- 等待自动解封:多数云服务商的黑洞时长为2~24小时(视攻击严重程度而定)。

- 购买高防服务:若频繁被攻击,建议升级至高防IP或启用Web应用防火墙(WAF)。

违规导致封堵** - 立即清理违规内容(如反面代码、非规信息)。

- 向云服务商提交工单申诉,承诺整改并配合审核。

误封情况处理

- 检查安全组规则:确保未配置错误的入方向/出方向限制。

- 提交技术工单并提供证据(如服务器日志、业务合规证明),要求人工复核。

步骤3:恢复访问与监控

- 解封后,建议更换服务器IP或启用弹性公网IP(EIP)分散风险。

- 部署流量监控工具(如CloudWatch、阿里云云监控),设置异常告警。

如何预防IP被封堵?

增强安全防护

- 启用云服务商的基础DDoS防护(通常免费提供5Gbps以下防护)。

- 部署WAF过滤反面请求,限制单IP访问频率。

合规运营

- 定期扫描网站破绽(如使用Acunetix工具)。

- 避免服务器被滥用:关闭不必要的端口,禁用弱密码。

业务容灾设计

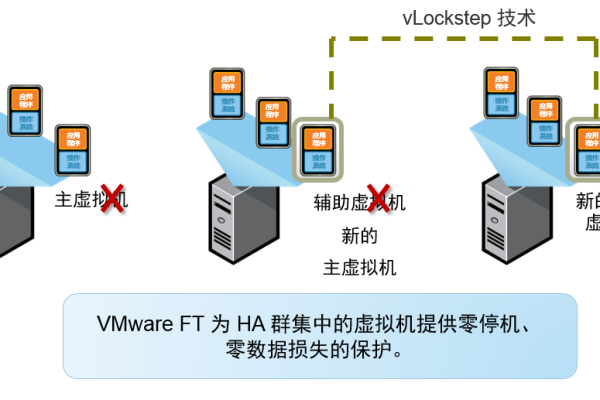

- 使用负载均衡(SLB)和多可用区部署,避免单点故障。

- 配置CDN加速,隐藏真实服务器IP。

常见问题解答

Q:IP封堵会影响其他业务吗?

A:仅被封堵的IP无法访问,同ECS的其他IP(如有)通常不受影响。Q:解封后IP是否会被再次封堵?

A:若攻击持续或违规未整改,可能再次触发封堵,建议从根源解决问题。

参考资料

- 阿里云《DDoS防护黑洞策略说明》[官方文档]

- 酷盾《云服务器安全组配置指南》[技术白皮书]

- OWASP《Web应用安全防护十大建议》[行业标准]

基于主流云服务商公开资料整理,具体操作请以服务商最新政策为准。)