服务器远程链接账户

- 行业动态

- 2025-04-14

- 2

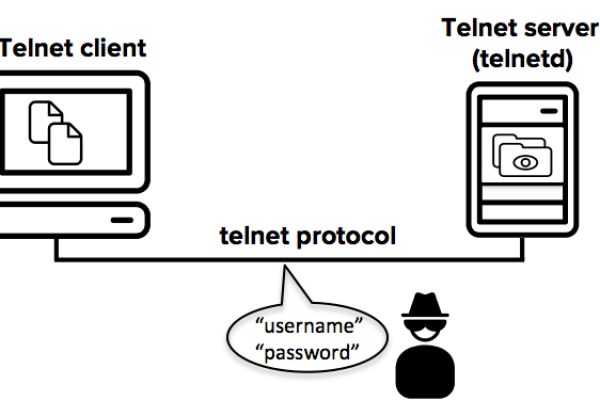

服务器远程连接账户是用于通过互联网或内部网络远程访问和管理服务器的身份凭证,通常配合SSH、RDP等协议,用户需通过客户端工具登录,执行维护、配置等操作,为确保安全,建议启用密钥认证、强密码策略及权限管控,防范未授权访问。

远程连接账户的核心类型

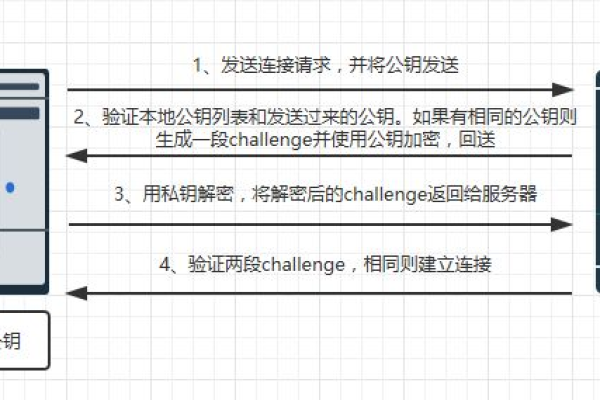

SSH密钥对(Linux/Unix系统)

- 生成命令:

ssh-keygen -t ed25519 -C "your_email@example.com" - 部署方式:公钥上传至

~/.ssh/authorized_keys,私钥存储在本地加密环境 - 优势:抗暴力破解,支持证书有效期设定(如

ssh-keygen -V +30d设置30天有效期)

- 生成命令:

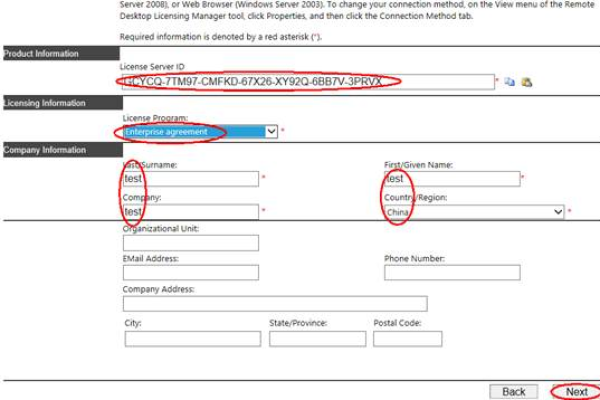

RDP账户(Windows系统)

- 启用步骤:服务器管理器中开启“远程桌面服务”,配置网络级身份验证(NLA)

- 安全策略:强制使用符合FIPS 140-2标准的加密协议(如TLS 1.2+)

Web控制台账户(云服务商)

防护建议:启用登录地理围栏、设备指纹识别、异常行为分析(如AWS IAM Analyzer)

账户安全强化策略

| 安全层级 | 实施方案 | 技术标准 |

|---|---|---|

| 身份认证 | 多因素认证(MFA) | 硬件密钥(YubiKey)、TOTP动态口令(RFC 6238) |

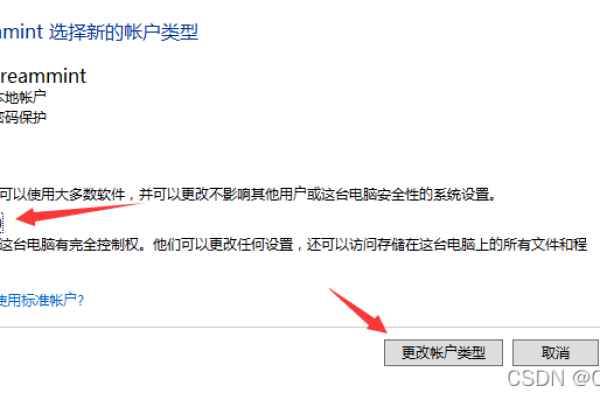

| 访问控制 | 最小权限原则 | 按角色分配权限(RBAC),定期审查ACL列表 |

| 协议安全 | 禁用弱加密算法 | SSH禁用SSHv1、RDP弃用RC4,强制AES-256-GCM |

| 日志审计 | 全连接记录 | 留存SSH登录日志(/var/log/auth.log)、Windows事件ID 4625 |

运维管理规范

生命周期管理

- 离职人员账户72小时内撤销权限

- 临时账户启用自毁机制(如AWS IAM临时凭证最长有效期36小时)

渗透测试

季度性模拟攻击:测试暴力破解防护(Fail2ban阈值设置)、中间人攻击检测

灾难恢复

密钥托管方案:使用HashiCorp Vault或AWS Secrets Manager实现密钥轮换自动化

高频问题解决方案

连接超时

检查防火墙规则:Linux使用iptables -L -n,Windows通过netsh advfirewall show allprofiles

网络诊断:tcping <IP> 3389(Windows端口)或nc -zv <IP> 22(SSH端口)

权限拒绝(Permission Denied)

SSH密钥权限校验:chmod 700 ~/.ssh+chmod 600 ~/.ssh/authorized_keys

SELinux干预处理:audit2allow -a生成自定义策略模块

合规性要求

- 等保2.0标准:三级系统需配置登录失败锁定(5次尝试/15分钟锁定)

GDPR数据保护:审计日志脱敏处理(如openssl aes-256-cbc加密存储)

引用来源

- NIST SP 800-63B《数字身份指南》——身份验证强度标准

- Microsoft Security Baseline for Windows Server 2022——RDP安全配置

- Cloud Security Alliance《云控制矩阵》——密钥管理最佳实践

- OpenSSH 8.9 Release Notes——ED25519密钥算法规范

结束)