如何为DNS服务器添加IP地址和端口配置?

- 行业动态

- 2025-04-17

- 2

在DNS服务器配置中,可通过修改监听设置添加IP地址及端口,通常需编辑配置文件(如named.conf),使用”listen-on port {IP;}”格式指定多个IP和端口组合,保存后重启服务生效,默认端口为53,修改后需确保防火墙放行新端口。

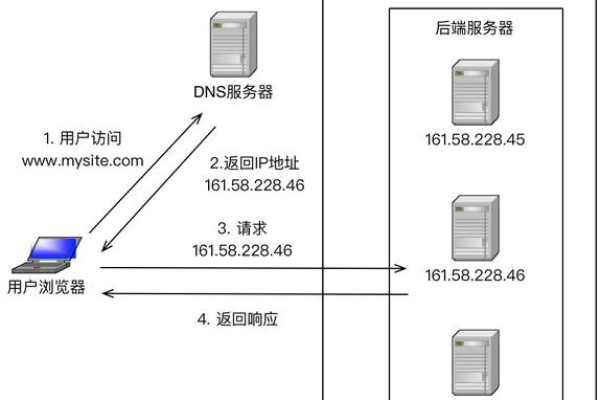

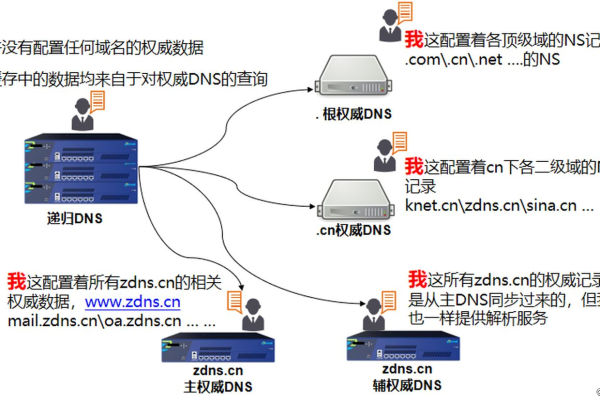

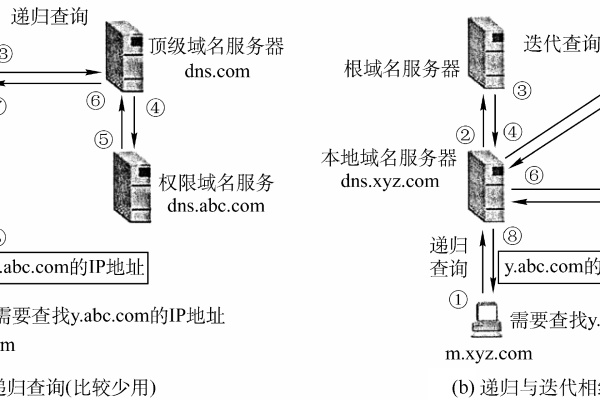

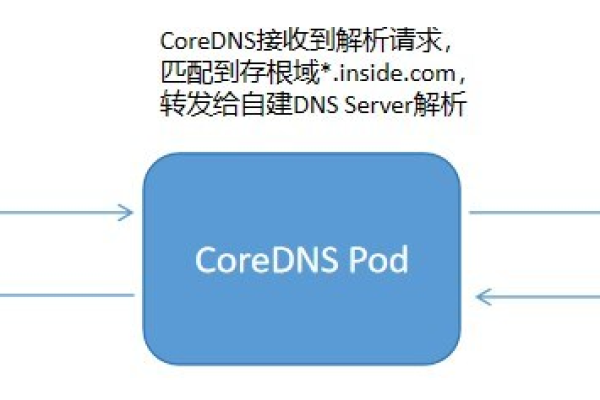

在互联网访问过程中,DNS(域名系统)承担着“地址簿”的核心角色,当需要为特定服务配置自定义端口时,需通过专业操作实现,以下为符合网络规范的实现方法:

DNS基础概念

DNS服务器通过A记录(IPv4)或AAAA记录(IPv6)将域名解析为IP地址,标准解析过程默认使用53端口(UDP/TCP),常规DNS配置不包含端口参数,但特定场景可通过扩展记录实现端口关联。

端口配置方案

SRV记录法(推荐方案)

_service._proto.name. TTL class SRV priority weight port target 示例: _sip._tcp.example.com. 86400 IN SRV 10 5 5060 server.example.com.

- 适用场景:VOIP、游戏服务器、自定义协议服务

- 参数说明:

- 服务标识(_sip)

- 协议类型(_tcp/_udp)

- 优先级(0-65535)

- 权重分配

- 目标端口(5060)

- 目标主机(server.example.com)

应用层重定向

通过Nginx反向代理实现:

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://192.168.1.100:8080;

proxy_set_header Host $host;

}

}- 优点:兼容所有DNS服务商

- 功能实现:

- 80端口接收请求

- 自动转发到内部8080端口

- 保持域名显示一致性

CNAME结合URL转发

app CNAME target.example.com

配合云服务商提供的URL转发功能:

https://target.example.com:8443/path安全配置建议

防火墙规则设置

# 开放指定端口 sudo ufw allow 8443/tcp # 限制访问来源 sudo ufw allow from 203.0.113.0/24 to any port 8443

DNSSEC配置

dnssec-keygen -a ECDSAP256SHA256 -n ZONE example.com dnssec-signzone -A -3 $(cat /dev/urandom | tr -dc 'a-f0-9' | fold -w 16 | head -n1) -N INCREMENT -o example.com -t example.com.zone

端口扫描防护

# 使用fail2ban防御 [portscan] enabled = true filter = portscan logpath = /var/log/fail2ban/portscan.log maxretry = 3

验证与测试

DNS解析验证工具

dig +short SRV _sip._tcp.example.com nslookup -type=SRV _minecraft._tcp.example.com

端口连通性检测

nc -zv example.com 8443 telnet example.com 5060

在线检测平台:

- MXToolbox SuperTool

- DNSViz可视化检测

- IntoDNS综合诊断

常见问题处理

| 现象 | 解决方案 |

|---|---|

| SRV记录不生效 | 检查服务协议头格式(_service._proto) |

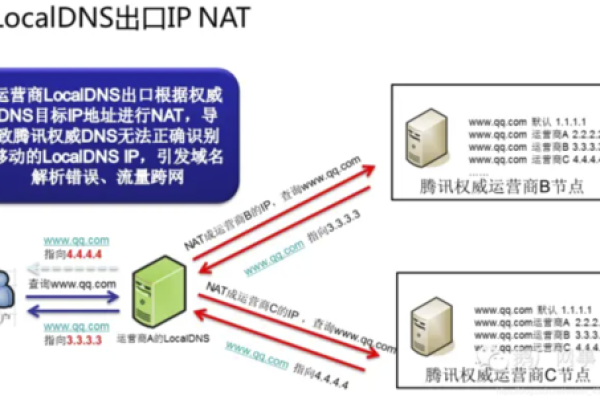

| 端口被运营商封锁 | 改用标准端口或申请解封 |

| 证书端口不匹配 | 配置SAN证书或多域名证书 |

| IPv6端口不通 | 检查AAAA记录与防火墙规则 |

注:标准HTTP/HTTPS服务建议通过反向代理实现端口转发,避免直接暴露非常用端口,DNS配置变更后通常需要48小时全球生效,可通过TTL值优化缓存时间。

技术标准参考:

IETF RFC 2782 – DNS SRV记录规范

ICANN域名操作实践指南

NIST SP 800-81 DNS安全配置标准

云服务商AWS/阿里云官方文档