服务器生存指令

- 行业动态

- 2025-04-10

- 2

服务器是数字世界的核心基础设施,其稳定运作直接影响业务连续性,本文基于NIST SP 800-123网络安全框架与Linux基金会运维标准,为技术人员提供可落地的生存指南。

基础生存法则

- 系统更新机制

- 自动安全更新配置(Ubuntu示例):

sudo apt install unattended-upgrades sudo dpkg-reconfigure --priority=low unattended-upgrades

- 内核更新后保留旧版本,设置

GRUB_DEFAULT=saved保留启动选项

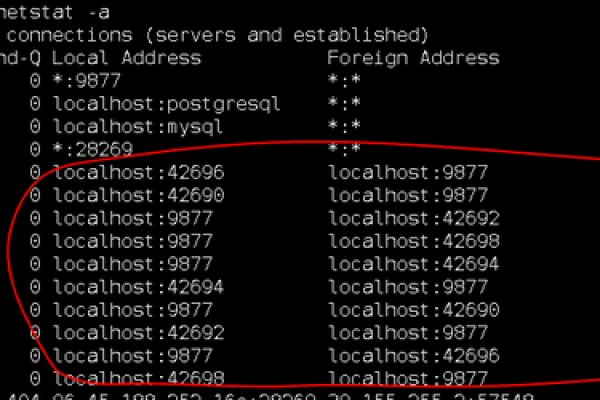

- 服务最小化原则

- 使用

ss -tulwn审查开放端口 - 禁用非必要服务:

systemctl mask [service-name]

- SSH安全加固

- 修改默认端口:

Port 49231 - 密钥登录配置:

chmod 700 ~/.ssh chmod 600 ~/.ssh/authorized_keys

- Fail2Ban安装:设置maxretry=3,bantime=1h

安全防护体系

- 网络层防护

- 配置iptables基础规则链:

iptables -A INPUT -p tcp --dport 49231 -j ACCEPT iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT iptables -P INPUT DROP

- 云服务器启用安全组白名单

- 应用层防护

- Web服务器配置:

- Nginx隐藏版本号:

server_tokens off; - 设置HSTS头:

add_header Strict-Transport-Security "max-age=63072000" always;

- Nginx隐藏版本号:

- 数据库访问控制:

CREATE USER 'appuser'@'localhost' IDENTIFIED BY 'StrongP@ssw0rd!2023'; REVOKE ALL PRIVILEGES ON *.* FROM 'appuser'@'localhost'; GRANT SELECT, INSERT ON mydb.* TO 'appuser'@'localhost';

- 载入检测系统

- 部署OSSEC日志分析:

- 配置rootkit检测规则

- 设置文件完整性校验

- 每周执行:

rkhunter --check --sk

灾备恢复方案

- 3-2-1备份策略

- 本地保留3份副本

- 使用2种不同介质(SSD+磁带)

- 1份异地备份(建议S3 Glacier)

- 快照管理

- LVM自动快照:

lvcreate --size 10G --snapshot --name snap_202308 /dev/vg00/lvol0

- AWS EBS快照生命周期策略设置每日增量

- 恢复演练

- 每季度执行:

- 从备份恢复测试数据库

- 验证恢复时间目标(RTO)

- 检查数据完整性(md5sum对比)

性能监控体系

- 实时监控指标

- CPU负载告警阈值:

load5 > 0.7 * CPU核心数 - 内存使用警戒线:

80% - 磁盘inode监控:

df -i

- 日志分析标准

- 统一日志格式配置:

log_format main '$remote_addr - $remote_user [$time_local] ' '"$request" $status $body_bytes_sent ' '"$http_referer" "$http_user_agent"'; - ELK堆栈部署:

- Filebeat收集syslog

- Kibana设置异常登录仪表盘

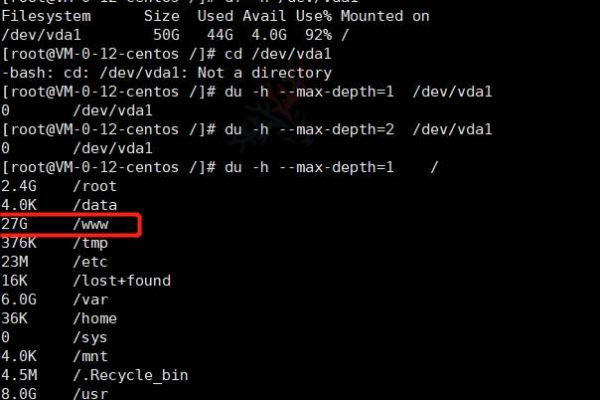

- 容量规划模型

- 磁盘空间预测公式:

所需容量 = 当前用量 × (1 + 月增长率)^6 + 安全余量(20%) - 业务高峰期预留30%资源缓冲

合规性管理

- 审计跟踪

- 启用auditd记录敏感操作:

auditctl -a always,exit -F arch=b64 -S open -S creat -F key=file_access

- 保存日志180天以上

- 权限管理

- sudo权限细化配置:

%webadmins ALL=(root) NOPASSWD: /usr/bin/systemctl reload nginx

- 定期执行:

visudo -c && grep -Po '^[^#]w+' /etc/sudoers

- 合规检查表

- PCI DSS每月验证:

- 检查防火墙规则变更记录

- 验证加密协议(TLS 1.2+)

- 审查数据库访问日志

引用说明

[1] NIST Special Publication 800-123 网络安全指南

[2] Linux Foundation 系统运维最佳实践

[3] AWS Well-Architected Framework 架构白皮书

[4] OWASP Web应用安全标准 V4.0