SMTP暴露隐患是否正在危及你的CDN安全?

- 行业动态

- 2025-04-16

- 1

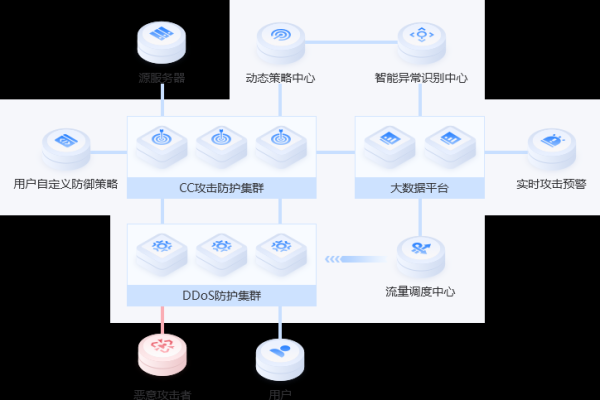

SMTP服务若错误配置可能暴露CDN源站IP或内部资源,导致攻击者绕过CDN防护直接攻击服务器,常见风险包括DNS解析泄露、邮件头包含真实IP或内网路径等,建议强化配置审计,隐藏敏感信息并实施网络隔离,同时利用防火墙规则限制SMTP服务的暴露面。

在互联网架构中,SMTP(简单邮件传输协议)与CDN分发网络)是两种常见但用途截然不同的技术,若配置不当,SMTP服务器可能因CDN的部署而意外暴露,导致严重的安全风险,本文将详细分析这一问题的成因、潜在危害,并提供可落地的解决方案。

什么是SMTP与CDN?

- SMTP:用于发送电子邮件的协议,通常运行在25、465或587端口,负责将邮件从发件人传递到收件人的邮件服务器。

- CDN:通过全球分布的节点缓存静态内容(如图片、视频、HTML文件),加速网站访问,并隐藏源站服务器的真实IP地址。

SMTP暴露于CDN的风险场景

当企业将CDN用于网站加速时,若错误地将SMTP服务流量也通过CDN代理,可能导致以下问题:

- 暴露真实IP地址

CDN默认隐藏源站IP,但SMTP协议通信可能直接绕过CDN,泄露邮件服务器的真实IP,为攻击者提供直接攻击入口。 - 端口开放风险

SMTP服务依赖特定端口(如25),若未限制访问权限,攻击者可利用这些端口发起DDoS攻击或发送垃圾邮件。 - 配置信息泄露

错误的CDN缓存规则可能将敏感的SMTP配置信息(如邮件头、服务器版本)暴露给公众。

潜在安全威胁

- DDoS攻击

暴露的SMTP服务器可能成为攻击目标,导致邮件服务瘫痪。 - 垃圾邮件滥用

攻击者可劫持开放的SMTP端口发送大量垃圾邮件,导致IP被反垃圾组织列入黑名单。 - 钓鱼与数据泄露

通过分析暴露的邮件服务器信息,破解可能伪造企业域名发起钓鱼攻击,或窃取用户敏感数据。

如何避免SMTP通过CDN暴露?

隔离SMTP与CDN流量

- 明确CDN代理范围:仅允许CDN处理HTTP/HTTPS流量(80/443端口),不代理SMTP相关端口(25、465、587)。

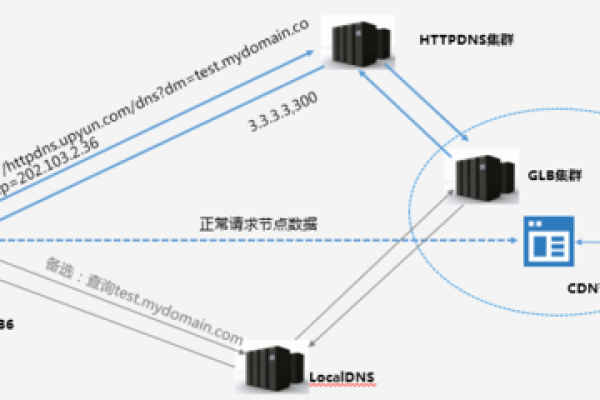

- DNS分线路解析:

- 网站域名(

www.example.com)的A记录指向CDN节点。 - 邮件服务域名(

mail.example.com或MX记录)直接解析到SMTP服务器的真实IP。

- 网站域名(

加固SMTP服务器安全

- 限制IP访问:通过防火墙仅允许可信IP(如办公网络、邮件客户端)连接SMTP端口。

- 启用加密协议:强制使用SMTPS(465端口)或STARTTLS(587端口),避免明文传输。

- 配置SPF/DKIM/DMARC:防止域名被伪造,提升邮件可信度(参考SPF记录设置)。

验证CDN配置

- 检查CDN缓存规则:确保未缓存动态内容(如

/admin、/api路径)或敏感接口。 - 使用IP检测工具:通过在线服务(如IPinfo)确认SMTP服务器的真实IP是否被泄露。

监控与日志审计

- 启用安全日志:记录SMTP服务的连接尝试,及时发现异常访问。

- 设置告警机制:当SMTP端口接收到非常规流量时,触发邮件或短信通知。

常见问题解答

Q:CDN是否完全不能与SMTP共存?

A:可以共存,但需确保CDN仅代理网站流量,SMTP走独立线路,部分企业会选择第三方邮件服务(如Amazon SES、SendGrid),彻底分离邮件与网站架构。

Q:如何快速检测SMTP是否暴露?

A:在命令行输入nslookup mail.example.com(替换为实际域名),若返回的IP与CDN节点IP不符,则可能存在暴露风险。

SMTP服务因CDN配置不当而暴露,可能引发连锁安全事件,通过隔离流量、加固服务器、定期审计,企业可有效降低风险,网络安全需长期投入,建议遵循最小权限原则,并结合专业工具持续监控。

引用说明

本文参考了OWASP网络安全指南、Cloudflare官方文档及谷歌邮件安全最佳实践。