如何制定高效安全的服务器部署规范?

- 行业动态

- 2025-04-16

- 1

服务器部署规范要求采用标准化流程,确保系统安全稳定,包括基础安全配置(防火墙、破绽修复、服务端口管控)、资源监控与预警、定期数据备份及容灾方案,实施最小化权限分配和访问控制,记录操作日志并定期审计,同时部署高可用架构以保障业务连续性。

基础环境配置

- 硬件选择

- 采用企业级服务器硬件,优先支持冗余电源、RAID磁盘阵列与ECC内存

- 根据业务负载选择CPU核心数,建议预留30%性能余量应对流量峰值

- 使用SSD固态硬盘部署系统盘与数据库,机械硬盘仅用于冷数据存储

- 操作系统

- 选择长期支持(LTS)的Linux发行版,如CentOS Stream或Ubuntu Server

- 最小化安装系统组件,禁用非必要服务(如蓝牙、打印服务)

- 配置自动安全更新:

sudo dnf install dnf-automatic(针对RHEL系)

- 网络架构

- 生产环境必须部署负载均衡器(如Nginx、HAProxy)

- 数据库服务器与Web服务器隔离在不同子网,启用防火墙白名单策略

- 启用BGP Anycast架构应对区域性网络故障

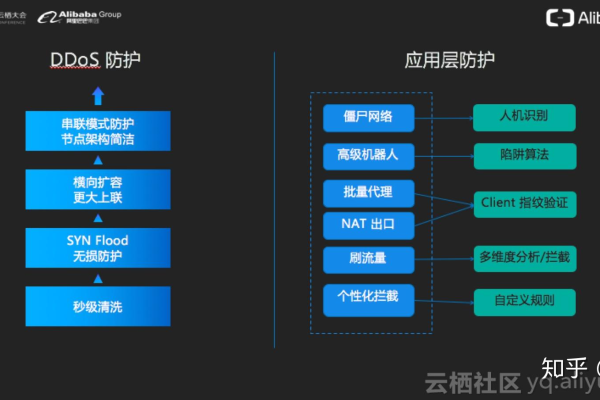

安全防护体系

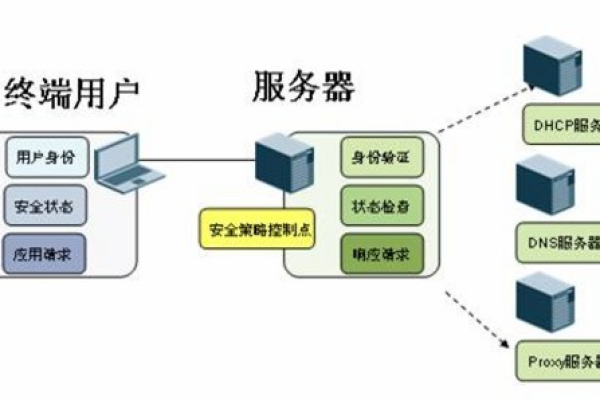

- 访问控制

- 禁止root账户远程登录,创建具备sudo权限的运维账户

- 启用SSH密钥认证,关闭密码登录:修改

/etc/ssh/sshd_config中PasswordAuthentication no - 配置fail2ban防御暴力破解:设置最大尝试次数为3,封禁时间24小时

- 防火墙规则

- 使用iptables或firewalld开启严格白名单模式

- 示例放行规则:仅开放80、443端口,限制22端口访问IP段

- 定期审计规则有效性:

iptables-save > /backup/firewall_rules_$(date +%F).conf

- 数据加密

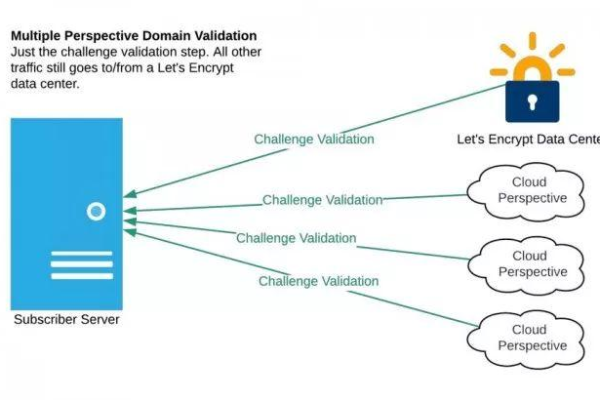

- 全站强制HTTPS,使用Let’s Encrypt免费证书或商业EV证书

- 数据库连接启用SSL加密,配置MySQL的

require_secure_transport=ON - 敏感配置文件设置600权限,禁止全局可读

服务部署标准

- Web服务

- Nginx配置优化:

worker_processes auto; keepalive_timeout 65; gzip_types text/plain application/json; add_header X-Content-Type-Options "nosniff";

- PHP建议运行在FPM模式,Java应用使用Tomcat+Native连接器

- 数据库

- MySQL配置建议:

innodb_buffer_pool_size = 70% of total RAM max_connections = 300 binlog_format = ROW

- Redis必须设置密码并绑定127.0.0.1,禁用FLUSHALL命令

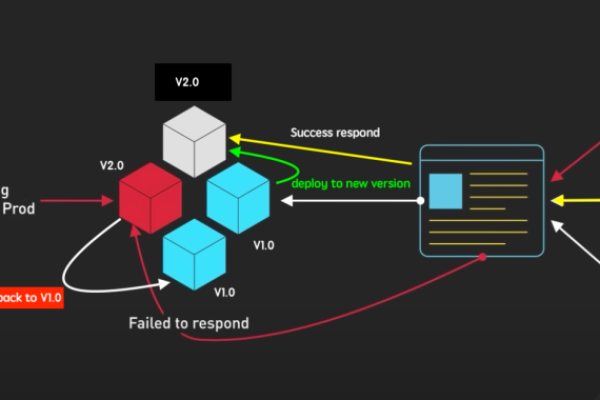

- 容器化部署

- Docker需限制容器资源:

--memory=2g --cpus=2 - Kubernetes集群启用NetworkPolicy与PodSecurityPolicy

- 容器镜像扫描工具集成:Trivy或Clair

监控与灾备

- 实时监控

- 基础指标采集:Prometheus+Node Exporter+Grafana

- 日志集中管理:ELK(Elasticsearch, Logstash, Kibana)架构

- 自定义报警规则:磁盘使用>85%、内存使用>90%触发通知

- 备份策略

- 全量备份每周一次,增量备份每日两次

- 数据库启用主从复制+延时从库(延迟1小时)

- 采用3-2-1原则:3份备份、2种介质、1份异地存储

- 灾难恢复

- 建立应急预案文档,包含联系人列表与操作手册

- 每季度进行故障演练,测试备份恢复流程

- 关键业务部署跨机房双活架构

合规性要求

- 遵守《网络安全法》与GDPR相关规定

- Web应用防火墙(WAF)需覆盖OWASP Top 10风险

- 用户隐私数据处理遵循最小化收集原则

- 保留6个月以上的访问日志以供审计

引用标准

- 硬件选型参照《TIA-942数据中心标准》

- 安全配置基于NIST SP 800-123指南

- 容器安全遵循CIS Docker Benchmark

- 密码学规范符合RFC 8446(TLS 1.3)

通过严格执行上述规范,可构建具备高可用性、强安全性的服务器架构,为业务发展提供坚实的技术底座,实际部署时应结合业务特性进行参数调优,并建立持续的改进机制。