ECS安全部署全攻略,云服务器配置步骤与防护技巧详解

- 行业动态

- 2025-04-15

- 2

ECS安全部署需采用最小权限访问控制,配置强密码及多因素认证,定期更新系统和补丁,启用安全组防火墙策略,仅开放必要端口,加密传输敏感数据,部署载入检测系统,实时监控日志,定期备份数据并测试恢复,采用私有网络隔离资源,通过破绽扫描工具排查风险,确保应用代码与镜像来源可信。

保障云端资产的核心策略:ECS安全部署方法详解

在云计算时代,弹性计算服务(ECS)作为企业上云的基础设施,承载着业务系统的核心数据与计算能力,若未采取有效的安全防护措施,ECS可能成为攻击者载入的突破口,以下是ECS安全部署的八大核心方法,帮助用户构建高可信、高可用的云环境。

强化访问控制

- 最小权限原则

禁止使用Root账户直接操作ECS,通过RAM用户或角色分配权限,仅授予完成工作所需的最小权限,运维人员仅需“ECS重启权限”,而非全量管理权。 - 多因素认证(MFA)

对关键账户(如管理员)启用MFA,结合密码与动态验证码,阻断99%的暴力破解攻击。 - 定期轮换密钥

访问密钥(AccessKey)建议每90天更新一次,避免长期暴露风险。

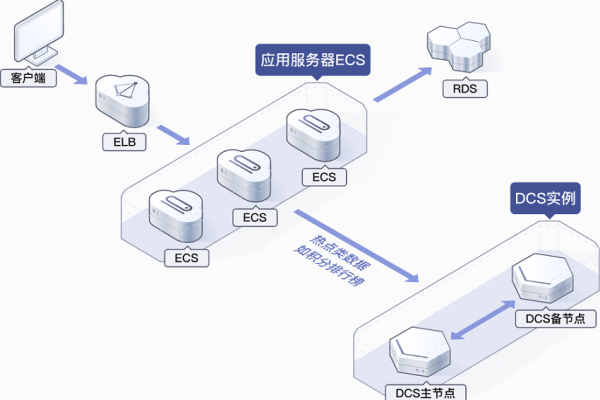

网络隔离与防护

- 安全组精细化配置

遵循“默认拒绝,按需开放”原则:- 仅开放业务必需的端口(如Web服务开放80/443,SSH限制源IP)。

- 禁止0.0.0.0/0开放高危端口(如22、3389)。

- 私有网络(VPC)隔离

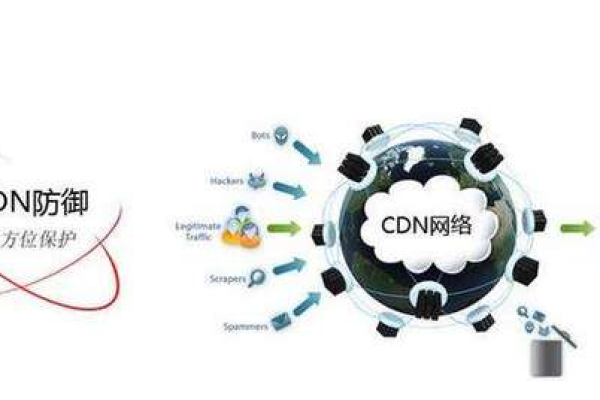

将ECS部署在VPC内,通过子网划分隔离生产环境与测试环境,结合网络ACL实现流量二次过滤。 - 抵御DDoS攻击

启用云厂商的DDoS高防服务(如阿里云DDoS防护),自动清洗异常流量,保障业务连续性。

系统与应用加固

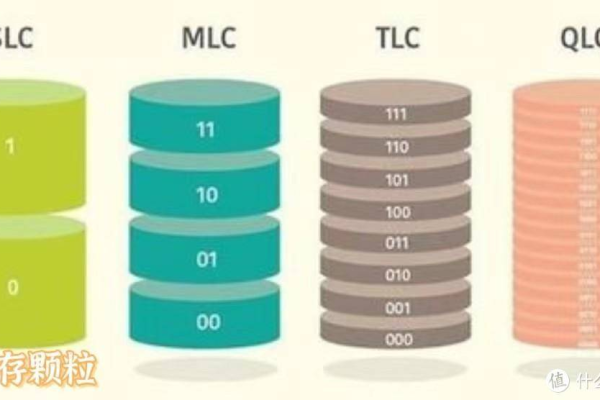

- 系统镜像安全

选择官方提供的纯净版镜像,避免使用来源不明的第三方镜像,部署后立即执行:

- 更新系统补丁:

yum update或apt-get upgrade。 - 卸载无用软件包(如Telnet、FTP)。

- 更新系统补丁:

- 载入检测与防护

安装主机安全Agent(如云盾安骑士),实时监控反面进程、异常登录及破绽利用行为。 - 应用层防护

Web服务配置WAF(Web应用防火墙),过滤SQL注入、XSS等OWASP Top 10攻击。

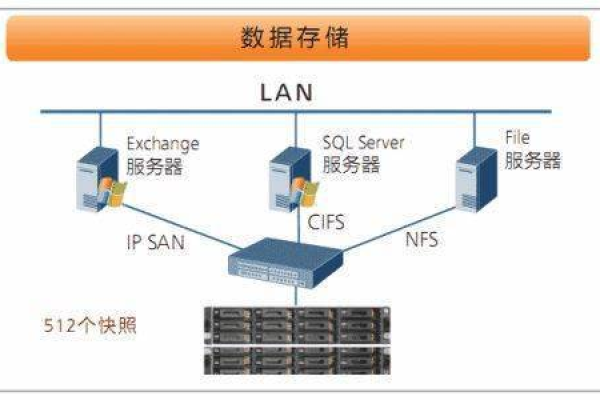

数据全生命周期加密

- 传输加密

强制使用TLS 1.2+协议,禁用弱加密算法(如SSLv3、RC4),通过工具(如Qualys SSL Labs)定期检测证书有效性。 - 存储加密

- 系统盘与数据盘启用云平台KMS加密,确保静态数据安全。

- 敏感文件(如配置文件)使用AES-256算法二次加密。

- 备份与容灾

采用“3-2-1备份原则”:至少保留3份数据,2种存储介质(如OSS、本地),1份异地备份。

实时监控与应急响应

- 日志集中管理

使用日志服务(如SLS)采集ECS系统日志、访问日志,保留至少180天,便于溯源分析。 - 设置告警阈值

监控CPU使用率(>90%)、异常登录(单IP多次失败)等指标,触发告警后通过短信、邮件通知运维人员。 - 制定应急预案

定期演练“载入处置流程”,包括隔离实例、取证分析、修复破绽、恢复数据等步骤。

破绽管理与合规审计

- 周期性破绽扫描

每月使用Nessus、OpenVAS等工具扫描ECS,修复高危破绽(CVSS评分≥7.0)。 - 渗透测试

每年至少一次由第三方白帽子团队模拟攻击,验证防护体系有效性。 - 合规性检查

参照等保2.0或ISO 27001标准,检查ECS的访问控制、日志留存等要求,生成合规报告。

选择可信云服务商

确保云平台通过国际权威认证(如CSA STAR、ISO 27018),提供SLA保障与数据主权承诺,阿里云、酷盾等国内头部厂商已建立完善的安全合规体系。

引用说明 参考以下权威资料:

- 阿里云《云服务器ECS最佳安全实践》

- NIST《云计算安全指南》(SP 800-144)

- 等保2.0《网络安全等级保护基本要求》