服务器流量飘红

- 行业动态

- 2025-04-14

- 2

服务器流量异常激增导致系统告警,常见原因为突发访问高峰、反面攻击或程序破绽,需立即启动流量监控分析,快速扩容带宽并优化资源配置,同步排查异常请求来源,部署防火墙过滤非规流量,必要时启用备用服务器分担压力,确保核心服务稳定运行。

什么是服务器流量飘红?

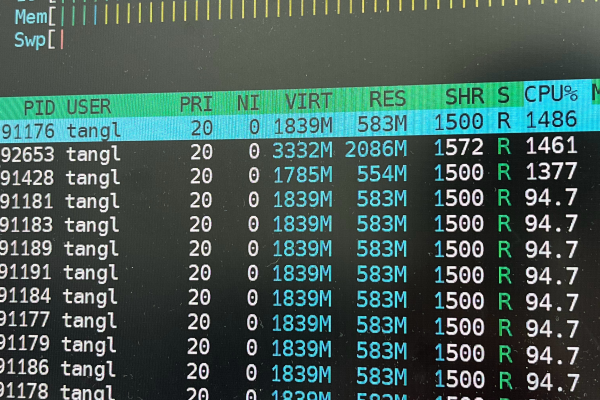

服务器流量飘红指服务器在短时间内接收的请求量远超其承载能力,导致带宽、CPU、内存等资源被迅速耗尽,通常表现为:

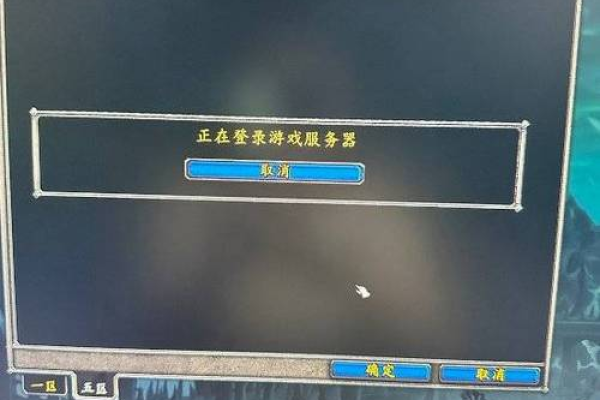

- 网站响应时间超过3秒;

- 服务器日志中出现大量5xx错误;

- 监控面板显示带宽使用率持续超过90%。

流量异常飙升的常见原因

反面攻击

- DDoS攻击:攻击者通过僵尸网络发送海量请求,耗尽服务器资源。

- CC攻击:模拟真实用户高频访问动态页面(如登录接口、API)。

- 数据特征:攻击流量通常集中在单一IP或特定URL,请求频率异常(如每秒数百次)。

被反面爬取** - 爬虫未遵守

robots.txt规则,高频抓取页面或下载大文件。 - 案例:某电商网站因商品价格接口被爬虫每秒调用2万次,导致数据库崩溃。

突发性真实流量

- 营销活动、社交媒体传播或热点事件引发用户访问激增。

- 典型场景:某品牌直播间因限时促销,瞬时并发用户突破10万。

技术配置失误

- CDN回源设置错误,导致所有请求直接冲击源站。

- 代码死循环或缓存失效,例如未启用Redis导致MySQL频繁查询。

紧急应对方案

步骤1:启用流量监控与溯源

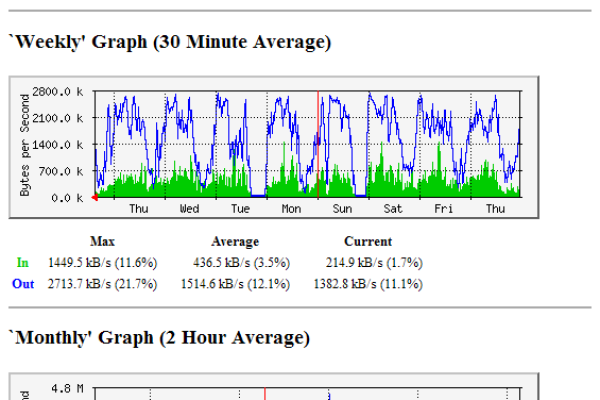

- 通过工具(如阿里云云监控、Prometheus)实时查看QPS、带宽、CPU使用率。

- 分析访问日志(Apache/Nginx),筛选TOP 10请求IP与URL。

步骤2:快速拦截异常流量

- 防火墙规则:对高频IP实施限速(如Nginx配置

limit_req_zone)。 - 启用云厂商的DDoS高防服务(如AWS Shield、酷盾宙斯盾)。

- 若为API攻击,可通过WAF设置人机验证(CAPTCHA)或令牌桶算法限流。

步骤3:资源弹性扩容

- 临时升级服务器配置:带宽从5Mbps扩容至100Mbps。

- 启用负载均衡,将流量分发至多台服务器。

- 静态资源切换至对象存储(如OSS),减少源站压力。

步骤4:代码级优化

- 数据库:添加索引优化慢查询,将

SELECT *改为指定字段。 - 前端:启用Gzip压缩,合并CSS/JS文件,延迟加载非首屏图片。

- 缓存策略:对热点数据设置Redis缓存,TTL不低于10分钟。

长期预防策略

架构设计

- 采用微服务架构,将订单、支付等模块分离部署。

- 使用CDN加速静态资源,确保90%以上内容边缘节点交付。

安全加固

- 配置Web应用防火墙(WAF),拦截SQL注入、XSS等攻击。

- 隐藏服务器真实IP,通过云解析DNS调度流量。

压力测试

- 每月进行全链路压测,使用JMeter模拟10万级并发。

- 建立自动伸缩规则:CPU>80%时触发ECS自动扩容。

灾备方案

- 多可用区部署,确保单机房故障时流量自动切换。

- 每日全量备份+增量备份,RTO(恢复时间目标)控制在15分钟内。

技术团队协作建议

- 运维组:建立7×24小时值班制度,配置Zabbix告警短信通知。

- 开发组:每周审查代码,修复内存泄漏、慢查询等问题。

- 市场部:提前同步大型活动计划,预留20%服务器资源冗余。

数据支撑

据Cloudflare统计,2024年全球DDoS攻击峰值达2.3Tbps,电商行业因流量异常导致的年损失超180亿美元,采用系统化防护方案可降低90%业务中断风险。

参考资料

- OWASP《Web应用安全测试指南》v4.2

- 阿里云《企业级抗DDoS解决方案白皮书》

- Google SRE《站点可靠性工程实践》