如何通过CDN有效防御XSS攻击?探索XSS破绽与CDN的关系

- 行业动态

- 2024-12-30

- 3127

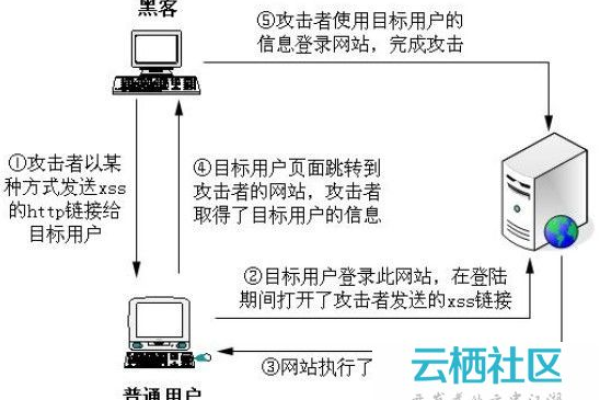

利用CDN缓存投毒的XSS破绽,攻击者通过在网页中注入反面脚本代码,从而在用户的浏览器上执行反面操作。

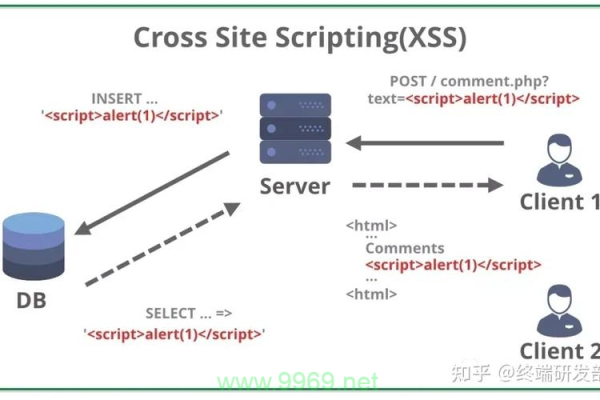

XSS(跨站脚本)破绽是一种常见的Web安全破绽,它允许攻击者在用户浏览器中执行反面JavaScript代码,从而窃取用户会话、敏感信息或进行其他反面操作,而CDN(内容分发网络)作为现代互联网架构的重要组成部分,通过缓存和分发静态资源来提高网站性能和可靠性,但也可能成为XSS破绽的利用渠道,以下是关于XSS破绽和CDN的详细分析:

一、XSS破绽

XSS破绽主要分为三类:存储型XSS、反射型XSS和基于DOM的XSS,存储型XSS是指反面脚本被永久存储在目标服务器上,并在用户访问时执行;反射型XSS是指反面脚本通过URL参数或其他输入方式传递给服务器,并立即返回给用户浏览器执行;基于DOM的XSS则是通过修改页面的DOM结构来执行反面脚本,这些破绽都可能对用户造成严重的安全隐患。

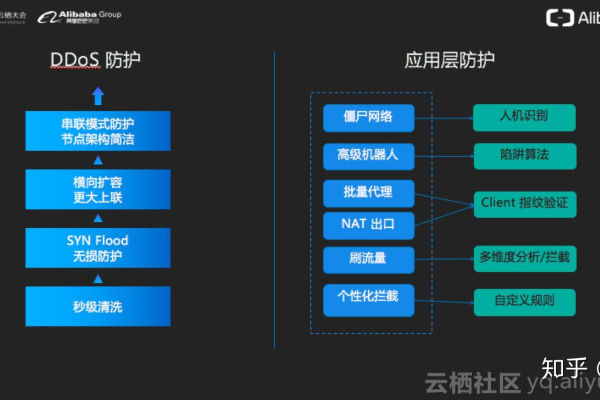

二、CDN与XSS破绽的关系

CDN作为内容分发网络,其核心功能是缓存和分发静态资源,如图片、视频、CSS文件和JavaScript文件等,如果CDN配置不当或存在安全破绽,就可能成为XSS攻击的跳板,攻击者可能利用CDN缓存机制中的破绽,将反面脚本注入到缓存的文件中,当其他用户访问这些文件时,就会触发XSS攻击,如果CDN支持动态内容处理(如边缘计算),而动态内容处理逻辑中存在XSS破绽,那么攻击者也可能通过构造反面请求来触发这些破绽。

三、CDN上的XSS破绽案例

1、Facebook CDN服务器XSS破绽:这是一个典型的针对Facebook CDN服务器的XSS破绽案例,攻击者利用了Facebook CDN服务器上的某个破绽,通过构造特定的请求,成功绕过了校验机制,并在链接中任意执行JS代码,这个破绽不仅影响了Facebook本身,还可能影响到使用Facebook CDN服务的其他网站和应用。

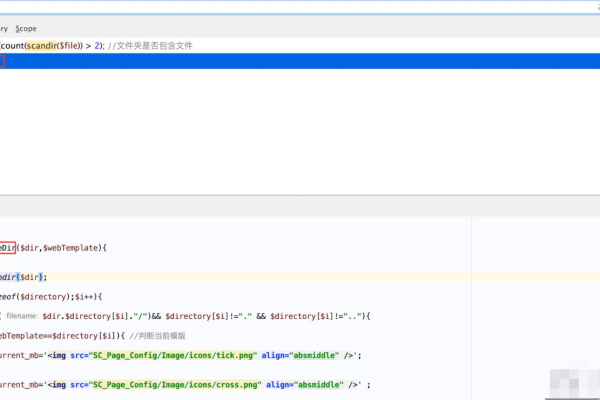

2、Oculus网站XSS破绽:Oculus作为Facebook旗下的虚拟现实公司,其官方网站也未能幸免于XSS破绽的侵袭,该破绽存在于Oculus网站的账户管理页面中,允许开发者上传包含反面脚本的应用资源文件,攻击者可以通过拦截并改动这些文件,将反面脚本注入其中,从而在用户访问时触发XSS攻击。

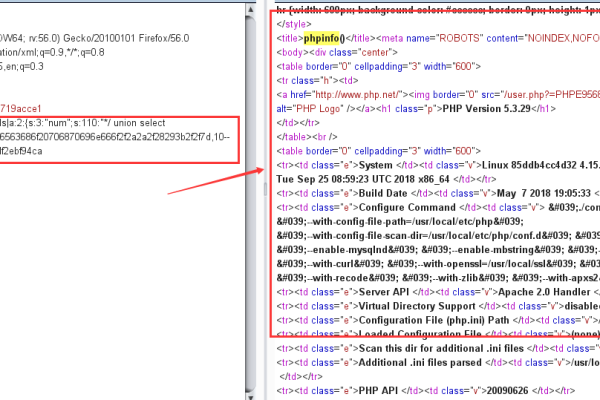

3、缓存XSS破绽:缓存XSS破绽是指通过利用缓存服务器(如CDN)的缓存记录使WAF(Web应用防火墙)缓存的XSS破绽,这种破绽通常需要攻击者找到一种方法将反面脚本注入到缓存的文件中,并确保该文件能够被其他用户访问到,一旦成功,攻击者就可以利用这个破绽来执行任意JS代码。

四、相关FAQs

1、如何检测CDN上的XSS破绽?

使用自动化扫描工具(如Acunetix、Burp Suite等)对CDN上的资源进行全面扫描,以发现潜在的XSS破绽。

手动测试CDN上的动态内容处理逻辑,检查是否存在输入验证不足或输出编码不当的问题。

关注CDN供应商的安全公告和更新日志,及时了解并修复已知的安全破绽。

2、如何防范CDN上的XSS破绽?

确保所有输入都经过严格的验证和过滤,防止反面脚本注入。

对所有输出进行适当的编码处理,避免直接将用户输入嵌入到HTML或JavaScript代码中。

定期更新CDN软件版本和安全补丁,以修复已知的安全破绽。

限制CDN的访问权限和配置选项,仅允许必要的操作和访问。

五、小编有话说

随着互联网技术的不断发展和应用场景的不断拓展,CDN已经成为现代Web架构中不可或缺的一部分,CDN的广泛应用也带来了新的安全挑战和风险,作为开发者和运维人员,我们必须时刻保持警惕,加强对CDN安全的研究和防护措施的实施,我们才能确保用户数据的安全性和隐私性不受侵犯,我也呼吁广大用户在使用互联网服务时要提高安全意识,注意保护个人信息和隐私安全。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/377875.html