服务器用什么安全软件

- 行业动态

- 2025-04-14

- 2

服务器安全软件通常包括防火墙(如iptables、硬件防火墙)、载入检测系统(OSSEC、Snort)、防干扰工具(ClamAV)、破绽扫描器(OpenVAS)及Web应用防火墙(ModSecurity),结合DDoS防护(Cloudflare)和日志分析工具,配合系统补丁更新与访问控制策略,可构建多层次防护体系,保障数据与服务安全。

防火墙:安全的第一道防线

防火墙通过规则过滤流量,阻止非规访问。

- iptables/firewalld:Linux系统内置工具,灵活配置网络规则,适合技术人员自主管理。

- Cloudflare防火墙:支持DDoS防御与WAF(Web应用防火墙),免费版即可过滤反面流量。

- 商业解决方案:思科ASA、FortiGate提供可视化管理和威胁情报联动。

载入检测与防御系统(IDS/IPS)

实时监控异常行为并主动拦截。

- Suricata:开源多线程工具,支持协议解析与规则自定义,可检测加密流量中的攻击特征。

- Snort:轻量级方案,社区规则库持续更新,适合中小规模部署。

- OSSEC:跨平台主机型IDS,支持日志分析与文件完整性校验。

反面软件防护

针对干扰、载入等威胁的查杀工具。

- ClamAV:开源引擎,可集成到邮件服务器与文件系统进行实时扫描。

- Sophos Server Protection:提供勒索软件防护与破绽利用阻断,支持Linux/Windows。

破绽管理工具

定期扫描破绽,降低被利用风险。

- OpenVAS:免费方案,覆盖CVE破绽库,自动生成修复建议。

- Tenable Nessus:支持云端与本地扫描,提供优先级排序与合规性报告。

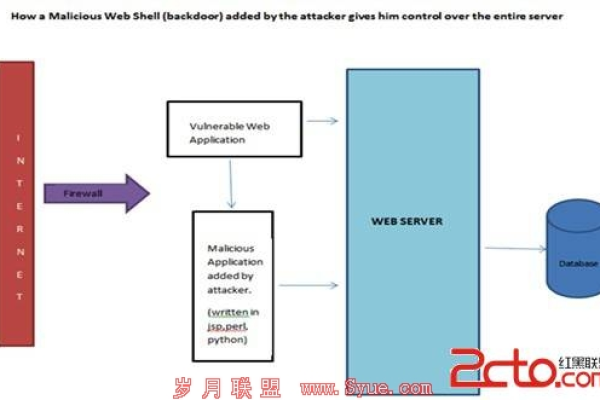

Web应用防护

保护网站与API接口免受攻击。

- ModSecurity:开源WAF,兼容Apache/Nginx,可自定义规则拦截SQL注入与XSS攻击。

- Cloudflare WAF:基于AI的反面请求识别,一键阻断高危IP。

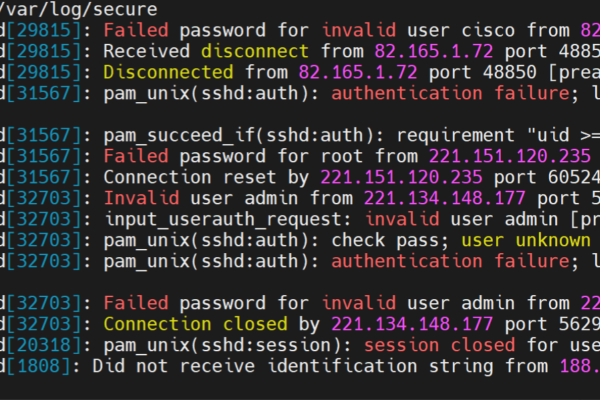

日志分析与审计

通过日志追踪攻击痕迹。

- ELK Stack(Elasticsearch+Logstash+Kibana):集中存储日志,支持可视化分析与告警。

- Graylog:简化日志处理流程,提供关键词搜索与仪表盘。

数据备份与恢复

防止数据丢失或勒索攻击。

- Bacula:开源工具,支持全量/增量备份与跨平台恢复。

- Veeam Backup:企业级方案,提供虚拟机备份与瞬时恢复功能。

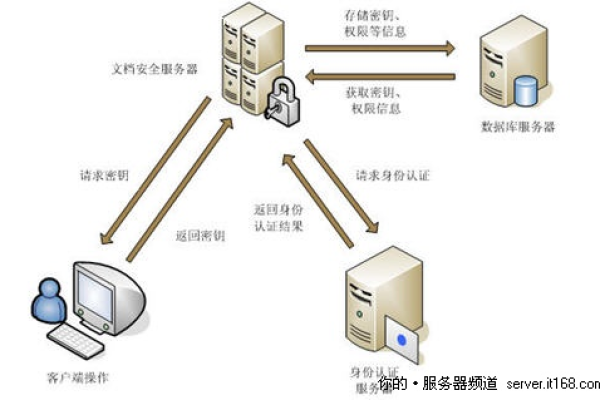

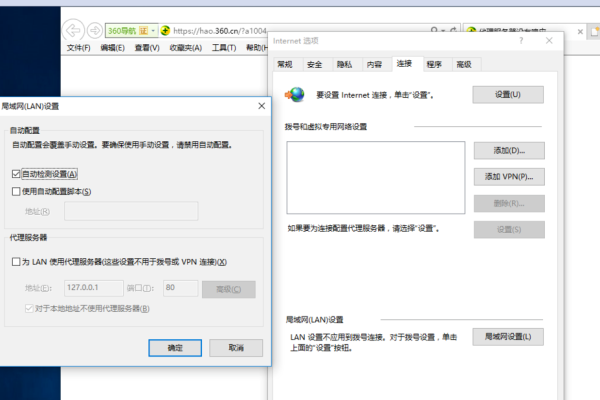

访问控制与身份验证

限制非授权访问。

- Fail2Ban:自动屏蔽多次登录失败的IP地址。

- Google Authenticator:双因素认证(2FA)提升SSH与面板登录安全性。

综合解决方案

适用于多场景的一体化平台。

- cPanel/WHM:集成防火墙、干扰扫描与自动更新功能,适合虚拟主机管理。

- 阿里云安全中心:云端服务器一键体检,提供破绽修复与基线检查。

服务器安全最佳实践

- 定期更新系统与软件:修补已知破绽(如Heartbleed、Log4j)。

- 最小权限原则:禁用root远程登录,按需分配用户权限。

- 多层防御体系:结合防火墙、IDS与WAF构建纵深防护。

- 渗透测试:每年至少一次模拟攻击,验证防护有效性。

- 员工培训:避免因弱密码或钓鱼邮件导致的安全事故。

服务器安全需从技术工具、管理策略、人员意识三方面入手,选择方案时需评估成本、技术门槛与业务需求:中小团队可优先使用ClamAV、Fail2Ban等开源工具,企业用户建议部署Tenable、Sophos等商业产品,并配合云端防护服务(如AWS Shield),安全防护并非一劳永逸,需持续优化规则与响应机制。

引用说明

- NIST《服务器安全配置指南》

- OWASP《Web应用防火墙部署建议》

- Cloudflare官方文档

- Tenable Nessus产品白皮书