服务器攻击原理

- 行业动态

- 2025-04-13

- 2

服务器攻击通过利用系统破绽、反面软件或网络协议缺陷,非规载入或破坏目标服务器,常见手段包括DDoS流量淹没、SQL注入、暴力破解及零日破绽攻击,旨在窃取数据、改动服务或瘫痪系统,防御需依赖防火墙、加密技术及实时破绽修复。

服务器攻击原理详解

在数字化时代,服务器作为企业及个人的核心数据载体,常成为攻击者的主要目标,了解服务器攻击的原理,不仅能帮助用户识别风险,还能为防御策略提供科学依据,以下从攻击类型、技术原理及防御逻辑三个维度展开说明。

常见服务器攻击类型与原理

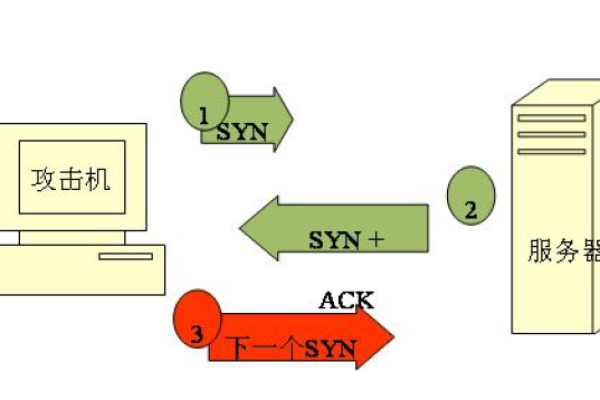

DDoS(分布式拒绝服务攻击)

- 原理:攻击者通过控制大量“肉鸡”(被载入的设备),向目标服务器发送海量请求(如HTTP请求、UDP数据包),耗尽服务器的带宽、CPU或内存资源,导致正常用户无法访问。

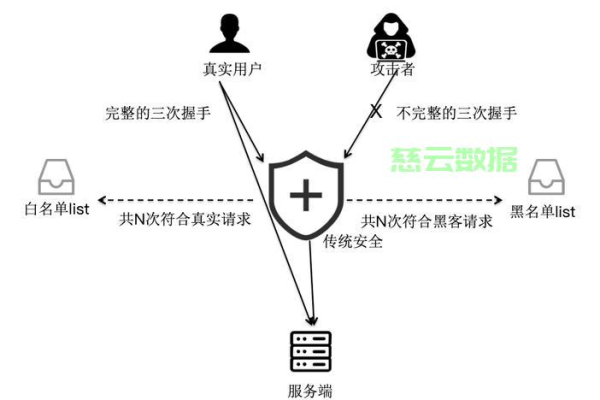

- 技术手段:利用僵尸网络(Botnet)、反射放大攻击(如DNS/NTP反射)、SYN洪水攻击等。

SQL注入攻击

- 原理:通过Web表单或URL参数输入反面SQL代码,绕过应用程序的输入验证,直接操纵数据库,窃取用户数据、删除表或提权。

- 破绽根源:未对用户输入进行过滤或参数化查询处理。

跨站脚本攻击(XSS)

- 原理:攻击者将反面脚本注入网页中(如评论区、URL参数),当其他用户访问时,脚本在浏览器执行,窃取Cookie、会话令牌等敏感信息。

- 分类:存储型XSS(持久化到数据库)、反射型XSS(通过URL触发)。

零日破绽利用

- 原理:攻击者利用软件或系统中未被公开的破绽(即“零日破绽”),在开发者发布补丁前发起攻击,Apache Log4j2远程代码执行破绽(CVE-2021-44228)。

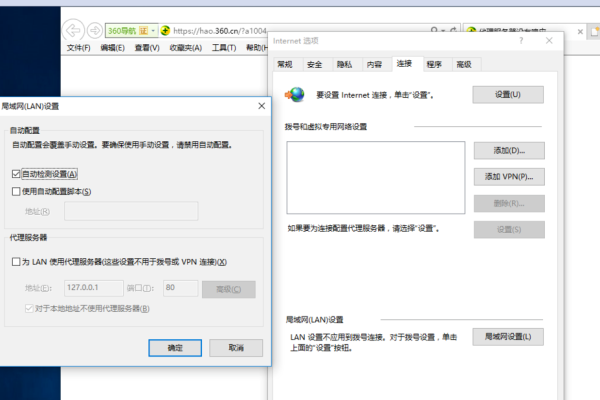

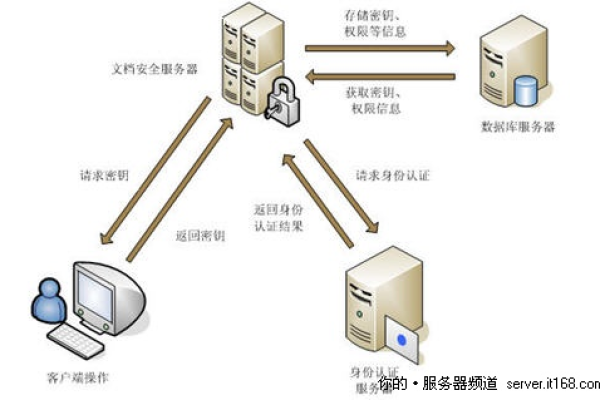

中间人攻击(MITM)

- 原理:攻击者在客户端与服务器之间拦截通信(如公共Wi-Fi),窃取或改动传输的数据(如登录凭证、支付信息)。

- 技术实现:ARP欺骗、DNS劫持、SSL证书伪造。

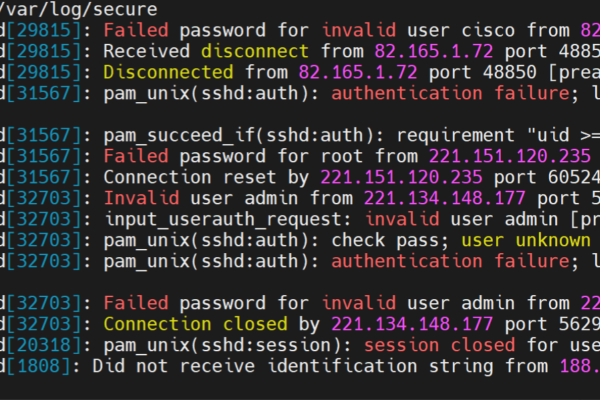

暴力破解与弱口令攻击

- 原理:通过自动化工具(如Hydra)尝试大量用户名/密码组合,猜测弱口令(如“admin/123456”),获取服务器管理权限。

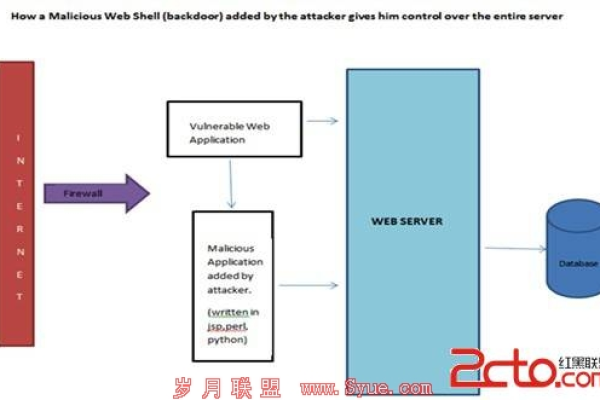

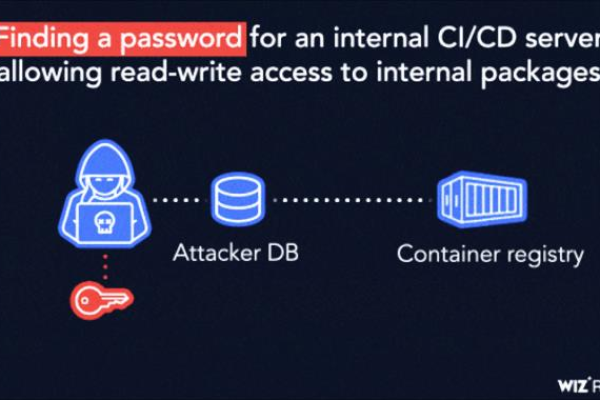

反面软件植入

- 原理:通过钓鱼邮件、破绽利用等方式上传载入、后门程序或勒索软件,控制服务器或加密数据,Web Shell(如“中国菜刀”)实现远程命令执行。

攻击者的核心目标与路径

- 数据窃取:获取用户数据库、财务信息或商业机密。

- 服务瘫痪:通过DDoS或勒索攻击迫使业务中断。

- 权限提升:从普通用户权限升级至管理员(Root)权限,完全控制系统。

- 横向渗透:以服务器为跳板,攻击内网其他设备。

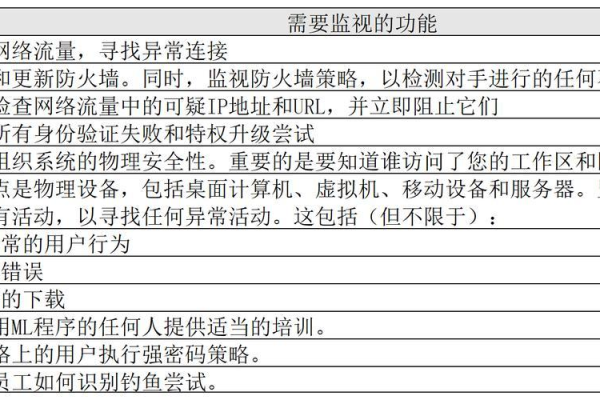

服务器防御的关键策略

基础防护措施

- 防火墙配置:限制非必要端口(如关闭22端口远程登录),设置IP白名单。

- 数据加密:使用HTTPS(TLS 1.3)、SSH密钥认证,避免明文传输。

- 定期更新:及时安装操作系统、中间件(如Nginx、MySQL)的安全补丁。

对抗DDoS攻击

- 流量清洗:通过CDN或云服务商(如阿里云DDoS高防)过滤异常流量。

- 限速策略:限制单个IP的请求频率,配置Nginx的

limit_req模块。

Web应用防护

- 输入过滤:对所有用户输入进行转义(如HTML实体化)或参数化查询。

- WAF(Web应用防火墙):部署ModSecurity等工具拦截SQL注入、XSS等攻击。

权限与日志管理

- 最小权限原则:禁止Root账户远程登录,为每个服务分配独立低权限账户。

- 日志监控:分析访问日志(如/var/log/nginx/access.log),设置异常登录告警(如Fail2Ban)。

数据备份与容灾

- 3-2-1原则:保留3份备份,存储在2种不同介质,1份异地保存。

- 定期演练:模拟攻击场景测试恢复流程,确保备份有效性。

服务器攻击的本质是攻击者利用系统破绽、配置缺陷或人为疏忽,实现非规访问或破坏,防御需从技术(破绽修补、加密)、管理(权限控制、日志审计)和应急(备份、容灾)三方面构建纵深防护体系。

引用说明

- OWASP Top 10(2021):跨站脚本、注入攻击的权威定义。

- CVE破绽数据库:零日破绽的技术细节。

- NIST网络安全框架:权限管理与数据备份标准。

- 阿里云、AWS官方文档:DDoS防护与流量清洗方案。