服务器敏感操作保护

- 行业动态

- 2025-04-13

- 5

服务器敏感操作保护通过身份校验、权限分级和操作审计等机制,强制关键指令需二次确认或多人审批,实时监控异常行为并阻断风险,避免误操作或反面攻击导致的数据泄露、服务中断等问题,提升系统安全性。

服务器敏感操作保护:构建安全防线的关键策略

在数字化时代,服务器作为企业核心数据与业务的中枢,承载着海量敏感信息与关键操作,针对服务器的反面攻击、误操作或权限滥用等问题层出不穷。服务器敏感操作保护不仅是技术问题,更是企业安全战略的核心环节,以下从风险识别、防护机制、技术落地三个维度,详细解析如何实现高效防护。

敏感操作的风险场景

- 权限滥用

- 内部人员越权访问或操作核心数据。

- 第三方服务账号泄露导致未授权操作。

- 外部攻击

- 暴力破解登录凭证,载入服务器执行反面命令。

- 利用系统破绽改动配置或植入后门。

- 误操作风险

运维人员误删数据、错误配置防火墙规则等。

核心防护机制与实施策略

强化身份认证与权限管控

- 多因素认证(MFA)

所有敏感操作(如SSH登录、数据库修改)必须通过动态令牌、生物识别等二次验证,避免单一密码泄露风险。 - 最小权限原则(PoLP)

按角色分配权限,禁止默认“超级管理员”账号滥用,仅允许特定IP段的运维人员操作生产环境。 - 会话管理与超时机制

操作完成后自动注销会话,长时间无操作触发强制重新认证。

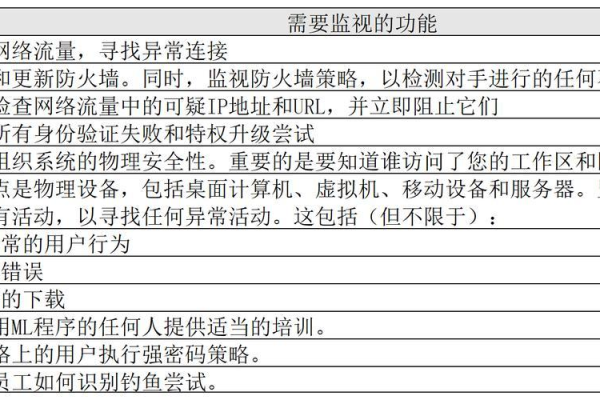

操作审计与实时监控

- 全链路日志记录

记录所有用户操作(命令、时间、来源IP),留存至少180天,满足合规要求。 - 异常行为告警

通过AI分析日志,识别非常规操作(如非工作时间登录、高危命令执行),触发短信/邮件告警。 - 定期审计报告

按周/月生成操作审计报告,排查潜在风险点。

技术加固与破绽防御

- 服务器环境隔离

生产环境与测试环境物理分离,通过堡垒机(跳板机)统一管理入口。 - 自动化破绽修复

集成破绽扫描工具(如Nessus、OpenVAS),实时检测并修复CVE高危破绽。 - 敏感操作审批流

高风险操作(如数据删除、防火墙变更)需提交工单,由安全团队审核后执行。

灾备与应急响应

- 操作回滚机制

通过快照技术(如VMware Snapshot)或版本控制系统(Git),实现误操作后快速恢复。 - 载入防御系统(IPS)

部署基于行为的IPS,阻断SQL注入、反面脚本等攻击行为。 - 定期红蓝对抗演练

模拟攻击场景,检验防护体系有效性并优化流程。

合规与最佳实践建议

- 遵循国际标准

- 参考ISO 27001、GDPR等规范,制定服务器操作安全政策。

- 定期进行第三方安全评估,确保防护措施符合行业要求。

- 员工安全意识培训

针对运维团队开展钓鱼攻击模拟、密码管理培训,降低人为风险。

- 选择可信工具与服务

使用开源的审计工具(如Auditd)或商业方案(如阿里云操作审计),确保技术中立性与透明度。

案例:某金融企业防护实践

某银行通过以下措施将服务器误操作率降低90%:

- 部署堡垒机集中管控SSH/RDP访问,所有操作录像留存。

- 启用动态令牌认证,限制运维窗口时间为工作日9:00-18:00。

- 结合SIEM系统(如Splunk)实现日志自动化分析与告警。

服务器敏感操作保护是一项系统工程,需融合技术、流程与人员管理,通过分层防御、实时监控与持续优化,企业可显著降低数据泄露与业务中断风险,为数字化转型筑牢安全基石。

引用说明

本文部分实践参考自NIST SP 800-53安全控制框架、ISO/IEC 27001:2022标准及阿里云《企业服务器安全白皮书》,技术工具推荐基于开源社区与行业调研,无商业背书。