服务器攻击工具

- 行业动态

- 2025-04-14

- 1

服务器攻击工具指用于非规载入或破坏服务器系统的软件或技术手段,常见类型包括破绽利用程序、DDoS攻击工具及反面载入等,其通过渗透破绽、资源耗尽或权限劫持等方式窃取数据或瘫痪服务,防御需依赖实时监控、安全补丁和防火墙等综合防护措施。

风险、分类与防御策略

在数字化时代,服务器作为企业数据存储与业务运行的核心载体,面临的安全威胁日益严峻,攻击者常借助各类工具实施载入、破坏或数据窃取,本文旨在客观分析服务器攻击工具的运作原理、常见类型及防御方法,帮助用户提升安全意识并采取有效防护措施。

服务器攻击工具的定义与危害

服务器攻击工具指被反面用于探测、载入或破坏服务器系统的软件或脚本,其危害主要体现在:

- 数据泄露:窃取敏感信息(如用户隐私、商业机密);

- 服务中断:通过DDoS攻击瘫痪服务器,导致业务停摆;

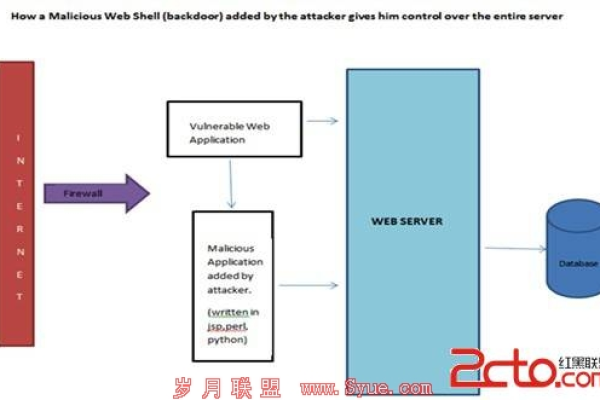

- 权限控制:植入后门程序,长期操控服务器资源;

- 法律风险:被攻击企业可能因合规问题面临处罚。

根据Cybersecurity Ventures统计,2024年全球因网络攻击导致的损失预计突破8万亿美元,其中服务器攻击占比超过40%。

常见服务器攻击工具分类

破绽扫描工具

- 原理:自动化扫描服务器端口、服务版本及系统破绽。

- 代表工具:Nmap、Nessus。

- 攻击场景:攻击者利用扫描结果定向利用未修复破绽(如Log4j破绽)。

拒绝服务攻击(DDoS)工具

- 原理:通过僵尸网络(Botnet)发起海量请求耗尽服务器资源。

- 代表工具:LOIC、HOIC、Mirai僵尸网络。

- 攻击场景:2022年,某电商平台因遭受2.3 Tbps流量的DDoS攻击导致服务中断12小时。

反面软件工具

- 原理:植入载入、勒索软件或加密货币挖矿程序。

- 代表工具:Metasploit(渗透测试框架,可被滥用)、Cobalt Strike。

- 攻击场景:2021年科洛尼尔管道公司因勒索软件攻击支付440万美元赎金。

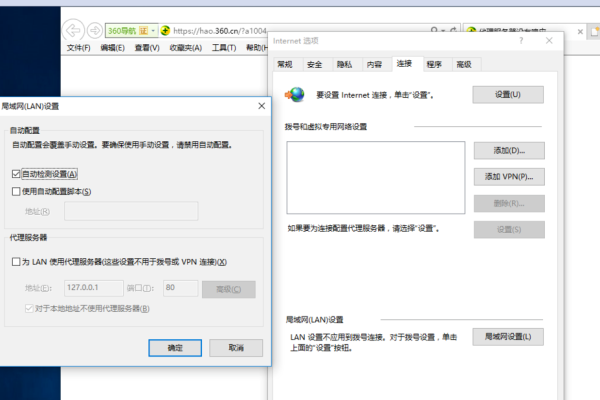

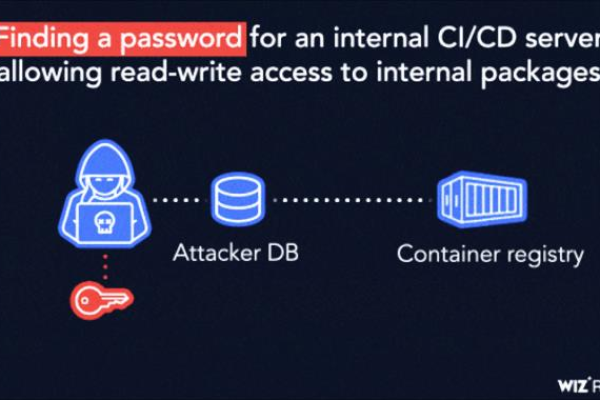

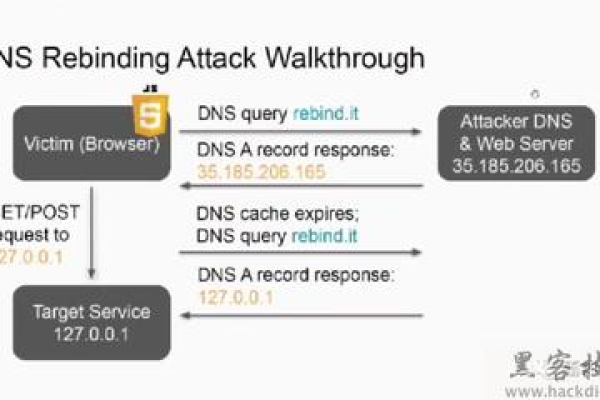

中间人攻击(MITM)工具

- 原理:劫持服务器与客户端通信,窃取或改动数据。

- 代表工具:Wireshark、Ettercap。

- 攻击场景:公共Wi-Fi环境下未加密的HTTP会话易受此类攻击。

服务器攻击的防御策略

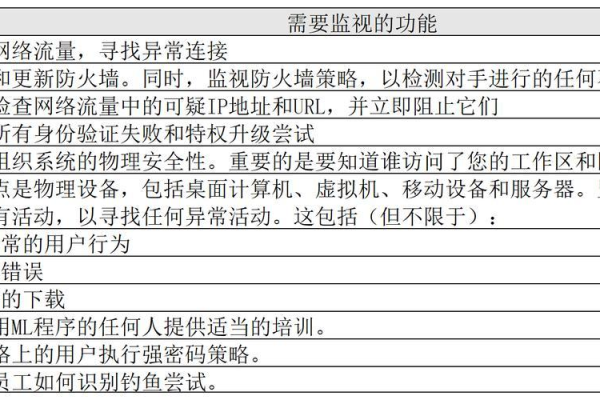

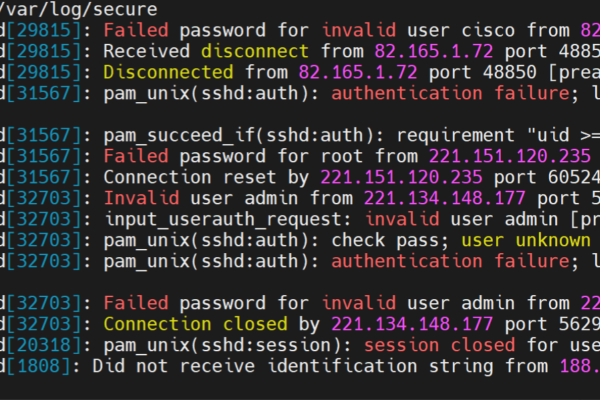

基础防护措施

- 及时更新补丁:修复CVE公告中的高危破绽(如Apache Struts、PHP版本破绽)。

- 最小化权限原则:限制服务器账户权限,禁用不必要的服务端口。

- 部署防火墙与WAF:使用云防火墙(如AWS Shield)或开源工具(如ModSecurity)过滤反面流量。

增强型防护技术

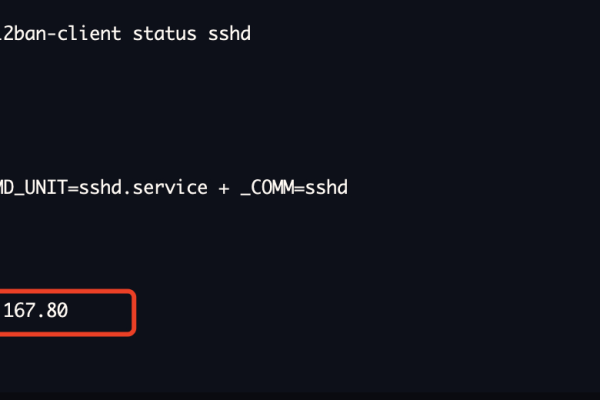

- 载入检测系统(IDS):通过Snort、Suricata实时监控异常行为。

- 数据加密与备份:对敏感数据启用TLS 1.3加密,采用3-2-1备份策略(3份数据、2种介质、1份离线)。

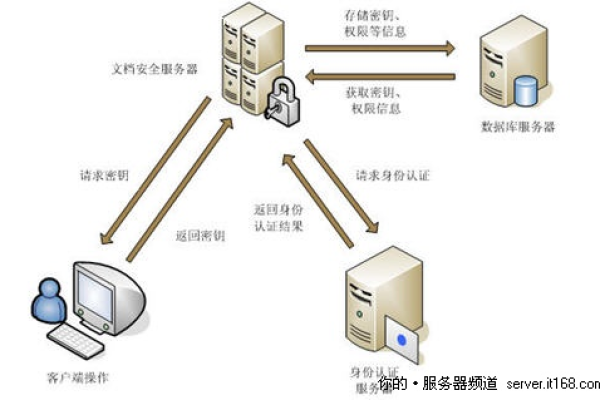

- 零信任架构:基于身份验证的动态访问控制(如BeyondCorp模型)。

应急响应与合规

- 制定应急预案:建立包含破绽评估、日志分析、溯源取证的标准化流程。

- 合规性检查:遵循GDPR、等保2.0等法规,定期进行渗透测试。

法律责任与道德约束

需明确的是,未经授权使用攻击工具属违法行为,根据《网络安全法》与《刑法》第二百八十五条,非规侵入服务器可面临三年以下有期徒刑或拘役,企业应通过合法渠道(如授权渗透测试)评估自身安全水平。

服务器安全是系统性工程,需结合技术防护、管理流程与人员培训,攻击工具的迭代速度远超想象,唯有持续关注威胁情报(如订阅CISA警报)、引入AI驱动的威胁狩猎技术,才能构建动态防御体系。

引用说明

- Cybersecurity Ventures《2024年网络非规报告》

- OWASP Top 10 2021年版

- NIST《网络安全框架》(CSF 2.0)

- Mirai僵尸网络事件分析(US-CERT公告)