服务器后门工具

- 行业动态

- 2025-04-13

- 2

服务器后门工具是用于在目标系统中建立隐蔽访问通道的反面程序,可绕过正常认证机制实现远程控制,其通常植入破绽或伪装合法服务,便于攻击者窃取数据、持久潜伏或发起二次渗透,需依赖行为监测与日志分析进行防御。

风险、防范与应对指南

在数字化时代,服务器作为企业和机构的核心资产,承载着关键数据与业务流程,服务器后门工具的滥用已成为网络安全领域的重大威胁,本文从技术原理、潜在危害、检测方法与防御策略展开,帮助读者全面理解这一安全隐患。

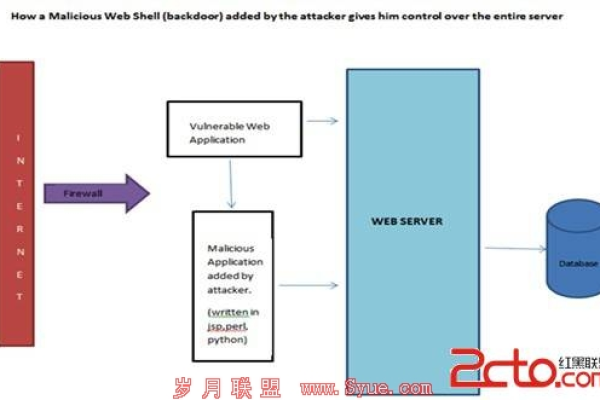

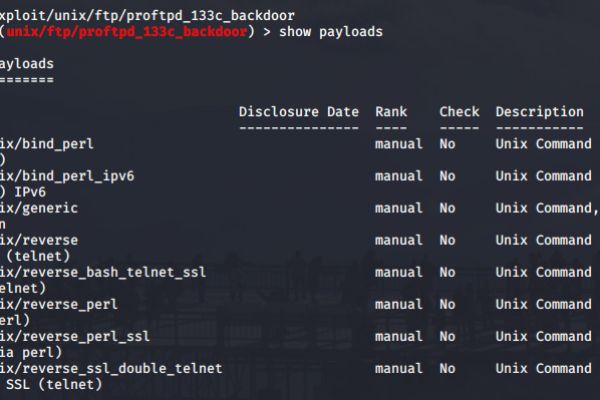

什么是服务器后门工具?

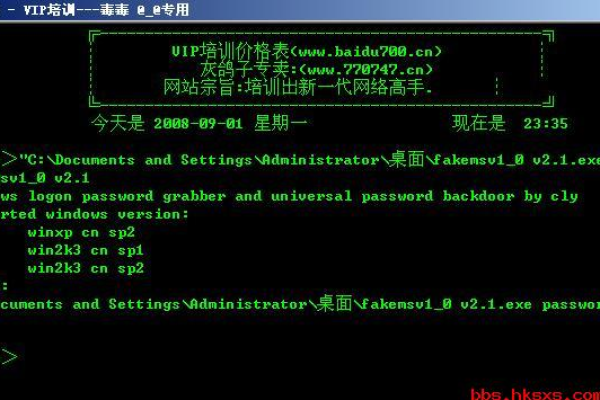

服务器后门工具(Server Backdoor)是一类被设计用于绕过正常身份认证、隐藏访问权限的反面程序或代码,攻击者通过植入后门,可在不被发现的情况下长期控制服务器,窃取数据、改动系统或发起进一步攻击,其常见形式包括:

- 隐蔽端口:开放非标准端口用于远程连接。

- WebShell:通过Web脚本(如PHP、ASP)实现远程命令执行。

- Rootkit:内核级反面软件,深度隐藏自身活动。

- 合法工具滥用:如利用PsExec、Cobalt Strike等渗透工具实现持久化访问。

后门工具的危害性

- 数据泄露:攻击者可窃取数据库、用户隐私、商业机密等信息。

- 服务瘫痪:通过删除文件、加密数据(如勒索软件)导致业务中断。

- 横向渗透:以受控服务器为跳板,攻击内网其他设备。

- 法律风险:若服务器被用于发起DDoS攻击或传播反面软件,企业可能面临法律追责。

根据CVE(通用破绽披露数据库)统计,2024年全球因后门破绽导致的攻击事件增长37%,金融、医疗行业成重灾区¹。

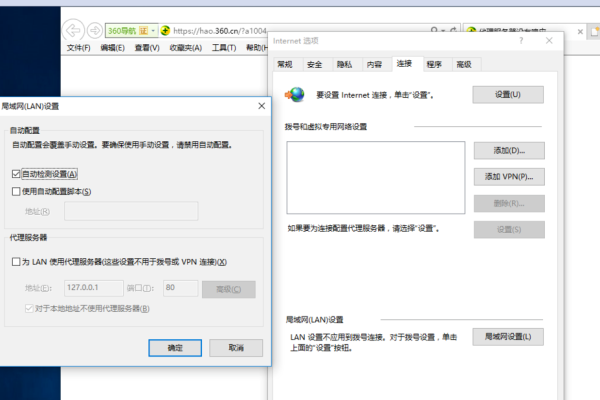

如何检测服务器后门?

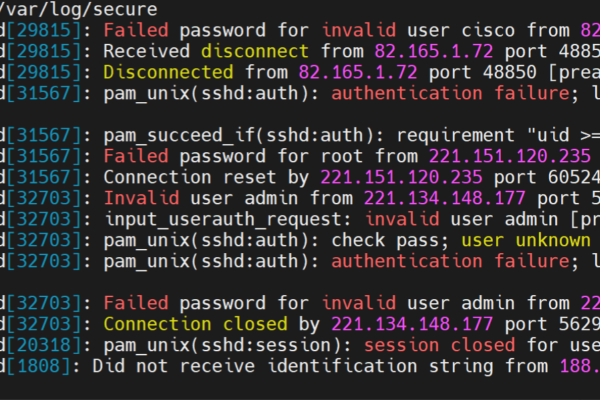

日志分析

- 检查异常登录记录(如非工作时间、陌生IP地址)。

- 监控系统进程与网络连接,排查未知服务(命令:

netstat -ano、ps -aux)。

文件完整性校验

使用工具(如Tripwire、AIDE)对比系统文件哈希值,发现改动痕迹。

行为监控

部署EDR(端点检测与响应)系统,捕捉可疑进程注入、权限提升行为。

破绽扫描

定期通过Nessus、OpenVAS等工具扫描未修复破绽,防止后门利用。

防御策略:从技术到管理

最小权限原则

限制用户与服务的权限,禁用默认账户(如root、Administrator)。

代码审计与加固

- 对Web应用进行白盒测试,修复SQL注入、文件上传等破绽(参考OWASP Top 10指南²)。

- 使用WAF(Web应用防火墙)拦截反面请求。

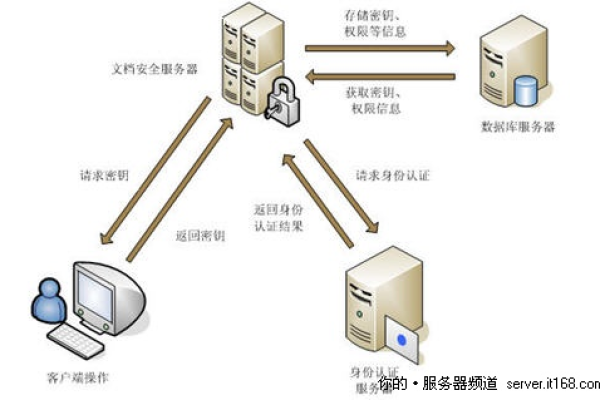

加密与认证强化

- 启用SSH密钥登录,禁用密码认证。

- 对敏感数据传输实施TLS加密。

载入检测系统(IDS)

部署Snort、Suricata实时监控网络流量,识别后门通信特征。

应急响应计划

制定服务器被载入后的隔离、取证与恢复流程,定期演练。

典型案例分析

- SolarWinds供应链攻击(2020年)

攻击者通过改动软件更新包植入后门,渗透超1.8万家机构,事件暴露了第三方软件验证机制的缺陷³。 - Apache Log4j破绽(2021年)

利用Log4Shell破绽植入后门的攻击激增,涉及云服务、IoT设备等多个领域。

法律与道德责任

根据《中华人民共和国网络安全法》第四十四条,任何个人或组织不得非规侵入他人网络、干扰功能或窃取数据,开发、传播后门工具可能触犯刑法第二百八十五条(非规侵入计算机系统罪)。

服务器后门工具的威胁持续升级,防御需结合技术手段与管理机制,企业应建立多层防护体系,并提升员工安全意识,定期更新系统、备份数据、合作专业安全团队,是抵御风险的关键。

引用来源

- CVE官方破绽统计报告(2024)

- OWASP Foundation《Top 10 Web Application Security Risks》

- 微软威胁情报中心《SolarWinds事件技术分析》

- 《中华人民共和国网络安全法》