服务器渗透

- 行业动态

- 2025-04-13

- 3

服务器渗透指攻击者利用系统破绽、弱密码或反面程序非规载入目标服务器,获取控制权限的行为,常见手段包括破绽利用、社会工程、暴力破解等,可能导致数据泄露、服务瘫痪或植入后门,防御需定期更新补丁、强化访问控制并部署载入检测系统。

服务器渗透的常见方式

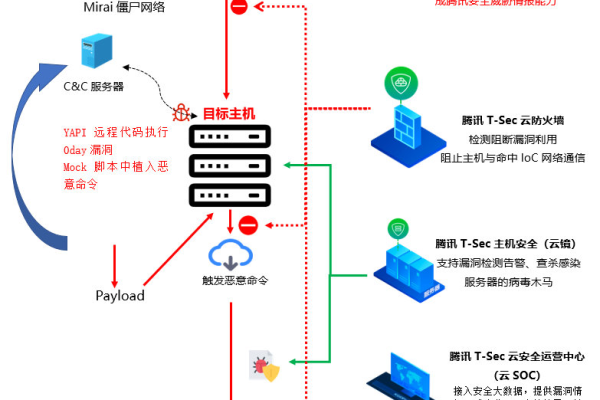

破绽利用

- 已知破绽攻击:攻击者通过扫描工具(如Nmap、Nessus)识别服务器未修补的破绽(如Apache Log4j、Windows SMB协议破绽),利用公开的EXP(破绽利用代码)获取权限。

- 0day破绽利用:利用尚未公开或未被厂商修复的高危破绽发起定向攻击,隐蔽性强。

弱口令爆破

通过字典攻击、暴力破解等方式尝试登录服务器管理界面(如SSH、RDP、数据库端口),据统计,超过30%的服务器因默认密码或简单组合(如admin/123456)遭载入。中间人攻击(MITM)

劫持服务器与客户端的通信流量,窃取敏感信息或改动数据,常见于未启用HTTPS的网站或公共Wi-Fi环境。社会工程学

伪装成合法用户或管理员,诱导内部人员提供登录凭证或执行反面程序(如钓鱼邮件附件)。

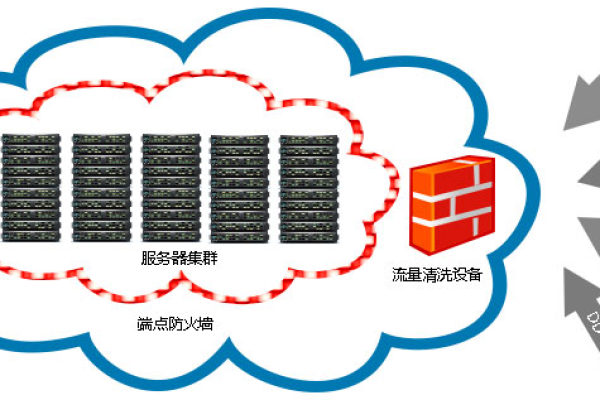

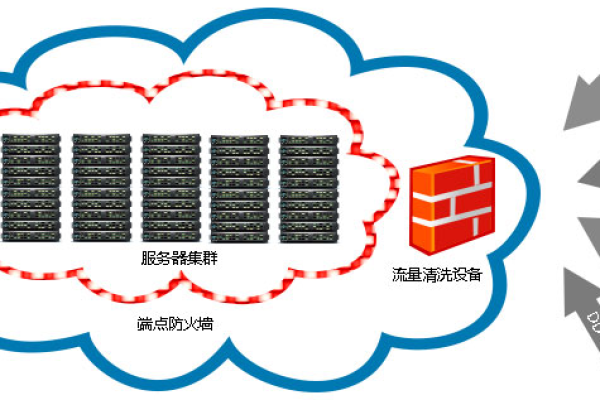

防御服务器渗透的核心策略

破绽闭环管理

- 定期使用自动化工具(如OpenVAS、Qualys)扫描系统破绽。

- 遵循“最小补丁延迟”原则,在厂商发布更新后48小时内完成修复。

- 关闭非必要端口与服务(如Telnet、FTP),减少攻击面。

强化身份认证

- 启用多因素认证(MFA),限制单密码依赖。

- 设置账户锁定策略,连续5次登录失败后冻结IP。

- 使用密钥替代密码登录SSH,禁用root远程访问。

载入检测与日志审计

- 部署IDS/IPS系统(如Snort、Suricata),实时监控异常流量。

- 集中存储并分析日志(ELK Stack),追踪异常登录、文件改动等行为。

- 配置WAF(Web应用防火墙),拦截SQL注入、XSS等Web攻击。

数据加密与备份

- 全盘启用AES-256加密,保护静态数据。

- 使用TLS 1.3加密传输通道,禁用低版本协议。

- 执行“3-2-1备份原则”(3份副本、2种介质、1份离线存储)。

应急响应:遭遇渗透后的关键步骤

- 隔离受影响系统

立即断开服务器网络连接,防止横向扩散。 - 取证与分析

使用Volatility提取内存镜像,通过时间线分析(Timeline Analysis)定位载入路径。 - 清除后门与恢复

根据IoC(载入指标)删除反面文件,从干净备份还原系统。 - 破绽复盘

编写事件报告,更新防御策略,通报相关方(如客户、监管机构)。

合规与行业标准

- 等保2.0:依据《网络安全等级保护条例》,三级以上系统需每年开展渗透测试。

- GDPR/《数据安全法》:数据泄露需在72小时内向监管部门报告,否则面临高额罚款。

- ISO 27001:建议建立信息安全管理体系(ISMS),涵盖风险评估与持续改进。

服务器渗透防御是动态对抗的过程,需结合技术加固、流程优化与人员培训,企业应定期聘请第三方进行渗透测试(PTaaS),模拟真实攻击检验防护能力,只有构建多层纵深防御体系,才能有效抵御不断演变的网络威胁。

引用说明

本文技术细节参考自OWASP Top 10(2021)、NIST SP 800-115(渗透测试指南)及《网络安全法》实施细则,案例数据来源于CNCERT/CC《2024年网络安全威胁分析报告》。