服务器破绽扫描原理

- 行业动态

- 2025-04-12

- 3

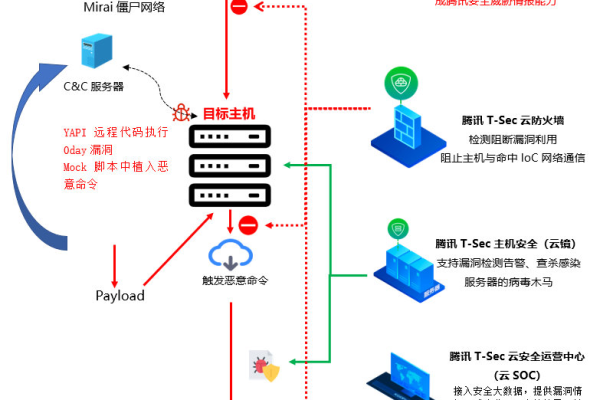

服务器破绽扫描通过自动化工具模拟攻击,主动探测目标系统的开放端口、服务及配置,识别潜在安全风险,其利用破绽数据库比对分析,检测已知弱点和错误配置,评估威胁等级并生成报告,帮助管理员及时修复破绽,提升系统防护能力。

在数字化时代,服务器承载着企业核心数据与关键业务,其安全性直接影响用户信任与业务连续性。服务器破绽扫描作为一种主动防御手段,能够提前识别系统弱点,成为企业安全防护体系中不可或缺的一环,本文将深入解析破绽扫描的运行机制及其核心价值。

破绽扫描的本质

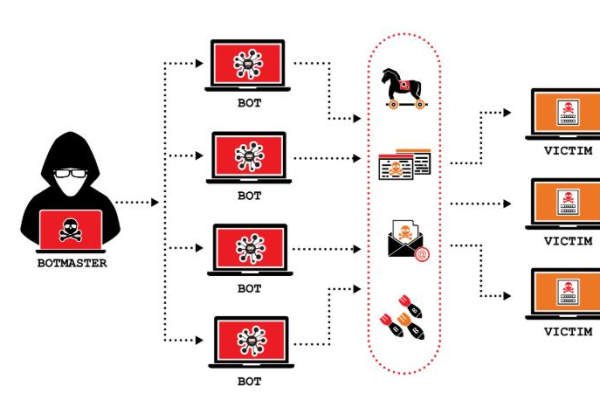

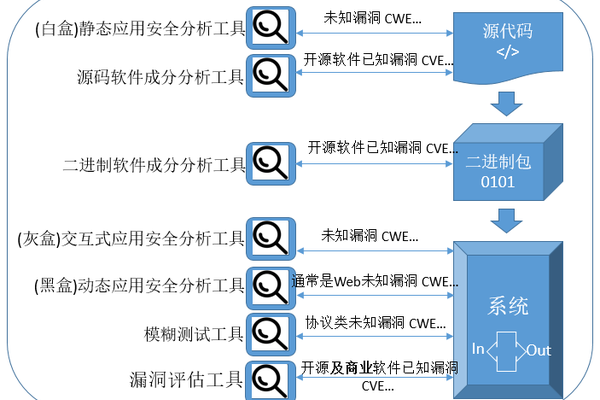

破绽扫描是通过自动化工具对服务器系统、应用程序、网络配置等进行全面检测,识别潜在安全风险的过程,其目标在于发现未经授权的访问入口、配置错误或软件缺陷,例如未修复的CVE破绽、弱密码策略或开放的危险端口。

破绽扫描的核心工作原理

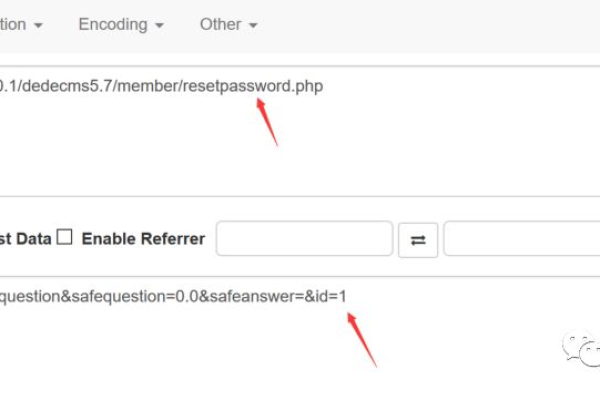

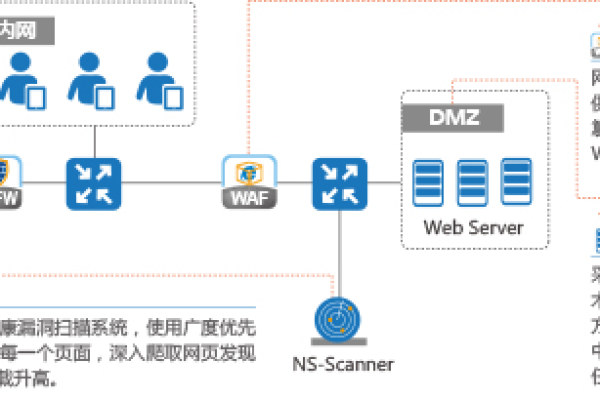

目标识别与信息收集

扫描器首先通过ICMP协议或ARP探测确认目标服务器的存活状态,随后利用DNS查询与端口扫描技术(如TCP SYN扫描)获取IP地址、开放端口及运行服务(如Web服务器版本、数据库类型)等关键信息。

破绽特征匹配

基于破绽数据库(如NVD、CVE)中的签名规则,扫描工具对目标进行深度检测,通过模拟攻击验证是否存在SQL注入破绽或检查SSL/TLS是否启用弱加密算法,部分高级工具采用语义分析技术,结合版本号与补丁信息判断破绽是否存在。动态行为分析

部分扫描器引入模糊测试(Fuzzing),通过向目标发送异常数据包,观察系统响应是否出现崩溃或异常日志,以此发现未知破绽(如内存溢出),此方法可检测传统签名库无法覆盖的零日破绽。

风险评估与报告生成

根据破绽的CVSS评分(危害等级)、利用难度及业务影响生成可视化报告,优先标记需紧急处理的高危破绽,并提供修复建议(如升级补丁或调整防火墙规则)。

破绽扫描的五大技术支柱

- 签名匹配技术

依赖全球安全社区维护的破绽特征库,例如Nessus的插件系统每天更新数百条破绽检测规则。 - 身份认证扫描

通过输入管理员凭证,扫描工具可深入检测系统配置(如Windows组策略)及数据库权限设置。 - 渗透模拟(PoC验证)

高级工具如Burp Suite会对Web应用执行跨站脚本(XSS)攻击测试,验证破绽是否可被实际利用。 - 依赖项分析

针对开发框架(如Spring、Node.js)的组件扫描,识别存在风险的第三方库(如Log4j 2.x)。 - 合规性检查

自动比对系统配置与安全标准(如PCI DSS、GDPR),确保满足行业监管要求。

为何必须部署破绽扫描?

- 规避经济损失:据IBM《2024年数据泄露成本报告》,企业平均因破绽攻击损失435万美元。

- 法规合规要求:等保2.0、ISO 27001等标准明确要求定期执行安全评估。

- 维护品牌声誉:提前修复破绽可避免数据泄露导致的用户信任危机。

企业级破绽管理最佳实践

- 频率控制

生产环境建议每季度全面扫描,重大更新后立即执行增量扫描。 - 工具选型策略

优先选择支持云原生架构(如Kubernetes)的扫描器,并验证其是否具备API安全检测能力。 - 权限最小化原则

为扫描账户分配只读权限,避免因工具自身破绽引发二次风险。 - 人工验证机制

对自动化工具发现的破绽,需由安全工程师进行手动复测,降低误报率。

如何选择扫描工具?

- 覆盖维度:是否支持操作系统、Web应用、API接口及物联网设备的多层检测。

- 更新时效:破绽特征库是否实现分钟级更新(如Qualys的实时威胁情报推送)。

- 定制能力:能否根据业务需求自定义扫描策略与风险阈值。

- 集成生态:是否提供与SIEM系统、JIRA等平台的自动化对接接口。

服务器破绽扫描并非一劳永逸的解决方案,而应作为持续风险管理流程的核心环节,通过建立扫描-修复-验证的闭环机制,企业可构筑动态安全防线,选择具备AI预测能力的新一代扫描工具,将进一步提升未知威胁的发现效率。

参考文献

- OWASP基金会《Web应用破绽扫描指南》

- NIST《网络安全框架(CSF)2.0》

- CVE官方破绽数据库(https://cve.mitre.org)

- Tenable Nessus官方技术白皮书

- MITRE ATT&CK®威胁行为知识库