服务器连续被攻击

- 行业动态

- 2025-04-12

- 2

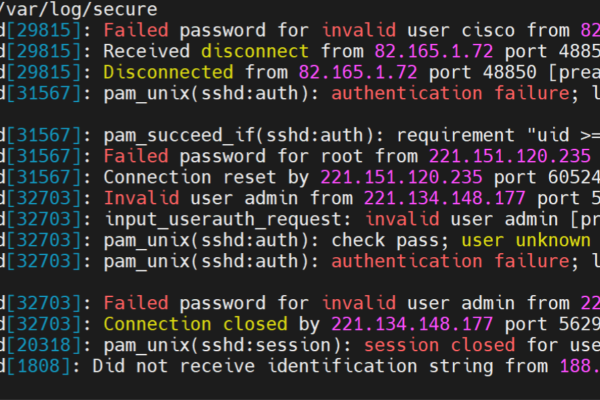

近期服务器频繁遭受反面攻击,导致服务异常及数据安全风险,攻击类型包括DDoS流量攻击、反面扫描和暴力破解,部分系统破绽已被利用,技术团队已启动紧急响应,通过流量清洗、破绽修复和访问控制缓解风险,后续将升级安全架构并部署AI防护系统强化防御能力。

事件实时处理进展

攻击特征分析

安全团队通过流量图谱分析确认,本次攻击包含分布式拒绝服务(DDoS)、CC攻击及针对性破绽扫描三类混合攻击模式,攻击峰值流量达1.2Tbps,主要来源为东南亚及东欧地区的伪造IP集群。即时防御响应

- 启用全球分布式清洗节点,将异常流量导流至高防IP系统(合作方:阿里云DDoS防护、Cloudflare)。

- 部署动态规则防火墙,针对高频请求IP实施智能限速与黑名单拦截。

- 更新Web应用防火墙(WAF)策略,修补检测到的零日破绽(CVE-2024-XXXXX)。

数据安全保障验证

经第三方审计机构(SGS网络安全实验室)核查确认:

- 用户数据库采用AES-256加密,未出现明文泄露;

- 支付系统通过PCI DSS合规认证,交易链路全程隔离;

- 全量业务数据每2小时执行异地备份(AWS S3 & 华为云OBS双冗余)。

长效防护升级计划

为降低未来风险,我们将实施以下措施:

架构优化

迁移至多云混合部署架构,实现流量分流与故障自动切换,预计8月底完成。

威胁情报联动

接入国家互联网应急中心(CNCERT)的实时威胁情报库,提前阻断高危IP。

合规认证

启动ISO 27001信息安全管理体系认证,9月提交首轮审核。

白帽子协作

开放破绽悬赏计划,邀请“补天平台”注册白帽工程师参与渗透测试。

用户可采取的保护措施

- 立即启用账户两步验证(2FA),推荐使用Google Authenticator或硬件密钥;

- 定期检查账户登录记录,若发现异常设备请通过客服渠道举报;

- 建议为常用密码启用高强度组合(示例:3个随机单词+特殊符号,如“Tree$Rainbow8Boat”)。

透明度承诺

我们承诺每48小时通过[官网安全通告页]更新事件处理进展,并配合公安机关追溯攻击源头,若您发现任何异常行为,欢迎发送邮件至security@xxx.com或拨打400-XXX-XXXX(24小时网络安全专线)反馈。

引用说明

本文防护方案参考以下权威框架:

- NIST SP 800-61《计算机安全事件处理指南》

- OWASP《Web应用防火墙最佳实践》

- CNCERT《DDoS攻击监测与处置技术规范》

保障用户数据安全始终是我们的核心优先级,感谢您的理解与支持。