服务器后门

- 行业动态

- 2025-04-12

- 2

服务器后门是攻击者人为植入的隐蔽通道,用于绕过正常身份验证机制非规控制目标系统,其通常通过破绽利用或反面代码实现持久化访问,可导致数据窃取、权限升级或网络渗透,防范需强化代码审计、载入检测及权限管理。

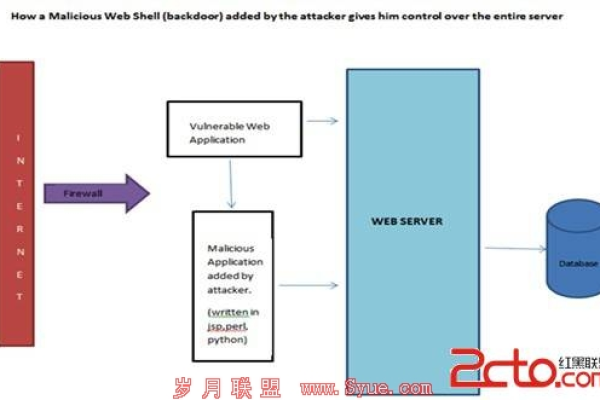

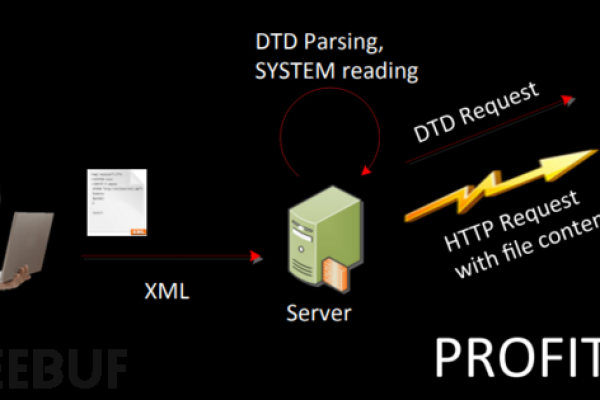

服务器后门的运作机制

载入路径

- 利用未修复破绽(如Log4j、永恒之蓝)注入反面代码

- 通过供应链攻击被墙软件更新包

- 利用弱口令或钓鱼攻击获取初始访问权限

隐蔽技术

- 进程注入:将反面代码注入系统进程(如svchost.exe)

- 协议隧道:通过DNS、ICMP等协议建立加密通信

- 时间触发:仅在特定日期或事件后激活

持久化手段

- 注册表键值修改(Windows)或rc.local文件改动(Linux)

- 创建计划任务实现自动重启

- 劫持动态链接库(DLL Hijacking)

服务器后门的现实危害

数据资产失控

某电商平台因Apache模块后门导致200万用户信息泄露,攻击者持续窃取数据达11个月。系统控制权丧失

Mirai僵尸网络通过SSH后门感染75万台物联网设备,发起大规模DDoS攻击。供应链被墙扩散

SolarWinds事件中,后门代码随官方更新传播至18000家机构,包括政府与跨国企业。

专业级检测方法论

行为特征分析

- 异常进程树:子进程由非常规父进程派生

- 非常规端口:22/80/443以外的端口突发通信

- 系统日志时间断层:存在人工清除痕迹

内存取证技术

- 使用Volatility工具提取可疑进程内存镜像

- 检测未公开的API调用序列

- 识别隐藏的TCP/UDP连接

流量深度解析

- 分析TLS握手特征(JA3/JA3S指纹)

- 检测HTTP头部伪装字段(如非常规User-Agent)

- 统计数据包发送周期规律性

企业级防护体系构建

纵深防御架构

- 网络层:部署IDS/IPS实时阻断可疑连接

- 主机层:启用EDR监控进程行为链

- 应用层:实施RASP运行时自我保护

零信任实践

- 强制双向TLS认证(mTLS)

- 动态访问控制(基于时间/位置/设备状态)

- 最小权限原则:所有账户遵循JIT(Just-In-Time)授权

自动化响应流程

- 建立SOAR平台实现威胁自动评分

- 预设隔离策略:异常进程立即断网取证

- 联动威胁情报:实时比对C2服务器黑名单

典型案例深度解析

Equation Group后门(2001-2013)

利用硬盘固件层存储反面代码,常规格式化无法清除,存活时间超过12年。Cloud Hopper攻击(2016-2019)

通过托管服务商后门载入多家跨国企业,造成超过500亿美元经济损失。

ShadowPad事件(2017)

潜伏在NetSarang软件中的模块化后门,支持超过50种远程控制指令。

服务器后门防御是持续对抗过程,建议企业每季度执行红蓝对抗演练,使用MITRE ATT&CK框架评估防护有效性,当检测到可疑活动时,优先断开网络并启动数字取证流程,避免直接删除证据。

引用来源:

- NIST SP 800-184 网络取证指南

- MITRE ATT&CK技术库(ID:T1055, T1134)

- 卡巴斯基2024高级威胁报告

- CVE破绽数据库(编号:CVE-2021-44228)