如何使用CDN进行挖矿?

- 行业动态

- 2024-12-07

- 2686

CDN挖矿通过劫持流量、注入脚本和利用边缘节点等方式实现,其中注入脚本是最常见的手段,攻击者在网页中嵌入反面代码,利用用户的计算资源进行加密货币 挖矿。

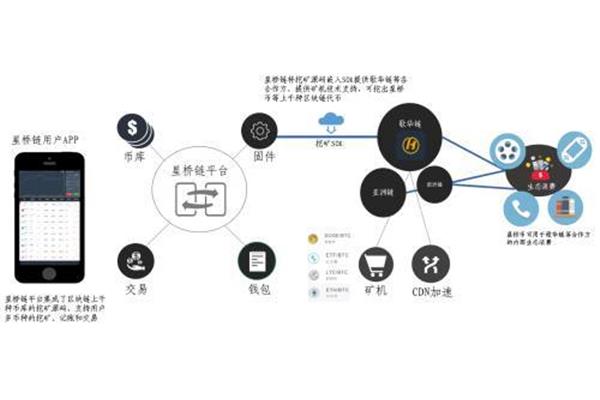

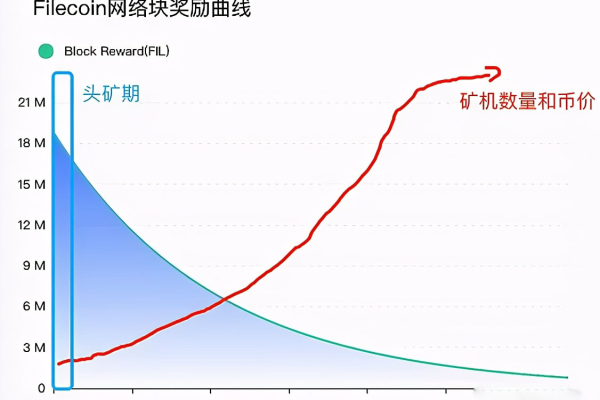

CDN(内容分发网络)挖矿是一种利用CDN的计算资源进行加密货币挖矿的活动,CDN通过在全球各地部署缓存服务器,帮助用户更快地访问网站内容,这些缓存节点也可能成为非规挖矿活动的目标,以下是对CDN挖矿方式的详细解答:

| 方法 | 具体描述 | 实现步骤 |

| 劫持流量 | 通过修改DNS或BGP路由,将用户流量重定向到反面服务器。 | 1. 载入DNS服务器或利用DNS缓存中毒攻击。 2. 改动目标域名的DNS记录,将其指向攻击者控制的服务器。 3. 用户访问目标域名时,被重定向到反面服务器,执行挖矿操作。 |

| 注入脚本 | 在合法内容中嵌入反面挖矿脚本,使用户在不知情的情况下为攻击者挖矿。 | 1. 在目标网页中发现XSS破绽。 2. 通过破绽注入反面JavaScript代码,将挖矿脚本嵌入网页。 3. 用户访问目标网页时,反面JavaScript代码在其浏览器中执行,进行挖矿操作。 |

| 利用边缘节点 | 攻击者在CDN的边缘服务器上运行挖矿程序。 | 1. 使用破绽扫描工具或社工手段,发现边缘节点的破绽或弱密码。 2. 载入边缘节点并获取管理员权限。 3. 在边缘节点上部署挖矿程序,利用其计算资源进行挖矿。 |

以下是两个关于CDN挖矿的问题及其解答:

问题1:CDN挖矿的主要风险是什么?

答:CDN挖矿的主要风险包括性能下降、资源浪费和安全风险,挖矿活动会消耗服务器和用户终端的计算资源,导致性能下降和响应时间增加,这种活动还可能滥用CDN的资源,影响其正常服务质量,甚至可能导致法律问题。

问题2:如何防范CDN挖矿攻击?

答:防范CDN挖矿攻击的措施主要包括加强安全防护、监控和响应以及使用专业工具,可以定期更新和修补服务器和应用程序的破绽,使用强密码和双因素认证保护管理员账户,配置防火墙和载入检测系统(IDS),设置严格的访问控制和监控网络流量,使用专业的DDoS防护和WAF(Web应用防火墙),以及专业的反挖矿工具来阻止反面挖矿脚本的执行。

小编有话说:CDN挖矿虽然看似一种创新的利用计算资源的方式,但实际上它带来了诸多安全隐患和性能问题,为了保障网络安全和稳定运行,我们应该加强对CDN系统的安全防护,及时发现并阻止任何形式的非规挖矿活动,对于广大用户来说,也要提高警惕,避免访问可疑网站或点击不明链接,以免成为挖矿活动的受害者。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/364133.html