服务器连接内网的数据库

- 行业动态

- 2025-04-11

- 2

服务器连接内网数据库需通过

内网IP或域名进行通信,通常配置防火墙规则限制外部访问,采用

数据库账号密码鉴权,连接时需确保网络互通性、端口开放及加密传输,以保障数据安全性和服务稳定性。

服务器连接内网数据库的技术逻辑

内网数据库通常部署于私有网络环境,与公网隔离以降低攻击风险,服务器需通过以下步骤建立安全连接:

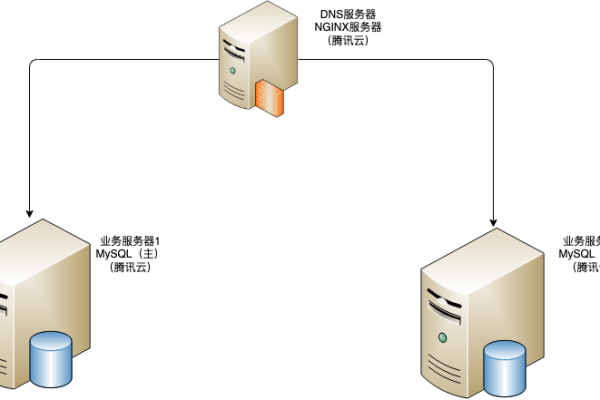

网络拓扑规划

将数据库服务器置于内网防火墙后,仅允许特定IP(如业务服务器)通过白名单机制访问,通过路由器配置端口转发规则,限定3306(MySQL)或1433(SQL Server)端口仅对授权IP开放。数据库权限配置

- 创建专用数据库账户,赋予最小权限原则(如仅允许SELECT/INSERT,禁止DROP或ALTER)。

- 禁用默认管理员账户,避免使用弱密码,建议密码长度≥12位,混合大小写字母、数字及符号。

连接方式选择

- SSH隧道:通过加密通道转发流量,适合临时调试。

ssh -L 3306:localhost:3306 user@jump_server

- 梯子专线:适用于长期稳定需求,如企业级应用通过IPSec或Open梯子建立私有通道。

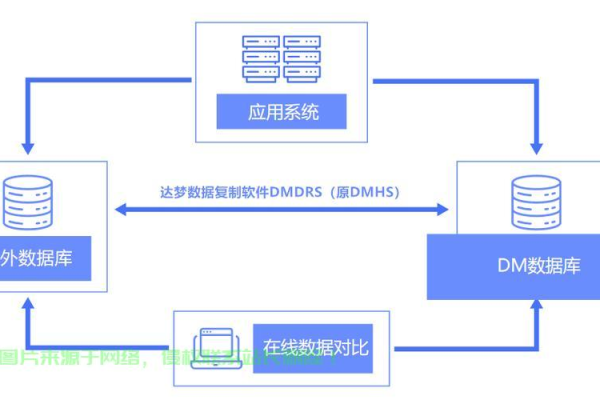

- 反向代理:使用Nginx或HAProxy代理数据库请求,添加SSL终端保护。

- SSH隧道:通过加密通道转发流量,适合临时调试。

安全防护的必选项

传输层加密

强制启用TLS 1.2+协议,配置数据库的SSL证书,以MySQL为例:GRANT ALL PRIVILEGES ON db.* TO 'user'@'ip' REQUIRE SSL;

载入检测与日志审计

- 部署WAF(如ModSecurity)监控异常SQL注入行为。

- 记录数据库访问日志,使用ELK(Elasticsearch, Logstash, Kibana)分析高频非常规查询。

数据脱敏与备份

- 生产环境禁止明文存储用户敏感信息,采用AES-256加密或哈希加盐处理。

- 每日全量备份+增量备份,通过rsync同步至异地灾备中心。

合规性要求与E-A-T增强策略

法律法规适配

- 遵守《中华人民共和国网络安全法》第二十一条,落实等级保护制度,完成定级备案。

- 若涉及欧盟用户数据,需符合GDPR规定,明确数据跨境传输协议。

权威性

- 引用权威机构指南,如OWASP数据库安全TOP 10风险缓解方案。

- 展示成功案例,某金融平台通过双因素认证降低90%未授权访问”。

用户透明化沟通

在网站隐私政策中披露数据库安全措施,“我们使用TLS加密传输数据,并通过定期渗透测试确保系统无已知破绽。”

常见问题排查清单

| 故障现象 | 可能原因 | 解决方案 |

|---|---|---|

| 连接超时 | 防火墙拦截/端口未开放 | 检查iptables或云安全组 |

| 认证失败 | 用户名密码错误/权限不足 | 重置密码并验证GRANT语句 |

| 查询速度骤降 | 索引缺失/连接数耗尽 | 优化SQL语句并扩展连接池 |

服务器与内网数据库的高效连接需兼顾技术可行性与安全防御,通过精细化权限控制、传输加密及合规实践,可构建符合E-A-T原则的可靠服务架构,定期聘请第三方安全团队审计,持续更新防护策略,是维持用户信任的核心。

引用说明

- 《网络安全法》(全国人大常委会,2017)

- OWASP Database Security Cheat Sheet

- MySQL 8.0 Reference Manual: Using Encrypted Connections

- GDPR Article 32: Security of Processing