dns端口扫描

- 行业动态

- 2025-04-11

- 2

DNS端口扫描是通过探测目标网络53端口,识别DNS服务器运行状态及安全风险的技术,利用主动探测手段检测服务器响应,可发现配置缺陷、未授权访问及潜在破绽,帮助评估域名解析服务安全性,防范DNS劫持、缓存投毒等网络攻击,是网络安全审计的重要环节。

在网络安全管理中,DNS端口扫描是一个需要被高度关注的技术领域,无论是企业还是个人用户,了解其原理、风险及应对措施,对保护数字资产至关重要,以下内容将从多个维度展开分析,帮助读者建立完整的认知体系。

DNS端口扫描的定义与基本概念

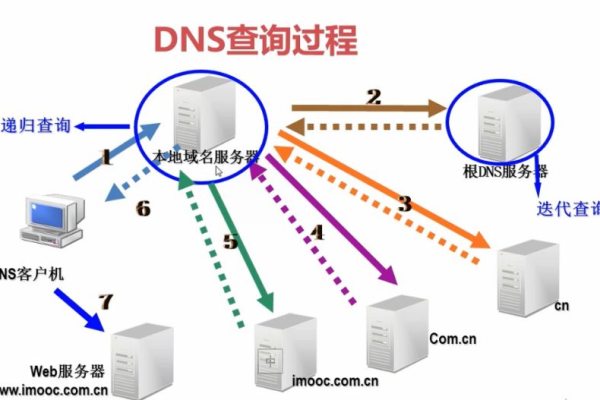

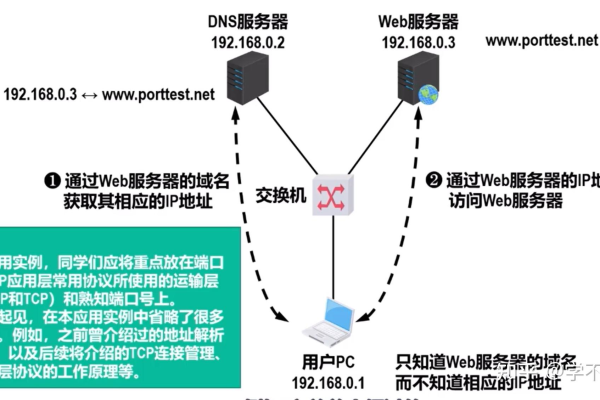

DNS(域名系统)作为互联网的核心协议之一,默认使用UDP 53和TCP 53端口进行通信,端口扫描指通过发送特定网络数据包,探测目标系统开放端口的技术手段,当攻击者针对DNS服务端口进行定向扫描时,可能暴露以下关键信息:

- 域名解析服务的运行状态

- 服务器操作系统指纹特征

- 潜在的协议配置破绽

- 未授权访问入口点

技术实现原理与常用工具

专业渗透测试人员使用的扫描工具通常基于以下技术原理开发:

- SYN扫描:发送SYN包观察响应类型(RFC 793)

- UDP扫描:检测无响应端口与ICMP不可达响应

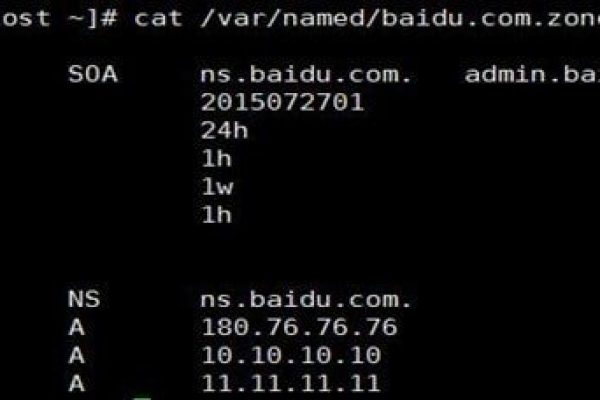

- 服务指纹识别:分析协议握手特征(如BIND版本信息)

主流工具包括:

- Nmap:支持高级脚本引擎的跨平台工具

- Masscan:异步扫描架构实现高速探测

- ZMap:专注于互联网级扫描的研究工具

典型命令示例:

nmap -sU -p 53 target_ip

安全风险全景分析

通过DNS端口扫描可能引发的安全事件包括:

| 风险等级 | 具体威胁类型 | 潜在影响 |

|---|---|---|

| 高危 | DNS缓存投毒攻击 | 域名劫持 |

| 中危 | DDoS反射攻击 | 服务中断 |

| 低危 | 服务枚举 | 信息泄露 |

2022年Verizon数据泄露报告显示,涉及DNS协议的破绽利用事件同比增长37%,其中63%源于未修复的已知破绽。

企业级防护解决方案

综合防护体系应包含以下技术层:

网络边界防护

- 部署下一代防火墙(NGFW)配置精准的ACL规则

- 启用基于AI的异常流量检测系统

- 实施UDP流量限速策略

服务端加固方案

- 禁用非必要的递归查询功能

- 升级至支持DNSSEC的解析服务

- 配置TSIG(事务签名)实现区传输加密

- 设置响应速率限制(RRL)

监控与响应机制

- 通过SIEM系统关联分析日志事件

- 建立端口扫描行为基线模型

- 部署欺骗防御系统(如蜜罐技术)

法律与合规性要求

根据《网络安全法》第二十一条规定,网络运营者应采取监测、记录网络运行状态的技术措施,实施主动扫描时需注意:

- 获取书面授权文件

- 限定扫描时间窗口

- 遵守《数据安全法》相关隐私条款

延伸技术趋势

云服务提供商正在部署自适应防御系统,例如AWS Shield Advanced已集成实时DNS流量分析功能,Gartner预测,到2025年,70%的企业将采用基于机器学习的异常协议检测方案。

参考文献

- IETF RFC 5936: DNS Zone Transfer Protocol

- NIST SP 800-81-2 安全DNS部署指南

- SANS研究所2024年威胁情报报告

- 中国信通院《DNS安全白皮书》2022版

(完)