dns服务器破绽怎么修复

- 行业动态

- 2025-04-11

- 3

修复DNS服务器破绽需及时更新补丁,禁用非必要服务,配置访问控制及防火墙规则,启用DNSSEC加密验证数据完整性,限制区域传输范围,避免默认配置和弱密码,定期审计日志并监控异常流量,采用权限最小化原则,降低攻击风险。

DNS服务器破绽的全面修复指南

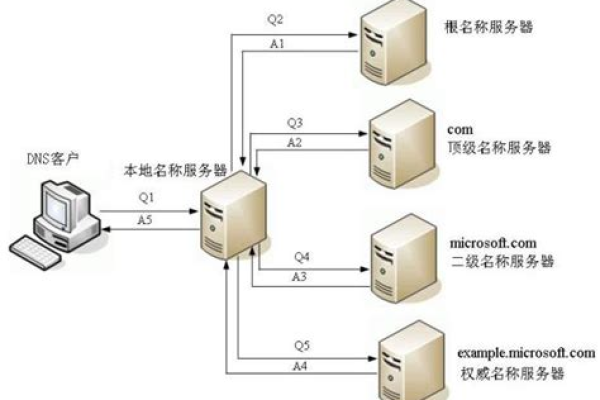

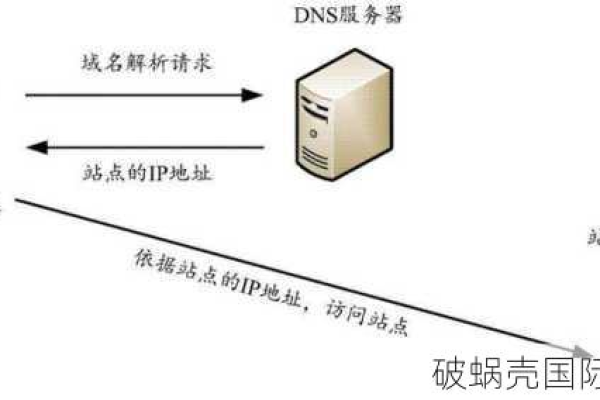

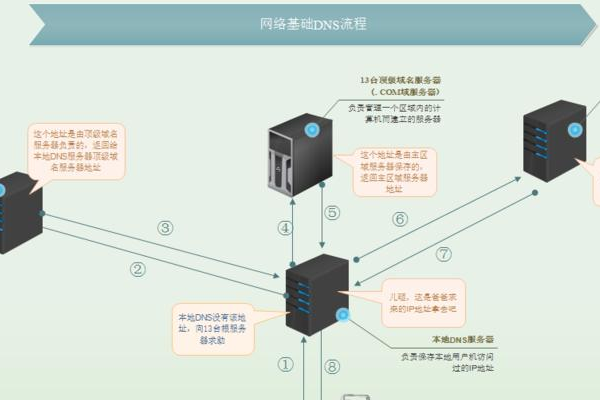

DNS(域名系统)是互联网的核心基础设施之一,负责将域名解析为IP地址,DNS服务器常因配置不当或软件缺陷成为攻击者的目标,导致数据泄露、服务中断甚至网络劫持,为确保DNS服务的安全性,必须采取系统化的修复与防护措施,以下是针对常见DNS破绽的详细修复方案:

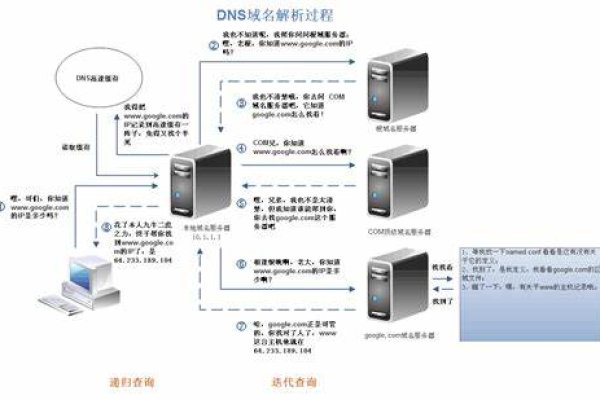

DNS缓存投毒攻击(DNS Spoofing)

风险:攻击者通过伪造DNS响应被墙缓存,将用户引导至反面网站。

修复方法:

- 启用DNSSEC(DNS安全扩展):

DNSSEC通过数字签名验证DNS响应真实性,防止数据改动,配置步骤:- 在DNS服务器(如Bind)中启用

dnssec-validation auto;。 - 向域名注册商申请DNSSEC密钥并发布DS记录。

- 在DNS服务器(如Bind)中启用

- 限制递归查询范围:

仅允许受信任的IP段发起递归查询(例如在Bind中设置allow-recursion { 192.168.1.0/24; };)。 - 随机化源端口与事务ID:

通过随机化DNS请求的源端口和事务ID,增加攻击者猜测难度。

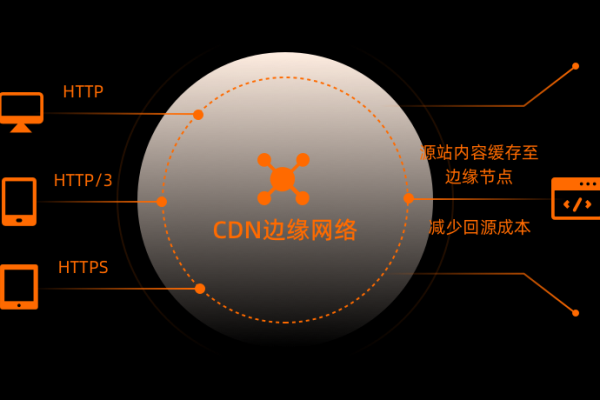

DDoS攻击防护

风险:攻击者利用DNS协议缺陷发起大规模请求,导致服务瘫痪。

修复方法:

- 部署流量清洗设备:

使用Cloudflare、Akamai等CDN服务或专用清洗设备过滤异常流量。 - 配置响应速率限制(Rate Limiting):

在DNS服务器中限制单个IP的查询频率,Bind中设置:rate-limit { responses-per-second 10; }; - 启用Anycast路由:

通过Anycast将DNS请求分散到多个节点,分散攻击压力。

DNS劫持与中间人攻击

风险:攻击者改动DNS响应,窃取用户敏感信息。

修复方法:

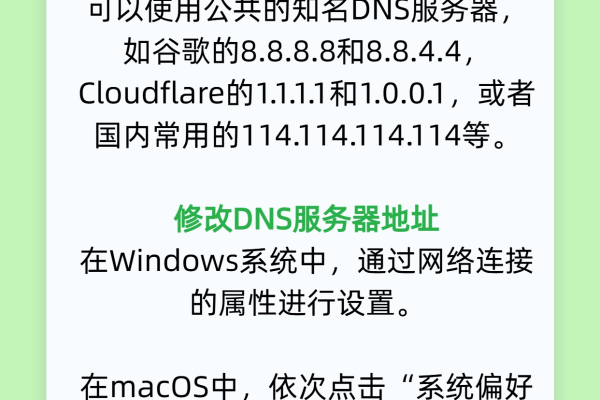

- 强制使用HTTPS与HSTS:

确保网站启用HTTPS,并配置HSTS头(Strict-Transport-Security)强制加密连接。 - 监控DNS解析记录:

使用工具如DNSViz或MXToolbox定期检查域名解析结果是否异常。 - 锁定域名注册商账户:

- 启用双因素认证(2FA)。

- 禁止未授权的域名服务器(NS)修改。

信息泄露与区域传输破绽

风险:攻击者获取DNS区域文件,暴露内部网络结构。

修复方法:

- 限制区域传输(Zone Transfer)权限:

仅允许从属DNS服务器发起请求,以Bind为例:allow-transfer { 192.168.1.2; }; - 隐藏敏感DNS记录:

避免在公共DNS中暴露内部主机名(如数据库服务器)。 - 禁用版本信息查询:

在配置文件中关闭BIND版本显示(添加version "none";)。

软件与系统破绽

风险:未修补的DNS软件破绽可能被远程利用。

修复方法:

- 及时更新DNS服务:

- 定期检查Bind、PowerDNS等软件的补丁(如CVE-2020-8617等破绽)。

- 启用自动更新或订阅安全通告(如ISC官网公告)。

- 最小化权限原则:

- 以非ROOT用户运行DNS服务。

- 禁用不必要的模块(如动态更新功能)。

- 强化操作系统安全:

- 配置防火墙仅开放UDP/TCP 53端口。

- 使用SELinux/AppArmor限制进程权限。

日常维护与监控建议

- 日志审计与分析:

记录所有DNS查询日志,使用ELK或Graylog分析异常模式(如高频NXDOMAIN响应)。

- 定期渗透测试:

使用工具如DNSRecon、Nmap扫描破绽。

- 备份与灾难恢复:

- 定期备份DNS区域文件与配置文件。

- 部署至少两台主从DNS服务器实现冗余。

DNS服务器的安全性直接影响整个网络环境的稳定性,通过启用DNSSEC、限制访问权限、及时更新补丁及强化监控,可显著降低被攻击的风险,企业需建立长期的安全维护机制,结合技术手段与管理策略,确保DNS服务的可靠运行。

引用说明

- ISC Bind 9 安全配置指南(https://www.isc.org/bind/)

- NIST DNSSEC部署建议(SP 800-81)

- CISA DNS安全最佳实践(https://www.cisa.gov/)

- Cloudflare DDoS防护白皮书