服务器攻击别人怎么办

- 行业动态

- 2025-04-11

- 3

发现服务器对外攻击时,应立即切断网络隔离风险,排查载入途径并修复破绽,检查系统日志定位异常进程及攻击源,升级补丁、重置密钥,强化防火墙策略,联系安全团队分析取证,彻底清除后门程序,必要时重装系统,恢复运行前需全面加固防护,避免连带法律责任。

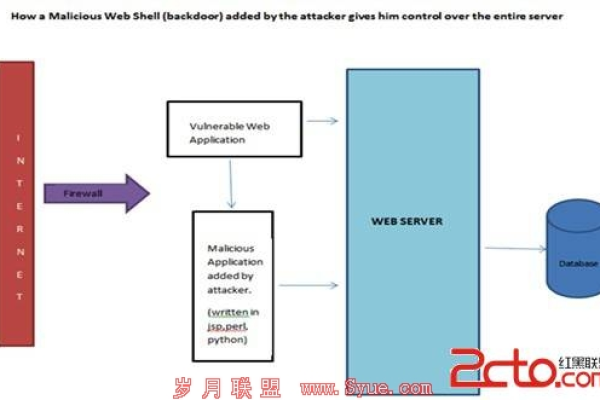

当您发现自己的服务器正在对外发起攻击时,必须立即采取专业级应对措施,这种情况可能意味着服务器已被破解完全控制,成为发动DDoS攻击、传播反面软件或实施网络载入的跳板,以下是经过网络安全专家验证的六步标准处置流程:

第一步:网络隔离(黄金30分钟)

- 物理服务器:直接断电或拔出网线

- 云服务器:

- 立即登录云控制台切断公网IP

- 启用云厂商的「网络隔离」功能(阿里云/腾讯云/AWS均提供此功能)

- 禁止通过梯子、SSH等任何远程连接方式

- 隔离后保留完整内存快照(用于后续取证)

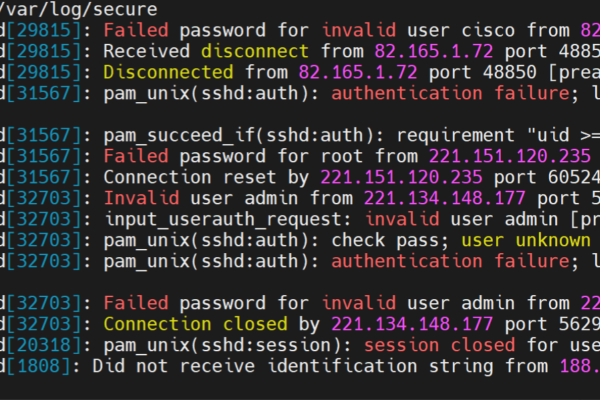

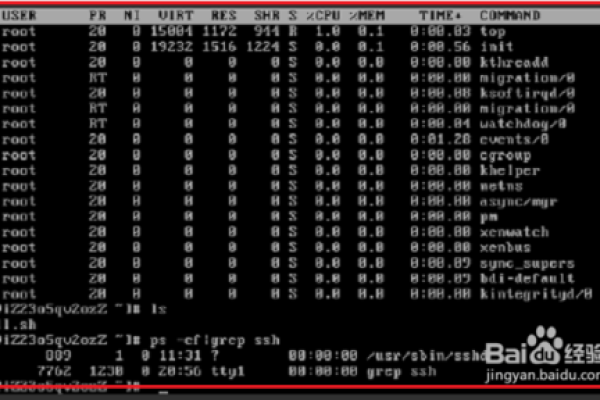

第二步:数字取证与攻击溯源

通过以下日志开展深度分析:

- 网络层:TCP/UDP连接记录(netstat -antp)

- 系统层:

- 异常进程(ps auxf)

- 计划任务(crontab -l)

- 启动项(systemctl list-unit-files)

- 最近修改文件(find / -mtime -3)

- 应用层:

- Web访问日志(Apache/Nginx日志)

- 数据库操作日志(MySQL binlog)

- 推荐工具:

- Volatility(内存取证)

- Autopsy(硬盘分析)

- Wireshark(流量捕获)

第三步:破绽修复与系统加固

- 高危破绽修补:

- 更新所有组件至最新版本

- 优先处理CVE评分≥7.0的破绽

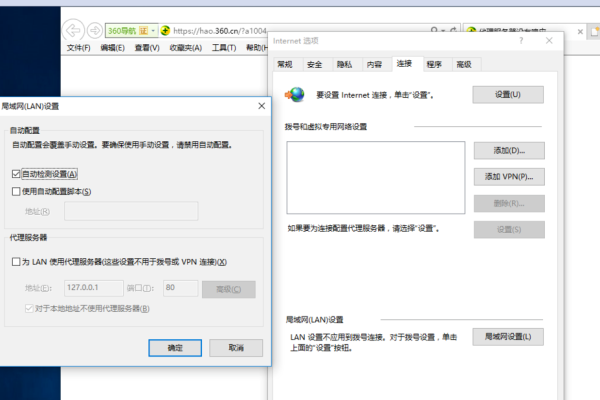

- 安全配置加固:

- 禁用SSH密码登录,启用密钥认证

- 设置iptables白名单策略

- 安装HIDS系统(如Ossec, Wazuh)

- 关键防护部署:

- Web应用防火墙(ModSecurity)

- 文件完整性监控(Tripwire)

- 载入检测系统(Snort/Suricata)

第四步:攻击影响评估

根据NIST SP 800-61标准,需评估:

- 攻击持续时间线(时间轴重建)

- 已泄露数据类型(用户信息/支付数据/商业秘密)

- 受影响第三方(客户/合作伙伴)

- 法规合规性(GDPR/网络安全法/PIPL)

第五步:法律合规处置

- 国内报案:

- 通过公安部网络安全保卫局在线报案平台

- 提供服务器镜像、日志等电子证据

- 国际通报:

涉及跨国攻击时通过CERT协调中心通报

- 用户通知:

根据《个人信息保护法》要求72小时内上报

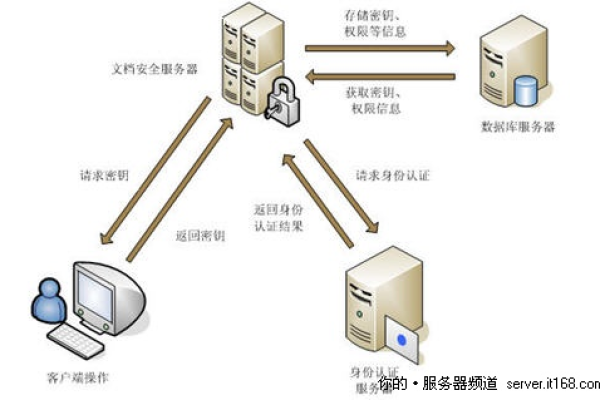

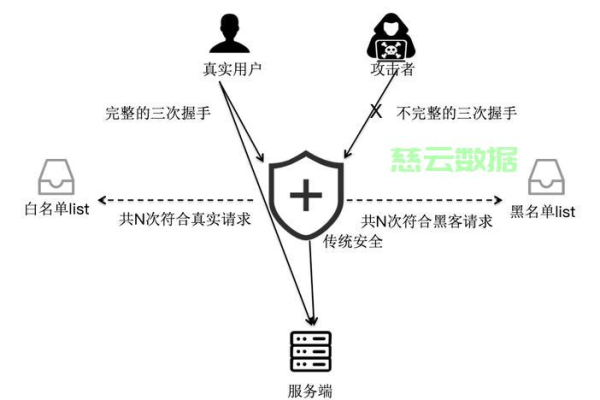

第六步:构建纵深防御体系

- 网络层防护:

- 部署抗DDoS设备(Arbor/Radware)

- 启用BGP黑洞路由

- 系统层防护:

- SELinux强制访问控制

- AppArmor应用沙箱

- 应用层防护:

- RASP运行时保护

- SAST静态代码扫描

- 监控体系:

- ELK日志分析平台

- Prometheus+Alertmanager监控告警

长期预防策略

- 每季度进行渗透测试(PTaaS服务)

- 每月开展红蓝对抗演练

- 部署欺骗防御系统(如Attivo Networks)

- 购买网络安全保险(覆盖应急响应费用)

重要提醒

- 禁止在没有取证前直接重装系统(会销毁攻击证据)

- 不要支付任何形式的勒索赎金

- 切勿自行删除攻击痕迹(可能构成证据毁灭)

技术资源

- 国家互联网应急中心(CNCERT)应急预案模板

- MITRE ATT&CK攻击技术矩阵

- NIST网络安全框架(CSF)

- ISO/IEC 27001信息安全管理体系

当遭遇服务器被控攻击时,遵循以上标准化处置流程可最大限度降低法律风险和经济损失,建议企业每年至少进行两次网络安全应急演练,确保技术团队具备实战处置能力。

本文技术标准参考:OWASP Top 10(2024)、CIS安全基准、NIST SP 800-184(网络安全事件恢复指南)、ENISA威胁图谱(2024版)