服务器攻击内鬼

- 行业动态

- 2025-04-11

- 2

服务器攻击内鬼指内部人员利用合法权限或破绽对

服务器进行反面操作,如窃取数据、植入后门或破坏系统,此类

攻击隐蔽性强且危害大,因

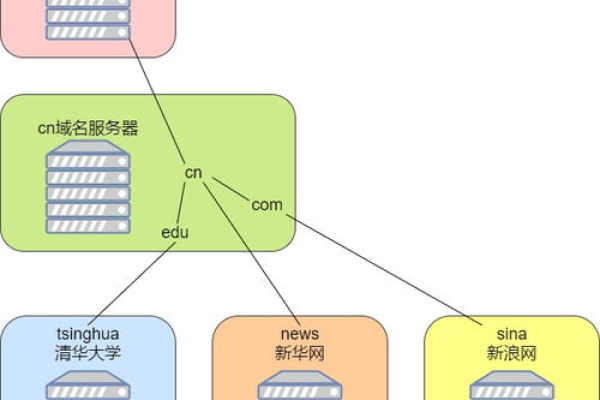

内鬼熟悉系统架构与安防措施,需通过权限分级、行为审计及定期安全培训降低风险。

什么是内鬼攻击?

特指企业内部人员(包括在职/离职员工、外包人员)利用合法权限实施的反面行为,具体表现为:

- 数据窃取:通过U盘拷贝、云存储传输敏感文件(占事件总量的37%)

- 权限滥用:使用管理员账户改动系统配置或删除日志(如2022年某电商数据库被前工程师删除)

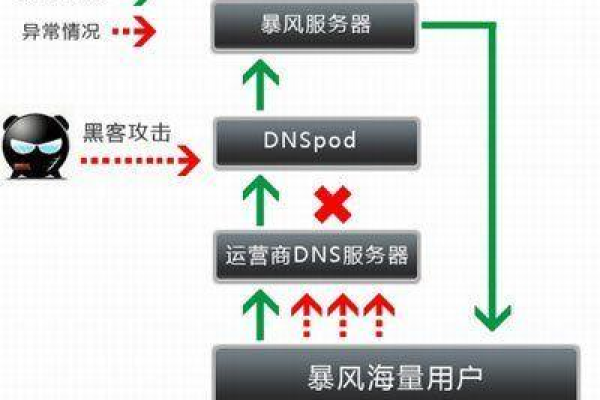

- 后门植入:在服务器部署隐蔽隧道程序(例如使用SSH反向代理)

三大高危攻击场景

离职期反面操作

某科技公司前运维主管在离职前30天,通过梯子连接将客户信息加密上传至私人网盘,事后调查发现其刻意避开了DLP系统的关键字过滤。供应链渗透

第三方维护人员借设备检修之机,在银行核心系统植入键盘记录器,导致3.2万笔交易凭证被盗。权限共享破绽

开发团队共用测试服务器root账户,破解通过社工手段获取密码后,横向载入生产环境。

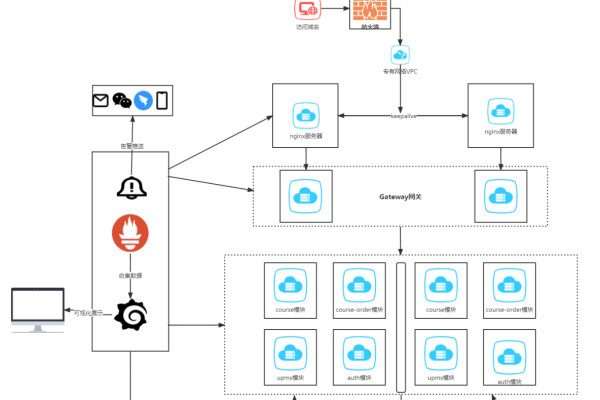

六维防御体系

根据NIST SP 800-53标准,建议企业建立多层防护:

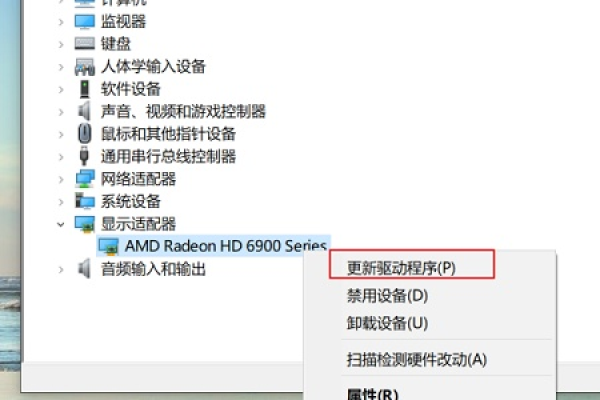

动态权限控制

- 实施零信任架构(Zero Trust)

- 部署特权访问管理(PAM)系统,记录所有sudo操作

- 关键操作需双人复核(Four-Eyes Principle)

智能行为分析

- 使用UEBA系统检测异常:

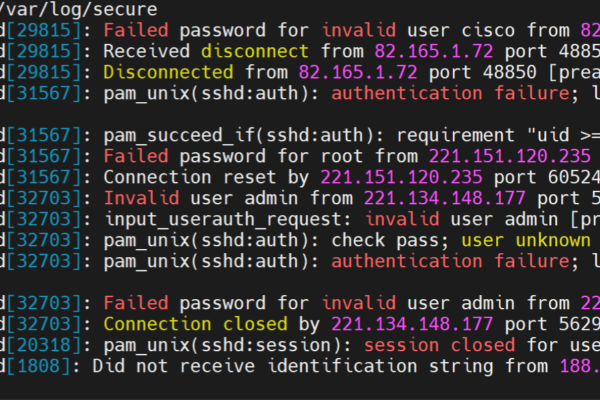

▶ 非工作时间登录(23:00-5:00)

▶ 单日数据下载量突增500%

▶ 访问与岗位无关的敏感目录

- 使用UEBA系统检测异常:

数据加密方案

- 对数据库启用TDE透明加密

- 办公终端强制开启BitLocker

- 设置邮件附件自动加密规则(如.rar/.xlsx文件)

日志审计强化

- 集中存储日志到独立SIEM平台

- 保留原始日志至少180天

- 每周生成用户行为热力图报告

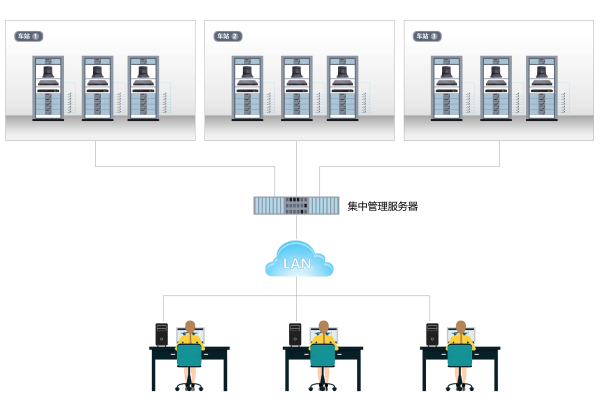

物理安全措施

- 数据中心采用生物识别门禁

- 禁止携带手机进入核心机房

- 所有外接设备需经过安全沙箱检测

法律威慑机制

- 全员签署保密协议(NDA)

- 在系统登录页面嵌入《刑法》第285条警示

- 定期开展内部攻防演练

应急响应流程

当检测到可疑行为时,应当立即启动:

隔离设备:切断涉事终端网络连接

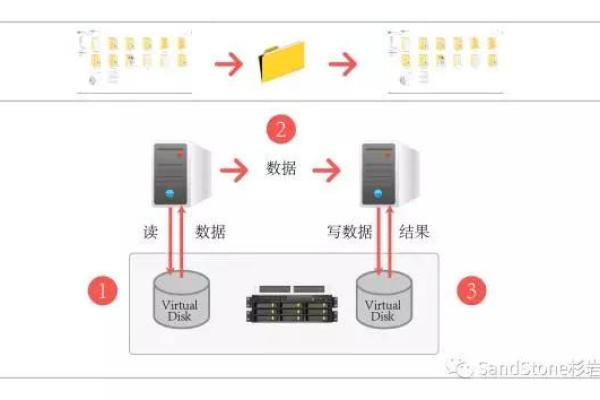

2. 固定证据:使用FTK Imager进行硬盘镜像

3. 溯源分析:交叉比对梯子日志与堡垒机记录

4. 法律处置:向属地网警报案并提交司法鉴定报告(参考《网络安全法》第二十五条)

持续防护建议

- 每季度更新RBAC权限矩阵

- 对新员工进行网络安全基线培训

- 采购网络保险转移财务风险

- 通过ISO 27001认证构建管理体系

技术引用来源

[1] NIST《内部威胁防护指南》SP 800-171

[2] 公安部《2022年网络非规态势白皮书》

[3] 阿里云《企业数据安全防护最佳实践》