服务器攻击小组

- 行业动态

- 2025-04-11

- 3

服务器攻击小组指通过技术手段非规载入、破坏或控制目标

服务器的组织或团体,常利用破绽扫描、DDoS

攻击、反面软件植入等方式实施网络非规,以窃取敏感数据、勒索财物或扰乱正常服务,其行为严重威胁企业信息安全与网络稳定性,需通过强化防火墙、定期破绽修复及实时监控等措施进行防御。

威胁解析与防御指南

在数字化时代,服务器安全已成为企业生存的“生命线”,服务器攻击小组(或称破解组织)通过技术手段发起针对性攻击,可能导致数据泄露、服务瘫痪甚至巨额经济损失,以下是关于此类攻击的深度分析及应对策略。

服务器攻击小组的常见攻击手段

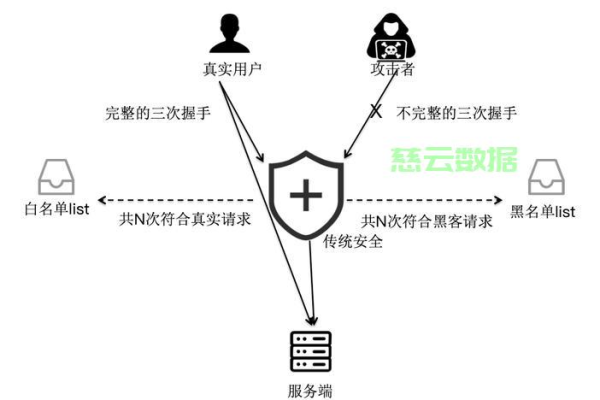

DDoS攻击

通过海量流量淹没服务器,使其无法响应正常请求,据国家互联网应急中心(CNSERT)统计,2024年全球DDoS攻击量同比激增45%,单次攻击峰值可达数Tbps。反面软件植入

利用破绽注入勒索软件、载入程序等,加密或窃取核心数据,例如2022年某跨国物流公司因勒索软件损失超800万美元。SQL注入与零日破绽利用

攻击者通过未公开的系统破绽(零日破绽)或反面代码注入数据库,窃取用户隐私或改动数据,OWASP(开放网络应用安全项目)将其列为十大安全风险之首。

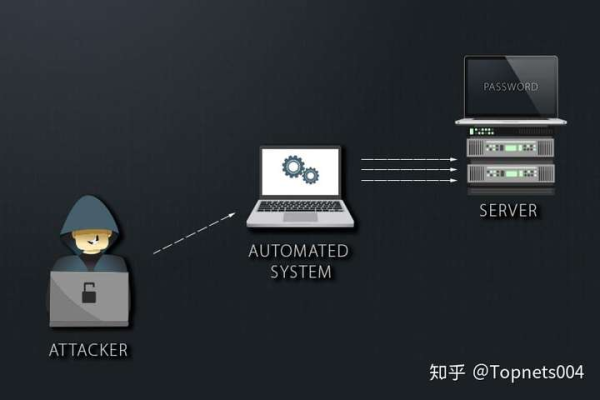

暴力破解与钓鱼攻击

针对弱密码或管理账户发起高频次破解,或伪装成合法服务诱导员工泄露凭证。

企业级防御策略

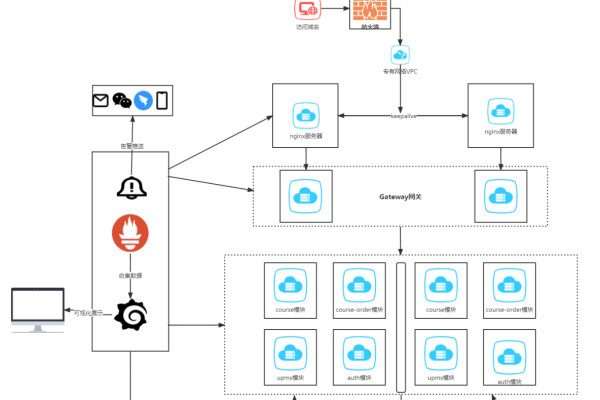

构建多层次防护体系

- 硬件层:部署具备AI识别能力的防火墙,实时过滤异常流量。

- 软件层:采用WAF(Web应用防火墙)拦截SQL注入等攻击。

- 云服务:依托阿里云、AWS等厂商的分布式防御系统,抵御大规模DDoS攻击。

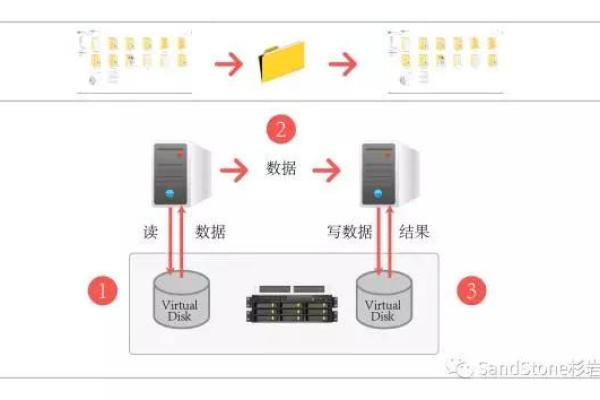

数据安全与权限管理

- 实施“最小权限原则”,限制非必要账户的访问范围。

- 加密存储敏感数据,并定期进行离线备份(建议遵循3-2-1备份原则)。

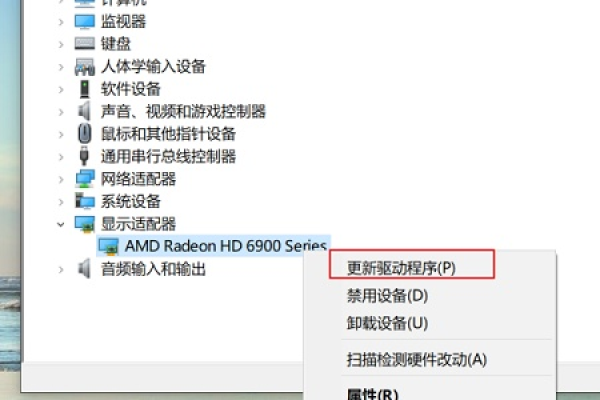

破绽扫描与应急响应

- 使用Nessus、OpenVAS等工具定期扫描系统破绽,及时安装补丁。

- 建立安全事件响应团队(SIRT),制定《网络攻击应急预案》,明确载入隔离、数据恢复等流程。

遭遇攻击后的应对步骤

立即启动应急模式

切断受攻击服务器与内网的连接,防止横向扩散。记录并分析攻击痕迹

提取防火墙日志、访问记录等证据,借助Splunk或ELK工具分析攻击路径。联系专业安全机构

与国家级网络安全机构(如CERT)或第三方安全厂商合作,溯源攻击者并加固系统。合规披露与用户通知

根据《数据安全法》要求,72小时内向监管部门报告,并向受影响用户提供风险提示。

提升安全意识的长期建议

- 员工培训:每季度开展网络安全演练,模拟钓鱼邮件、社会工程学攻击场景。

- 第三方审计:邀请具备ISO 27001资质的机构进行安全评估,确保合规性。

- 威胁情报共享:加入行业安全联盟(如FS-ISAC),获取最新攻击趋势与防御方案。

引用说明

- 国家互联网应急中心(CNSERT),《2024年网络安全威胁报告》

- OWASP基金会,《OWASP Top 10-2021》

- Gartner,《全球云安全市场指南》

- 中国《数据安全法》第29条、第30条

声明基于公开资料整理,仅供参考,实际防御方案需结合企业具体需求,建议咨询专业安全团队。