如何查看MySQL中指定数据库下的catalog列表?

- 行业动态

- 2024-11-14

- 2

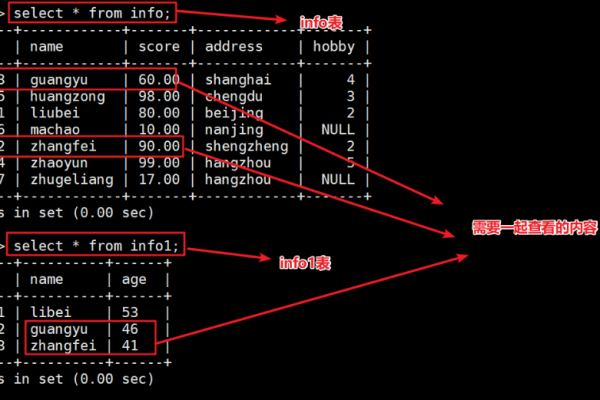

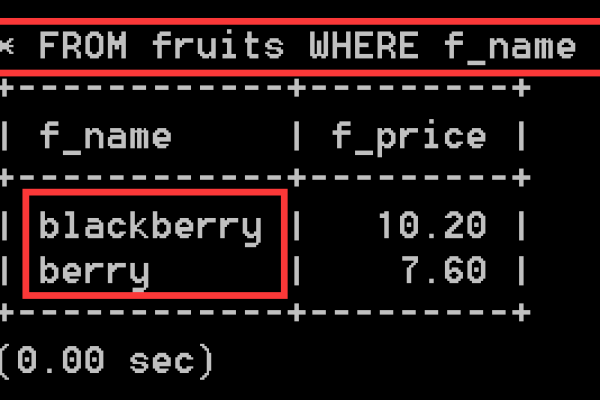

要查看MySQL中指定数据库下的列表,可以使用以下SQL语句:

SHOW TABLES IN database_name;。请将

database_name替换为你的实际

数据库名。

要查看MySQL数据库中指定数据库下的表列表,可以通过以下步骤来实现,这里假设你已经有一个MySQL数据库连接的JAR包(如mysql-connector-java),并使用Java代码来进行操作。

准备工作

1、下载MySQL Connector/J JAR包:

你可以从[MySQL官方网站](https://dev.mysql.com/downloads/connector/j/)下载最新版本的MySQL Connector/J。

2、导入JAR包到你的项目中:

如果你使用的是Maven项目,可以在pom.xml文件中添加依赖项:

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>8.0.27</version> <!-请根据实际情况替换为最新版本 -->

</dependency>

如果不是Maven项目,手动将JAR文件添加到项目的类路径中。

编写Java代码

下面是一个简单的Java示例代码,用于连接到MySQL数据库并列出指定数据库下的所有表。

步骤1:导入必要的包

import java.sql.Connection; import java.sql.DatabaseMetaData; import java.sql.DriverManager; import java.sql.ResultSet; import java.sql.SQLException;

步骤2:创建数据库连接和获取元数据

public class ListTables {

public static void main(String[] args) {

// 数据库URL、用户名和密码

String jdbcUrl = "jdbc:mysql://localhost:3306/your_database"; // 替换为你的数据库URL

String username = "your_username"; // 替换为你的数据库用户名

String password = "your_password"; // 替换为你的数据库密码

// 声明Connection对象

Connection connection = null;

try {

// 建立数据库连接

connection = DriverManager.getConnection(jdbcUrl, username, password);

// 获取数据库元数据

DatabaseMetaData metaData = connection.getMetaData();

// 获取catalog名称(即数据库名称)

String catalog = connection.getCatalog();

System.out.println("Catalog: " + catalog);

// 获取指定catalog下的所有表名

ResultSet tables = metaData.getTables(catalog, null, "%", new String[] {"TABLE"});

// 打印表名

while (tables.next()) {

String tableName = tables.getString("TABLE_NAME");

System.out.println("Table: " + tableName);

}

} catch (SQLException e) {

e.printStackTrace();

} finally {

// 关闭连接

if (connection != null) {

try {

connection.close();

} catch (SQLException e) {

e.printStackTrace();

}

}

}

}

}

运行代码

编译并运行上述Java代码,你将会看到控制台输出指定数据库下的所有表名。

注意事项

确保你的MySQL服务正在运行,并且你提供的数据库URL、用户名和密码是正确的。

jdbc:mysql://localhost:3306/your_database中的your_database应该替换为你实际要查询的数据库名称。

如果你的MySQL服务器不在本地运行,你需要将localhost替换为服务器的IP地址或主机名。

在生产环境中,建议对敏感信息(如数据库密码)进行加密处理,而不是硬编码在源代码中。

到此,以上就是小编对于“mysql链接数据库jar包_怎么查看catalog指定数据库下的列表?”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。