不同的用户体系是否支持实现单点登录功能?

- 行业动态

- 2024-11-29

- 4763

不同的用户体系可以通过集成单点登录技术实现统一认证,但需确保安全与兼容性。

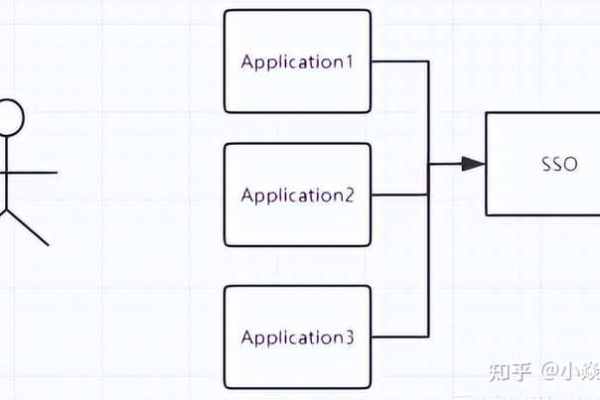

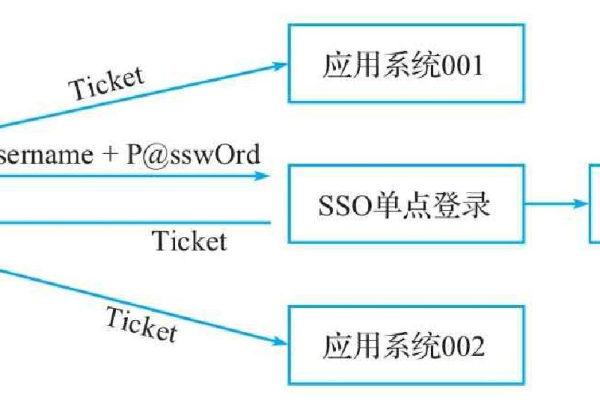

在当今数字化时代,用户身份验证和访问管理成为了企业IT架构中不可或缺的一部分,单点登录(SSO)作为一种便捷的身份认证方式,允许用户使用一套凭据(如用户名和密码)即可访问多个相互信任的应用系统,极大地提升了用户体验和工作效率,当涉及到不同的用户体系时,实现单点登录面临着诸多挑战,本文将深入探讨不同用户体系下实现单点登录的可能性、方法及注意事项。

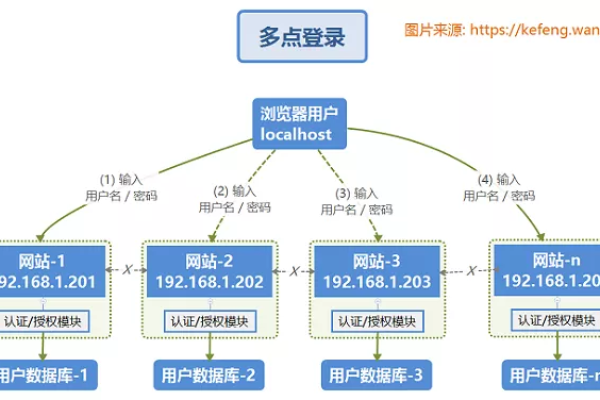

随着企业规模的扩大和业务的多元化,往往需要维护多个用户体系来满足不同业务线的需求,这些用户体系可能基于不同的技术栈、数据库或身份提供者(IdP),在这种情况下,如何实现跨用户体系的单点登录,成为了一个亟待解决的问题。

不同用户体系的挑战

1、身份标准不一致:不同的用户体系可能采用不同的用户标识符(如邮箱、手机号、员工ID等),导致身份匹配困难。

2、认证机制差异:各用户体系可能采用不同的认证方式(如密码认证、双因素认证、生物识别等),增加了集成复杂度。

3、权限管理复杂:不同用户体系下的权限模型可能不同,如何在SSO环境中统一管理和授权成为一个难题。

4、数据同步问题:用户信息(如密码、联系方式等)在不同体系间的同步更新,需要确保数据的一致性和实时性。

5、安全性考量:跨用户体系的SSO解决方案必须保证数据传输的安全性,防止中间人攻击和数据泄露。

实现方案

1. 联邦身份认证

联邦身份认证是一种通过信任第三方身份提供者来实现跨域身份验证的方法,常见的协议包括SAML(Security Assertion Markup Language)、OAuth和OpenID Connect,通过这些协议,不同的用户体系可以共享身份验证结果,而无需直接交换用户凭据。

| 协议 | 特点 | 适用场景 |

| SAML | 基于XML的标准,适用于企业级应用 | Web应用之间的SSO |

| OAuth | 专注于授权的开放标准,支持移动和桌面应用 | API访问控制 |

| OpenID Connect | 基于OAuth 2.0的简单身份层,易于与现代Web应用集成 | Web和移动应用的SSO |

2. 桥接身份解析

对于无法直接采用联邦身份认证的情况,可以通过建立一个中心化的身份解析服务,将不同用户体系的标识符映射到一个统一的格式,使用UUID或全局唯一标识符(GUID)作为主键,关联各个体系中的用户信息,这样,无论用户最初在哪个体系登录,都能被识别并授予相应的访问权限。

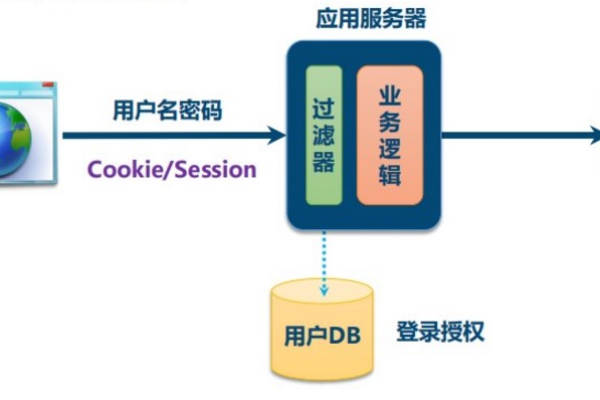

3. API网关与微服务架构

在微服务架构中,API网关可以作为所有服务的入口点,负责处理身份验证和授权,通过在API网关层面实现SSO逻辑,可以将不同用户体系的认证流程抽象化,对外提供统一的认证接口,这种方式便于扩展和维护,尤其适合大型分布式系统。

4. 自定义SSO解决方案

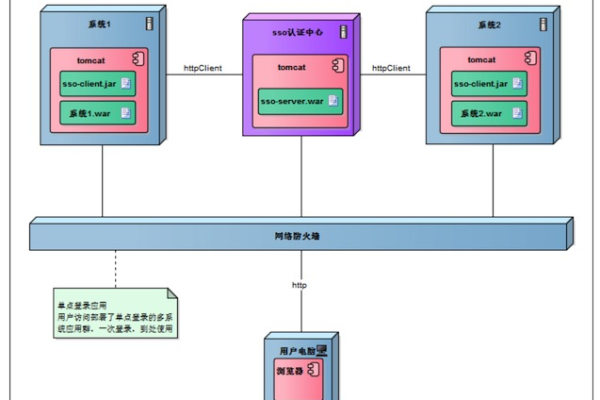

对于特定需求或高度定制化的场景,可能需要开发自定义的SSO解决方案,这通常涉及构建一个中介层,该层负责处理不同用户体系的认证请求、凭证转换以及会话管理,虽然这种方法提供了最大的灵活性,但也要求较高的技术投入和安全设计能力。

注意事项

隐私合规:确保SSO解决方案符合GDPR、CCPA等数据保护法规,特别是在处理个人敏感信息时。

性能优化:跨用户体系的SSO操作可能增加系统延迟,需优化网络通信和数据库查询性能。

备份与恢复:建立有效的备份机制,以防单点故障导致整个SSO系统不可用。

监控与审计:实施全面的日志记录和监控策略,以便及时发现并响应安全事件。

FAQs

Q1: 如何选择合适的SSO解决方案?

A1: 选择SSO解决方案时,应考虑以下因素:现有系统的技术栈、安全性要求、用户体验、成本效益比、以及对未来发展的适应性,评估各种SSO协议(如SAML、OAuth、OpenID Connect)的优缺点,选择最能符合组织需求的技术方案,也可以考虑利用现有的云服务提供商(如AWS Cognito、Azure AD、Google Identity Platform)提供的SSO服务,以减少开发和维护的负担。

Q2: SSO是否绝对安全?有哪些潜在风险?

A2: 尽管SSO能显著提升便利性和效率,但它并非绝对安全,潜在风险包括但不限于:单点故障(攻击者攻破SSO系统即可访问所有关联资源)、会话劫持、跨站请求伪造(CSRF)等,为了降低风险,应采取以下措施:启用HTTPS加密通信、实施多因素认证、定期审计和更新安全策略、限制会话有效期、以及进行彻底的安全测试,保持对最新安全威胁的关注,并及时应用安全补丁,也是保障SSO系统安全的关键。

小伙伴们,上文介绍了“不同的用户体系能做单点登录吗”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/358972.html