如何通过CDN隐藏IP地址并追踪真实来源?

- 行业动态

- 2025-01-26

- 6

利用外部服务

SecurityTrails:访问其网站,在搜索栏中输入目标网站的域名,查看历史DNS记录,能找到过去使用过的IP地址。

Shodan:进入该网站,在搜索栏中输入目标网站的域名或IP地址,查看扫描结果,可找到与目标网站相关的设备和IP地址。

分析DNS历史记录

使用工具查询:通过“DNSDumpster”“ViewDNS”等工具,输入目标网站的域名,查看过去的DNS解析记录,从中找到过去使用过的IP地址。

分析记录变化:对比不同时间点的DNS记录,若某个IP地址在某段时间内一直与网站域名关联,那么这个IP地址很可能是真实的服务器IP地址。

检查服务器响应头

使用curl命令:打开终端或命令行界面,输入“curl -I http://example.com”并执行,查看服务器响应头,找到服务器的IP地址和其他相关信息。

分析响应头信息:如果服务器响应头中包含了服务器的IP地址,那么这个IP地址很可能是网站的真实IP地址,还需关注X-Forwarded-For、Via、Server等头信息,它们可能提供有关真实IP的线索。

利用网络工具

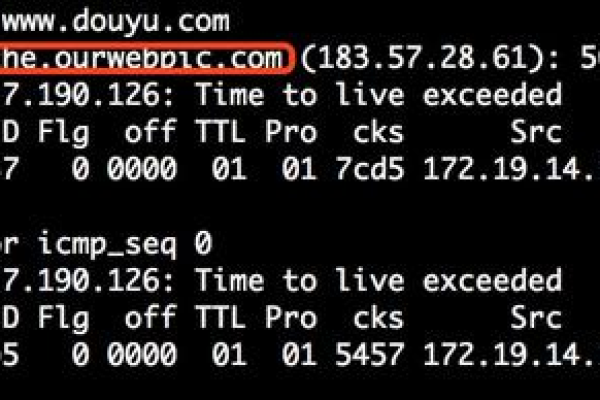

Traceroute工具:打开终端或命令行界面,输入“traceroute example.com”并执行,查看网络路径,找到服务器的真实IP地址。

Ping工具:在终端或命令行界面输入“ping example.com”,查看Ping结果,找到服务器的IP地址。

查找子域名

查找子域名:使用“Sublist3r”等工具扫描目标域名的所有子域名。

检查子域名配置:检测这些子域名是否通过CDN进行代理,若发现某些子域名直接指向源服务器,则这些子域名可能会暴露源IP地址。

利用邮件服务器

查找邮件服务器记录:使用“MXToolbox”等工具查找与网站域名关联的邮件服务器IP地址。

检查邮件服务器的IP地址:通过前面提到的工具和方法,查找和分析邮件服务器的IP地址,找到隐藏在CDN背后的真实IP地址。

社交工程

与网站管理员互动:通过电子邮件或社交媒体与网站管理员联系,询问有关网站真实IP地址的信息。

与其他相关人员互动:与网站开发人员、托管服务提供商或其他相关人员联系,获取有关网站真实IP地址的信息。

破绽扫描

使用Nmap工具:下载并安装Nmap工具,打开终端或命令行界面,输入“nmap -sS example.com”并执行,查看扫描结果,找到服务器的真实IP地址。

使用其他破绽扫描工具:如“OpenVAS”“Nessus”等工具可以扫描网站的安全破绽,并提供详细的IP地址信息。