国外独享虚拟主机购买怎么加速使用

- 行业动态

- 2024-04-26

- 5

购买国外独享虚拟主机后,可通过选用优质线路、使用CDN服务、优化网站代码和结构、开启Gzip压缩等方法加速使用。

如何加速国外独享虚拟主机的购买过程

1. 选择合适的服务提供商

调研评价: 查看不同服务商的评价和用户反馈。

数据中心位置: 选择靠近您目标市场的服务商以减少延迟。

客户服务: 确保提供商有24/7的客户支持。

2. 优化网络连接

使用网络传输层: 连接到提供更好网络路径的网络传输层。

多线路接入: 如可能,使用多条互联网线路。

CDN服务: 对于静态内容,使用内容分发网络(CDN)。

3. 预准备资料

身份验证文档: 准备好身份证明文件和地址证明。

支付信息: 预先准备好信用卡或PayPal等支付方式。

4. 快速执行购买流程

熟悉购物车流程: 理解购买流程的各个步骤。

页面缓存: 在填写信息前,确保网页完全加载完成。

避开高峰时段: 在网络相对空闲的时间进行购买。

5. 技术支持与咨询

实时聊天: 利用实时聊天功能快速获取帮助。

社区论坛: 在相关论坛上提问或搜索已有解答。

常见问题与解答

Q1: 为什么购买国外独享虚拟主机会慢?

A1: 购买国外独享虚拟主机可能会因为网络延迟、跨国数据交换以及服务提供商的响应时间而变慢,如果付款方式需要国际交易验证,也可能增加处理时间。

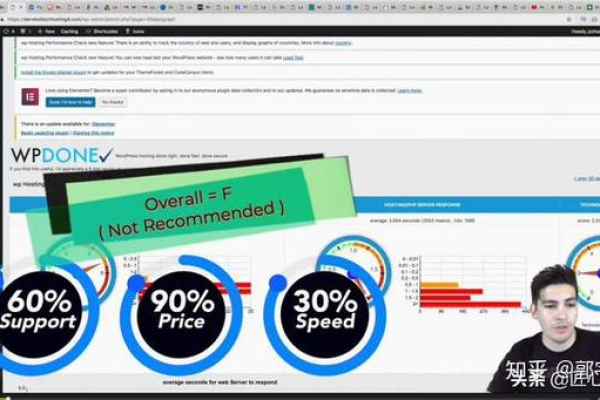

Q2: 我应该如何测试虚拟主机的性能?

A2: 你可以使用各种在线工具和服务来测试虚拟主机的性能,例如Ping测试、Traceroute、速度测试(如Speedtest.net)以及专业的Web性能监控服务,这些可以帮助你了解主机的响应时间和数据传输速率。