面对Flood攻击威胁,我们该如何构建有效的防御机制?

- 行业动态

- 2024-08-12

- 2069

防御Flood攻击的有效方法包括:使用防火墙或载入检测系统(IDS)来监控和过滤异常流量;实施限流措施,比如限制每个IP地址的请求频率;部署分布式拒绝服务(DDoS)保护服务,以及利用负载均衡技术分散流量压力。

在当今互联网环境中,Flood攻击是一种常见的网络攻击方式,它通过向目标发送大量请求来耗尽其资源,导致正常服务无法进行,有效防御Flood攻击是维护网络安全、保障业务连续性的重要环节,本文将详细介绍如何有效防御Flood攻击,包括预防措施、应对策略和恢复机制。

1. 理解Flood攻击的类型

了解Flood攻击的不同类型对于制定有效的防御策略至关重要,Flood攻击主要分为以下几种:

TCP Flood:通过建立大量的TCP连接来消耗服务器资源。

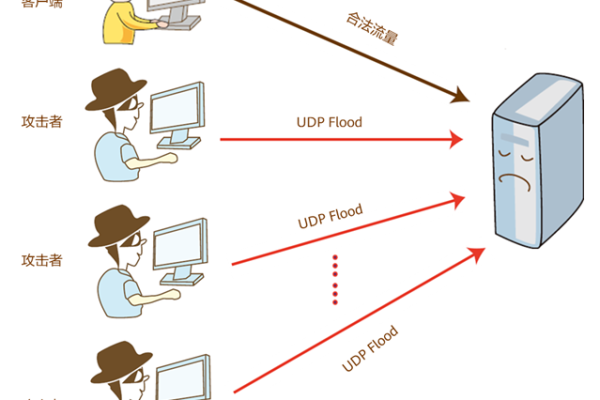

UDP Flood:利用UDP协议的无连接特性,发送大量UDP数据包至目标端口。

ICMP Flood:发送大量的ICMP请求(如ping请求)到目标机器。

HTTP Flood:针对Web服务器,发送大量HTTP请求。

2. 预防措施

a. 网络架构优化

负载均衡:使用负载均衡器分散流量,减轻单个服务器的压力。

冗余部署:多地点部署服务,确保某一点受到攻击时,其他点可以接管服务。

b. 硬件与软件防护

流量监控工具:部署流量监控工具实时监测异常流量。

防火墙规则:配置防火墙规则限制异常流量,例如限制单个IP的连接数。

c. 资源限制

连接数限制:对服务器上允许的最大连接数进行限制。

速率限制:对入站和出站流量进行速率限制,防止流量突发。

3. 应对策略

一旦检测到Flood攻击,应立即启动应对策略:

流量清洗:通过专业的DDoS防护服务清洗掉反面流量。

临时增加带宽:与ISP合作,临时增加带宽以应对攻击。

黑名单与白名单:配置网络设备,将攻击流量的源头加入黑名单,或只允许白名单内的IP访问。

4. 恢复机制

攻击结束后,需要有一套恢复机制保证服务的快速恢复:

备份方案:确保有有效的数据和服务备份,以便快速恢复。

流量分析:分析攻击期间的流量日志,优化防护措施。

5. 教育和培训

员工培训:定期对员工进行安全意识培训,提高对Flood攻击的认识。

制定应急计划:制定详细的应急响应计划,并进行定期演练。

相关问题与解答

Q1: 如何区分正常的大流量和Flood攻击?

A1: 可以通过以下几个指标来判断:流量的突然增加、来自单一源或少数源的大量请求、特定服务(如HTTP)的异常请求等,结合历史数据和业务模式进行分析,有助于更准确地识别攻击流量。

Q2: 面对大规模Flood攻击,小型企业有哪些经济实惠的防御方法?

A2: 小型企业可以考虑以下经济实惠的防御方法:使用云基础的服务(如CDN、云防火墙)、配置路由器或防火墙的基本防护规则、利用开源工具进行流量监控和分析,与ISP合作,利用其提供的DDoS防护服务也是一个不错的选择。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/217764.html