编程attack怎么攻击

- 行业动态

- 2024-05-27

- 2577

编程攻击通常涉及利用软件破绽,通过编写反面代码来破坏、窃取数据或控制目标系统。

编程攻击是指利用计算机程序或代码的破绽,通过非规手段获取未经授权的访问权限、破坏系统功能或者窃取敏感信息的行为,下面将详细介绍一些常见的编程攻击方式。

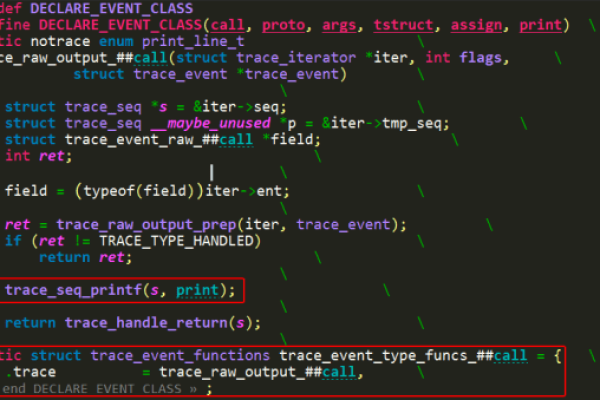

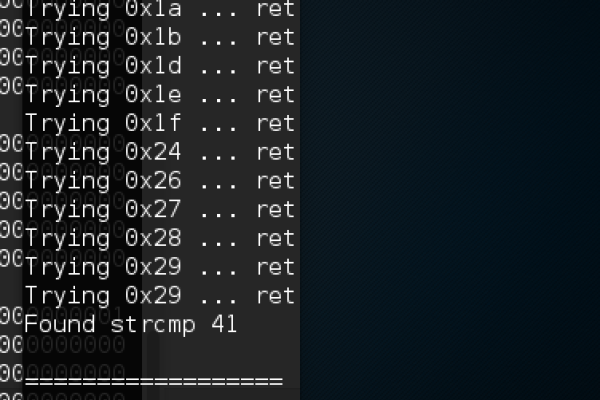

1、缓冲区溢出攻击

简介:缓冲区溢出是一种常见的编程攻击方式,攻击者通过向程序的缓冲区写入超出其容量的数据,导致程序崩溃或者被控制。

攻击步骤:

1) 确定目标程序的缓冲区大小和内存布局;

2) 构造反面输入,使其超过缓冲区的容量;

3) 执行反面输入,触发缓冲区溢出并控制程序。

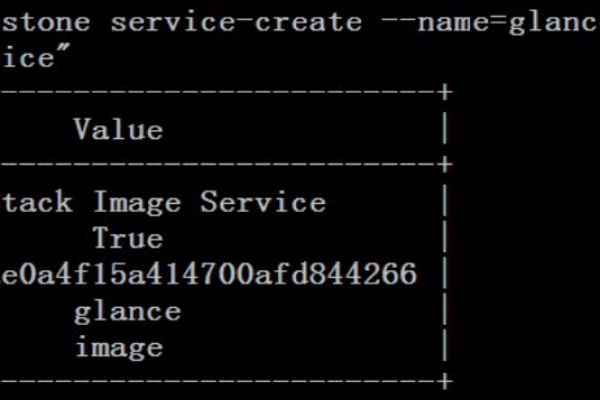

2、SQL注入攻击

简介:SQL注入是一种利用Web应用程序中存在的安全破绽,通过在用户输入中插入反面SQL语句来获取未经授权的数据库访问权限的攻击方式。

攻击步骤:

1) 寻找存在破绽的Web应用程序;

2) 构造反面输入,包含SQL语句;

3) 提交反面输入,执行反面SQL语句并获得数据库访问权限。

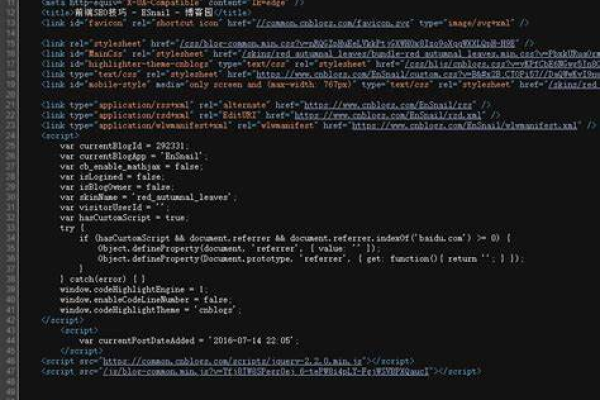

3、XSS(跨站脚本)攻击

简介:XSS攻击是指攻击者通过在网页中注入反面脚本,使得用户在浏览网页时执行该脚本,从而获取用户的敏感信息或者劫持用户会话的攻击方式。

攻击步骤:

1) 寻找存在破绽的Web应用程序;

2) 构造反面脚本;

3) 将反面脚本注入到网页中,当用户浏览网页时执行反面脚本。

4、CSRF(跨站请求伪造)攻击

简介:CSRF攻击是指攻击者利用用户已登录的身份,通过伪造请求发送给服务器,以执行未经用户授权的操作的攻击方式。

攻击步骤:

1) 用户已经登录了目标网站;

2) 攻击者构造反面请求并发送给服务器;

3) 服务器误认为该请求是用户发起的,执行反面操作。

相关问题与解答:

1、Q: SQL注入攻击是如何工作的?

A: SQL注入攻击利用Web应用程序中存在的安全破绽,通过在用户输入中插入反面SQL语句来获取未经授权的数据库访问权限,攻击者构造反面输入,包含SQL语句,然后提交反面输入给Web应用程序,当Web应用程序执行反面输入时,就会执行反面SQL语句并获得数据库访问权限。

2、Q: XSS攻击和CSRF攻击有什么区别?

A: XSS攻击和CSRF攻击都是利用用户已登录的身份进行的攻击,但它们的攻击方式不同,XSS攻击是通过在网页中注入反面脚本,使得用户在浏览网页时执行该脚本,从而获取用户的敏感信息或者劫持用户会话,而CSRF攻击是利用用户已登录的身份,通过伪造请求发送给服务器,以执行未经用户授权的操作。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/194395.html