ddos攻击检测原代码

- 行业动态

- 2025-03-15

- 8

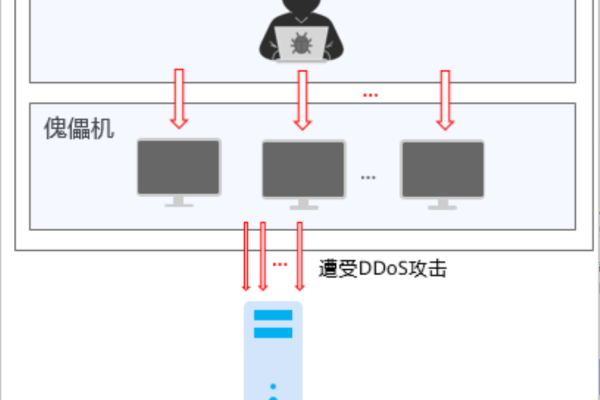

DDoS(分布式拒绝服务)攻击是一种常见的网络威胁,它通过利用多台计算机同时向目标服务器发送大量请求,导致服务器资源耗尽,无法为合法用户提供服务,为了检测和防御这种攻击,研究人员和工程师们开发了多种技术和方法,以下将介绍几种常见的DDoS攻击检测方法和相关代码示例。

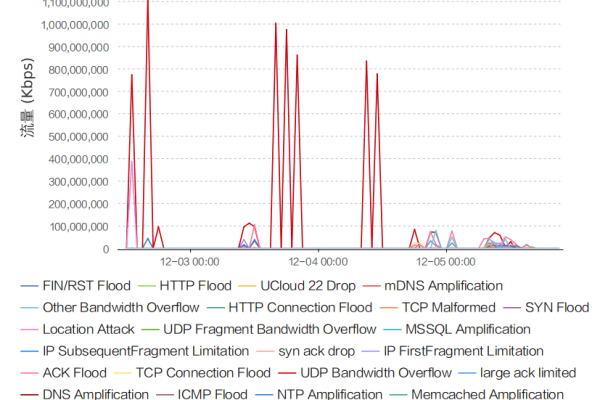

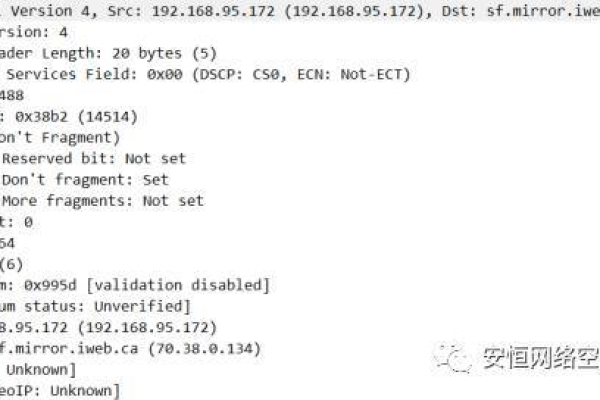

一、基于流量特征的检测方法

1、原理:DDoS攻击通常会使网络流量突然增加,超过正常水平,通过监测网络流量的异常变化,如流量速率、包大小分布等,可以识别出潜在的DDoS攻击。

2、实现代码

使用Python的Scapy库捕获和分析网络流量

from scapy.all import

def packet_handler(pkt):

if pkt.haslayer(TCP):

src = pkt.getlayer(IP).src

dst = pkt.getlayer(IP).dst

dport = pkt.getlayer(TCP).dport

stream = (src, dst, dport)

if stream in packet_stream:

packet_stream[stream] += 1

else:

packet_stream[stream] = 1

def detect_ddos():

global packet_stream

threshold = 100 # 设定阈值,根据实际情况调整

packet_stream = {}

sniff(prn=packet_handler, store=False)

for k, v in packet_stream.items():

if v > threshold:

print(f"DDoS attack detected from {k} with {v} packets")

if __name__ == "__main__":

detect_ddos()

说明:上述代码使用Scapy库捕获网络数据包,并统计每个流(由源IP、目的IP和目的端口定义)的数据包数量,当某个流的数据包数量超过设定的阈值时,认为可能发生了DDoS攻击。

二、基于机器学习的检测方法

1、原理:机器学习算法可以通过训练数据学习正常的网络流量模式,并识别出与正常模式不符的异常流量,从而检测出DDoS攻击。

2、实现代码

使用Python的Scikit-learn库进行简单的DDoS检测

import pandas as pd

from sklearn.model_selection import train_test_split

from sklearn.ensemble import RandomForestClassifier

from sklearn.metrics import classification_report, roc_auc_score

# 加载数据集(假设已有一个包含网络流量特征和标签的数据集)

data = pd.read_csv('network_traffic.csv')

# 清洗数据:删除空值、重复项

data = data.dropna().drop_duplicates()

# 标签编码:Benign->0, DDoS->1

data['Label'] = data['Label'].apply(lambda x: 0 if x == 'Benign' else 1)

# 划分训练集和测试集(8:2)

X = data.drop('Label', axis=1)

y = data['Label']

X_train, X_test, y_train, y_test = train_test_split(X, y, test_size=0.2, random_state=42)

# 模型训练

model = RandomForestClassifier(n_estimators=100)

model.fit(X_train, y_train)

# 预测和评估

y_pred = model.predict(X_test)

print(classification_report(y_test, y_pred))

print(f"ROC-AUC Score: {roc_auc_score(y_test, y_pred):.4f}")

说明:上述代码首先加载并清洗了一个包含网络流量特征和标签的数据集,然后使用随机森林算法进行训练,并在测试集上进行预测和评估,通过输出分类报告和ROC-AUC分数,可以评估模型的性能。

三、基于SDN(软件定义网络)的检测方法

1、原理:SDN技术通过将网络控制层从数据转发层分离出来,使得网络的控制更加集中和灵活,在SDN环境下,可以通过SDN控制器实时收集网络流量信息,并使用特定的算法进行分析和检测。

2、实现代码

使用Python的Ryu控制器框架进行DDoS检测

from ryu.base import app_manager

from ryu.controller import ofp_event

from ryu.controller.handler import MAIN_DISPATCHER, set_ev_cls

from ryu.ofproto import ofproto_v1_3

class DDOSDetect(app_manager.RyuApp):

def __init__(self, args, kwargs):

super(DDOSDetect, self).__init__(args, kwargs)

self.mac_to_port = {}

@set_ev_cls(ofp_event.EventOFPPacketIn, MAIN_DISPATCHER)

def packet_in_handler(self, ev):

msg = ev.msg

datapath = msg.datapath

ofproto = datapath.ofproto

pkt = packet.Packet(msg.data)

eth = pkt.get_protocols(ethernet.ethernet)[0]

if eth.ethertype == ether.ETH_TYPE_IP:

ip = pkt.get_protocol(ipv4.ipv4)

src = ip.src

dst = ip.dst

protocol = ip.proto

if (src, dst, protocol) not in self.mac_to_port:

self.mac_to_port[(src, dst, protocol)] = 1

else:

self.mac_to_port[(src, dst, protocol)] += 1

if self.mac_to_port[(src, dst, protocol)] > THRESHOLD: # 设定阈值

actions = [ofproto.OFPP_DROP]

out = datapath.ofproto_parser.OFPFlowMod(datapath=datapath, command=ofproto.OFPFC_ADD, actions=actions)

datapath.send_msg(out)

print(f"DDoS attack detected from {src} to {dst} with protocol {protocol}")

说明:上述代码是一个简单的Ryu控制器应用程序,用于检测DDoS攻击,它监听来自交换机的数据包,并统计每个流的数据包数量,当某个流的数据包数量超过设定的阈值时,认为可能发生了DDoS攻击,并通过OpenFlow协议向交换机下发流表规则以丢弃该流的数据包。

DDoS攻击检测是一个复杂而重要的任务,不同的检测方法各有优缺点,实际应用中可以根据具体需求和环境选择合适的方法或结合多种方法来提高检测的准确性和效率,随着网络技术的不断发展和攻击手段的不断更新,DDoS攻击检测技术也需要不断迭代和完善。