如何有效检测DDoS流量?

- 行业动态

- 2025-01-22

- 5

1、基于网络特征的检测方法

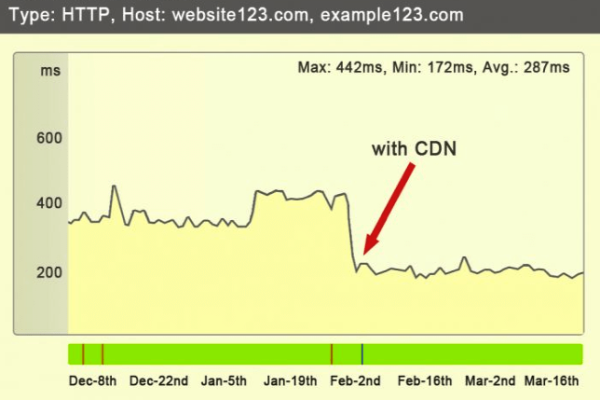

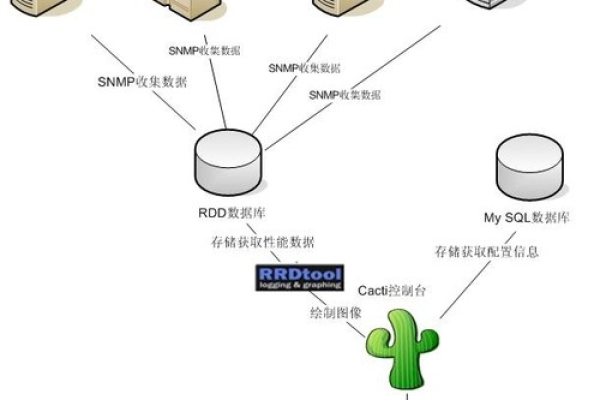

流量特征检测:通过分析网络流量的特征,如带宽使用情况、连接数、协议类型等,来识别异常流量模式,正常情况下某个网站在一定时间段内的访问量和连接数相对稳定,如果突然出现大量来自不同 IP 地址的同一协议类型的连接请求,且带宽占用急剧上升,就可能预示着 DDoS 攻击。

包速率检测:监测单位时间内通过网络的数据包数量,在 DDoS 攻击时,攻击者会发送大量的数据包,导致包速率异常升高,当网络中的包速率超出正常范围时,就需要进一步分析是否存在 DDoS 攻击。

2、基于主机行为的检测方法

资源利用率监测:关注主机的 CPU、内存、磁盘 I/O 和网络带宽等资源的使用情况,当遭受 DDoS 攻击时,大量无用的数据包会导致系统资源耗尽,使主机性能下降,网络延迟增加,如果主机的 CPU 使用率长时间居高不下,而此时并没有运行大型的程序或进行大量的数据处理,就可能是被 DDoS 攻击影响了。

进程行为分析:监测主机上正在运行的进程,查看是否有异常的进程占用了大量的系统资源或产生了异常的网络连接,DDoS 攻击可能会导致一些与攻击相关的进程出现,这些进程可能会不断地发送数据包或进行其他反面操作。

3、基于统计模型的检测方法

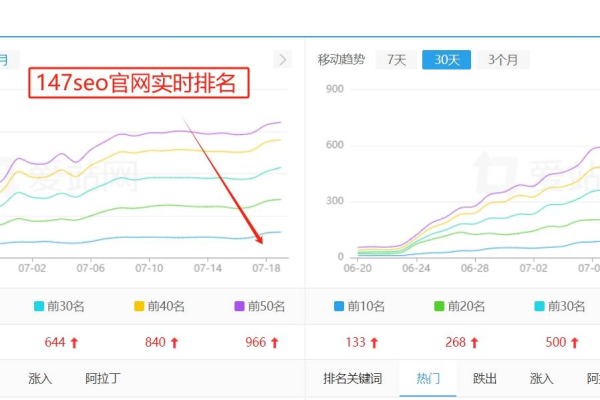

异常检测:利用统计学方法或机器学习算法,对正常流量和攻击流量进行区分,通过对历史流量数据进行分析,建立正常的流量模型,然后实时监测当前流量,与正常模型进行对比,如果发现流量偏离了正常模型,就判断为异常流量,这种方法可以检测出未知的攻击模式,但误报率可能较高。

多维信息熵值检测:基于多维信息熵值的方法可以构建具有高区分度的检测向量,通过滑动窗口的多维无参数 CUSUM 算法放大正常流量与攻击流量的差异,从而提高检测的准确性。

4、基于人工智能的检测方法

分类算法:使用决策树、随机森林等分类算法对网络流量进行分类,首先需要收集大量的已知的正常流量和 DDoS 攻击流量数据作为训练集,然后利用分类算法对这些数据进行学习和训练,建立分类模型,当有新的流量进入时,将流量特征输入到模型中,模型会根据学习到的知识判断该流量是否为 DDoS 攻击流量。

聚类算法:将相似的流量数据聚成一类,在 DDoS 攻击发生时,攻击流量通常会呈现出与正常流量不同的特征,通过聚类算法可以将这些异常的流量聚集在一起,从而发现 DDoS 攻击,K-Means 聚类算法可以根据流量的某些特征,如 IP 地址、端口号、数据包大小等,将流量分为不同的簇,如果某个簇中的流量特征与其他簇明显不同,且符合 DDoS 攻击的特点,就可以判断该簇为攻击流量。

深度学习算法:如卷积神经网络(CNN)等深度学习模型在 DDoS 攻击检测中也有应用,CNN 能够自动提取网络流量中的特征,无需人工进行复杂的特征工程,通过对大量的网络流量数据进行训练,CNN 可以学习到正常流量和攻击流量的区别,从而实现对 DDoS 攻击的有效检测。

以下是两个关于 DDoS 流量检测的问题及解答:

问题一:如何判断网络中的流量异常是由 DDoS 攻击引起的还是网络拥塞导致的?

解答:判断网络中的流量异常是由 DDoS 攻击还是网络拥塞导致,可以从以下几个方面进行分析:

流量来源分析:DDoS 攻击的流量通常来自多个不同的 IP 地址或少数几个异常的 IP 段,而网络拥塞一般是由于正常的用户流量过大或网络设备故障等原因导致的,其流量来源相对较为集中和正常,可以通过分析网络流量的来源 IP 地址分布来判断是否存在异常的分散式流量来源。

协议类型分析:DDoS 攻击可能会使用特定的协议或端口进行攻击,如 SYN Flood 攻击主要针对 TCP 的三次握手过程,如果在网络中发现了大量特定协议或端口的异常流量,而其他协议和端口的流量正常,那么很可能是 DDoS 攻击,而网络拥塞通常是各种协议和端口的流量都可能受到影响,不会出现明显的特定协议或端口的异常。

流量变化趋势分析:DDoS 攻击的流量通常是突然爆发的,在短时间内流量会急剧上升,然后可能会持续一段时间或呈现间歇性的波动,而网络拥塞的流量增长相对较为平缓,是随着用户数量的增加或网络负载的加重而逐渐上升的,可以通过观察流量的变化趋势来判断是哪种情况导致的异常。

资源利用率分析:DDoS 攻击会导致主机或网络设备的资源迅速耗尽,如 CPU、内存、网络带宽等资源的使用率达到极限,而网络拥塞虽然也会导致资源利用率上升,但一般不会达到如此极端的程度,可以通过监测主机和网络设备的资源利用率来判断是否存在 DDoS 攻击。

问题二:DDoS 攻击流量检测方法存在哪些局限性?

解答:DDoS 攻击流量检测方法存在以下一些局限性:

误报率和漏报率:无论是基于特征的检测方法还是基于行为的检测方法,都可能存在误报和漏报的情况,误报是指将正常的流量误判为 DDoS 攻击流量,这可能会导致对正常用户的服务中断;漏报则是指没有检测出真正的 DDoS 攻击流量,从而使攻击得以继续进行,对目标造成更大的危害。

难以检测新型攻击:DDoS 攻击的手段不断演变和更新,新型的攻击方式可能具有与传统攻击不同的特点和行为模式,基于已有的检测方法和模型可能无法及时发现和识别这些新型攻击,需要不断地更新和改进检测方法。

缺乏实时性:部分检测方法在检测 DDoS 攻击时存在一定的延迟,无法实时地发现和响应攻击,这对于一些对实时性要求较高的场景,如金融交易、在线游戏等,可能会导致严重的后果。

单点检测的局限性:大多数检测方法是在单个节点或局部网络中进行的,难以对整个网络进行全面的监测和分析,DDoS 攻击可能是分布式的、跨网络的,仅依靠单个节点的检测信息可能无法准确地判断攻击的范围和影响程度。

背景流量的影响:在实际的网络环境中,存在着大量的背景流量,这些流量可能会干扰 DDoS 攻击流量的检测,特别是在高速网络环境下,背景流量较大,可能会掩盖 DDoS 攻击的特征,增加检测的难度。