cve sql注入破绽

- 行业动态

- 2025-02-01

- 4619

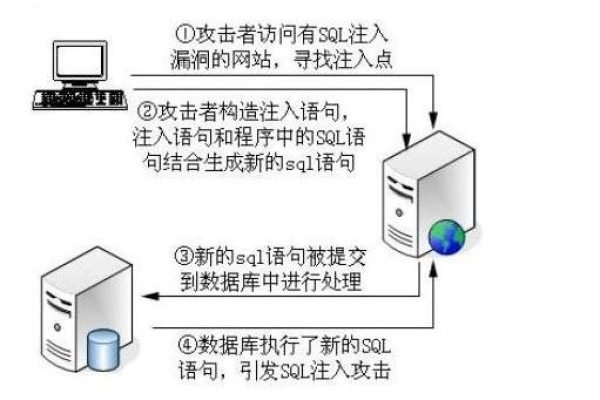

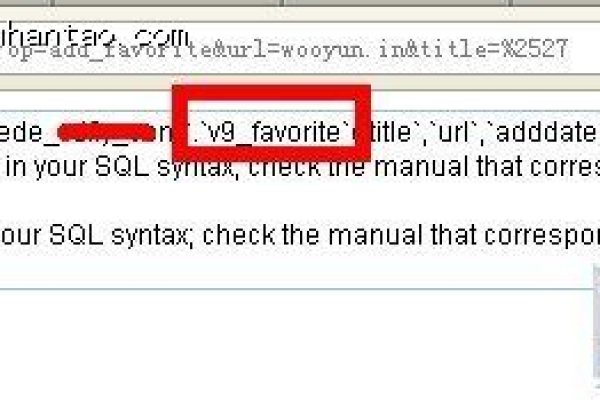

CVE(Common Vulnerabilities and Exposures)是公共破绽和暴露的缩写,是一种用于标识和分类安全破绽的标准系统,SQL注入破绽是一种常见的网络安全破绽,它允许攻击者通过在输入字段中插入反面SQL代码来欺骗应用程序执行不安全的数据库操作,以下是关于CVE SQL注入破绽的一些详细信息:

常见CVE SQL注入破绽案例

1、Zabbix SQL注入破绽(CVE-2024-42327):这是一个影响Zabbix的SQL注入破绽,Zabbix是一个广泛使用的开源企业网络和应用监控平台,该破绽的CVSSv3评分为9.9,代表了接近完美的严重性评级,这个破绽存在于Zabbix前端,特别是在CUser类的addRelatedObjects函数中,该函数由CUser.get方法调用,具有默认用户角色或任何允许API访问的角色的非管理员用户账户可以利用这一破绽,一旦被利用,攻击者可能提升权限,从而可能破坏监控系统并获取敏感的企业数据。

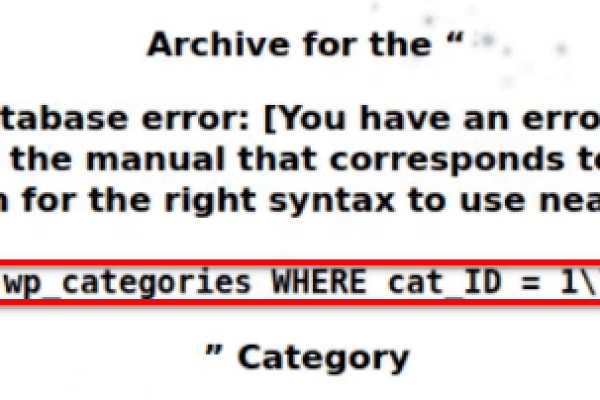

2、WordPress SQL注入破绽(CVE-2022-21661):WordPress是一个用PHP编写的免费开源内容管理系统,由于clean_query函数的校验不当,导致了可能通过插件或主题以某种方式触发SQL注入的情况,这个破绽影响了WordPress的多个版本,包括从3.7.37到5.8.3之前的所有版本,攻击者可以通过控制传入WP_Query对象的参数来利用这个破绽。

3、JeecgBoot SQL注入破绽(CVE-2023-38905):JeecgBoot是一款基于BPM的低代码平台,在v3.4.3版本中,通过/sys/duplicate/check组件存在SQL注入破绽,攻击者可以通过发送特制的PUT请求来执行任意SQL语句。

4、JeecgBoot SQL注入破绽(CVE-2024-48307):在JeecgBoot v3.7.1中的/onlDragDatasetHead/getTotalData组件发现存在SQL注入破绽,攻击者可以无需权限利用jimureport-dashboard-spring-boot-starter-1.8.1-beta.jar查询数据库,导致数据库信息泄露。

SQL注入破绽的危害

1、数据泄露:攻击者可以利用SQL注入破绽读取数据库中的敏感信息,如用户密码、信用卡号等。

2、权限提升:在某些情况下,攻击者可以利用SQL注入破绽提升自己的权限,从而获得对系统的完全控制。

3、数据改动:攻击者可以利用SQL注入破绽修改数据库中的数据,从而导致数据损坏或丢失。

4、拒绝服务攻击:攻击者可以利用SQL注入破绽使数据库服务器过载,从而导致拒绝服务攻击。

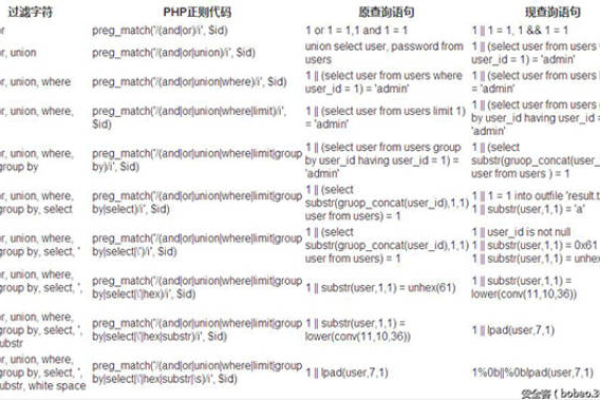

防御SQL注入攻击的措施

1、使用预编译语句和参数化查询:这是防止SQL注入的最有效方法之一,通过使用占位符而不是直接拼接字符串来构建SQL命令。

2、输入验证:检查用户输入的合法性,确信输入的内容只包含合法的数据。

3、错误消息处理:避免出现详细的错误消息,因为破解们可以利用这些消息。

4、最小权限原则:为数据库账号分配最小必要的权限,即使存在注入破绽,攻击者也无法执行高风险操作。

5、Web应用程序防火墙:监控应用程序的流量,检测和阻止SQL注入攻击。

FAQs

1、什么是CVE编号?

CVE编号是一种用于标识和分类安全破绽的标准系统,每个CVE编号都是唯一的,用于识别特定的安全破绽。

2、如何检测和修复SQL注入破绽?

检测SQL注入破绽的方法包括输入检查、日志分析、数据库监控和使用破绽扫描工具,修复SQL注入破绽的方法包括使用预编译语句和参数化查询、输入验证、错误消息处理、最小权限原则和使用Web应用程序防火墙。

小编有话说:CVE SQL注入破绽是一种严重的网络安全威胁,它可以导致数据泄露、权限提升、数据改动和拒绝服务攻击等后果,为了保护系统的安全,开发者应该采取有效的防御措施,如使用预编译语句和参数化查询、进行输入验证、正确处理错误消息、遵循最小权限原则和使用Web应用程序防火墙等,用户也应该保持警惕,避免在不信任的网站上输入敏感信息,以防止个人信息被盗取。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/102231.html