DMIT:香港CN2 GIA线路,$298.8/年,支持选择季度,1核心/2GB/40G SSD/300Mbps带宽/500GB流量/月

- 行业动态

- 2024-04-30

- 8

DMIT提供香港CN2 GIA线路VPS,年付$298.8,可季度付款。配置:1核CPU、2GB内存、40GB SSD存储、300Mbps带宽、每月500GB流量。

DMIT香港CN2 GIA线路VPS方案

DMIT是一家提供高质量网络服务的公司,其香港CN2 GIA线路的VPS方案以稳定的性能和优秀的速度受到用户的喜爱,以下是该方案的详细配置:

方案配置

| 项目 | 详情 |

| 价格 | $298.8/年 |

| 核心数 | 1核心 |

| 内存 | 2GB |

| 存储 | 40G SSD |

| 带宽 | 300Mbps |

| 流量 | 500GB/月 |

| 线路 | 香港CN2 GIA |

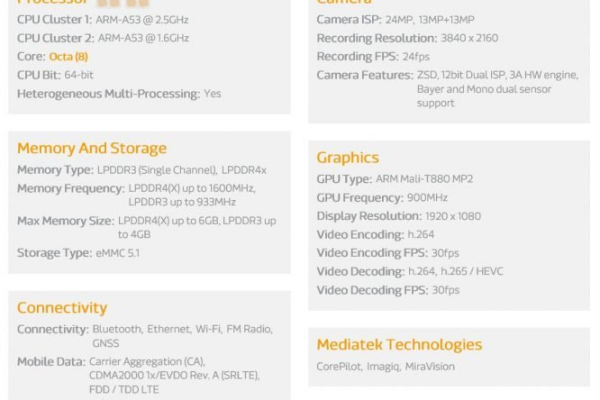

这个方案的配置适合中小型网站或者应用的使用,1核心的CPU和2GB的内存可以满足大部分的需求,40G的SSD硬盘提供了足够的存储空间,300Mbps的带宽保证了数据传输的速度,500GB的流量对于一般的网站来说也是足够的。

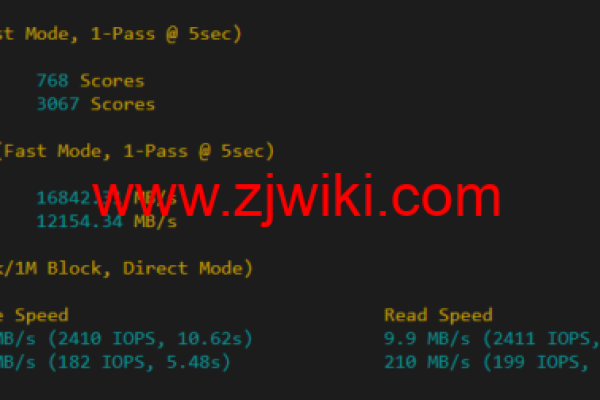

线路优势

香港CN2 GIA线路是DMIT的一大优势,它提供了稳定且高速的网络连接,CN2 GIA线路是中国电信提供的高级互联网接入服务,具有高稳定性、低延迟的特点,特别适合需要在中国和海外之间进行大量数据传输的用户使用。

价格优势

$298.8/年的价格相比其他同类产品来说非常有竞争力,而且DMIT还支持按季度付款,这样用户可以根据自己的需求灵活选择支付方式,大大降低了用户的使用成本。

相关问答FAQs

Q1: 这个方案适合什么样的用户使用?

A1: 这个方案适合中小型网站或者应用的使用,特别是那些需要在中国和海外之间进行大量数据传输的用户。

Q2: 如果流量超出500GB怎么办?

A2: 如果流量超出500GB,可能会导致网络速度变慢,甚至无法访问,建议用户根据自己的实际需求选择合适的流量包,或者及时升级方案。

DMIT的香港CN2 GIA线路VPS方案以稳定的性能、优秀的速度和合理的价格,为用户提供了非常高性价比的选择。