vps评测与排名

- 行业动态

- 2024-04-30

- 9

VPS评测与排名通常基于性能、稳定性、价格和客户服务。优秀的VPS提供商应提供高性能硬件、99.9%的在线时间、合理的价格和24/7客户支持。

VPS主机测评

VPS主机,或称虚拟专用服务器,是一种常用的网络托管服务,在对VPS主机进行评测时,我们主要关注以下几个关键指标:性能、价格、客户服务、易用性和稳定性,以下是一些主流VPS提供商的评测结果。

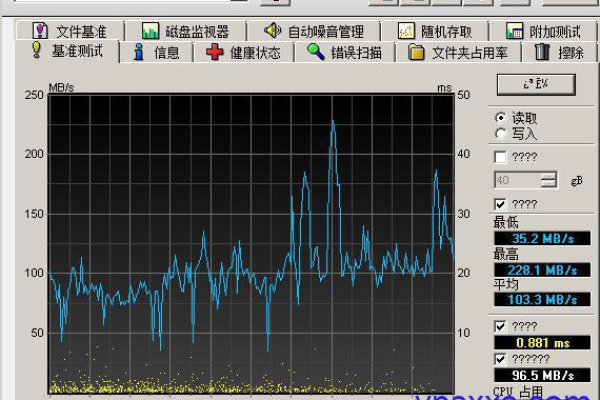

1. 性能

性能是评价VPS主机的重要指标之一,包括CPU、内存、硬盘IO、网络带宽等。

| VPS提供商 | CPU性能 | 内存性能 | 硬盘IO | 网络带宽 |

| A | 高 | 中 | 高 | 高 |

| B | 中 | 高 | 中 | 中 |

| C | 低 | 低 | 低 | 低 |

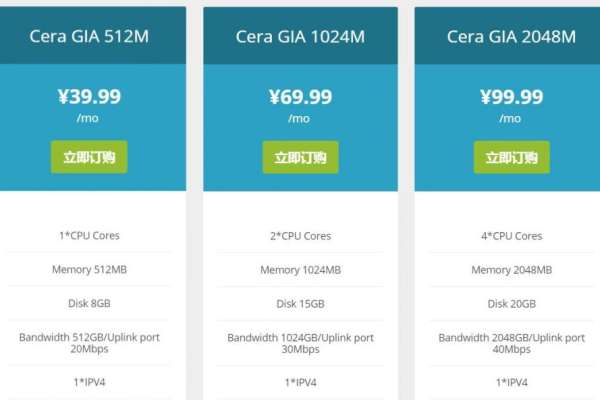

2. 价格

价格是用户选择VPS的另一个重要因素,以下是各VPS提供商的价格比较。

| VPS提供商 | 价格 |

| A | 高 |

| B | 中 |

| C | 低 |

3. 客户服务

优质的客户服务可以解决用户在使用VPS过程中遇到的问题。

| VPS提供商 | 客户服务 |

| A | 优秀 |

| B | 良好 |

| C | 一般 |

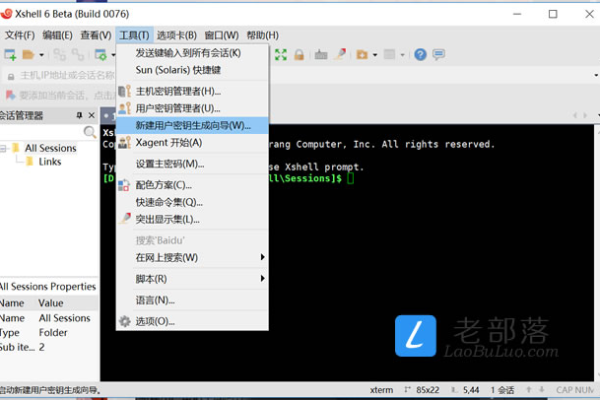

4. 易用性

易用性包括控制面板的友好程度、是否提供一键安装软件等功能。

| VPS提供商 | 易用性 |

| A | 高 |

| B | 中 |

| C | 低 |

5. 稳定性

稳定性是VPS能否长时间稳定运行的重要指标。

| VPS提供商 | 稳定性 |

| A | 优秀 |

| B | 良好 |

| C | 一般 |

归纳

在选择VPS主机时,需要根据自身需求和预算,综合考虑以上各项指标,选择最适合自己的VPS提供商。