mac虚拟机安装要注意什么

- 行业动态

- 2024-01-30

- 6

在Mac上安装虚拟机是一种常见的操作,它可以让我们在同一台计算机上运行多个操作系统,这个过程可能会遇到一些问题,需要我们注意一些细节,以下是一些关于在Mac上安装虚拟机需要注意的事项。

1、选择合适的虚拟机软件

我们需要选择一个合适的虚拟机软件,有许多不同的虚拟机软件可供选择,包括VMware Fusion、Parallels Desktop和VirtualBox等,这些软件都有各自的优点和缺点,我们需要根据自己的需求来选择,如果你需要运行Windows应用程序,那么VMware Fusion或Parallels Desktop可能是更好的选择,因为它们都提供了对Windows的优化支持,而如果你需要运行Linux或其他非Windows操作系统,那么VirtualBox可能是最好的选择,因为它是完全免费的。

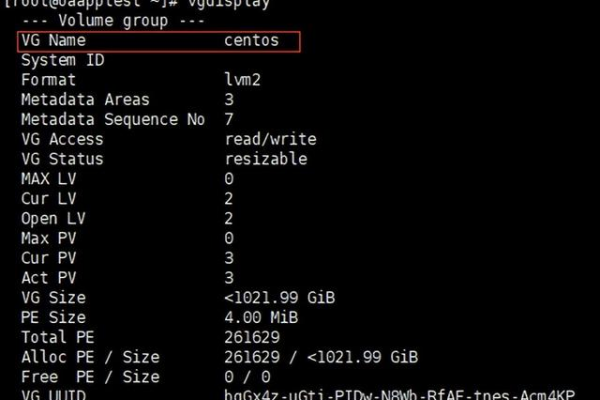

2、分配足够的资源

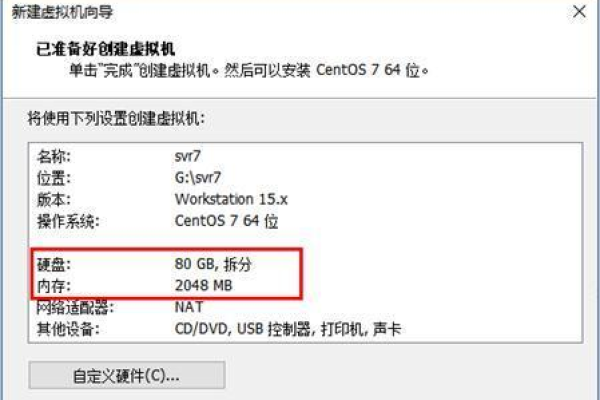

在安装虚拟机时,我们需要为它分配足够的资源,这包括CPU、内存和硬盘空间,如果资源不足,虚拟机的性能可能会受到影响,如果CPU资源不足,虚拟机可能会运行得非常慢,我们需要确保为虚拟机分配了足够的资源。

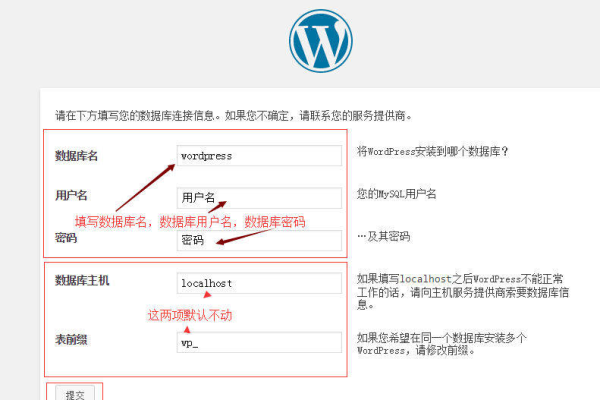

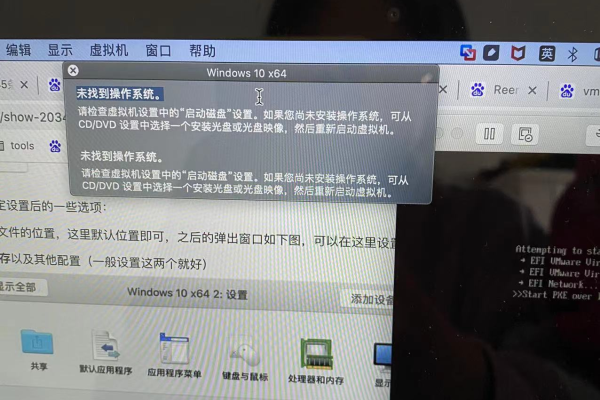

3、安装正确的操作系统

在安装虚拟机时,我们需要安装正确的操作系统,这包括选择正确的版本和设置正确的参数,如果我们需要运行Windows 10,那么我们需要在虚拟机软件中选择Windows 10作为操作系统,并设置正确的版本(例如64位或32位),我们还需要设置正确的硬件参数,如CPU类型、内存大小和硬盘大小等。

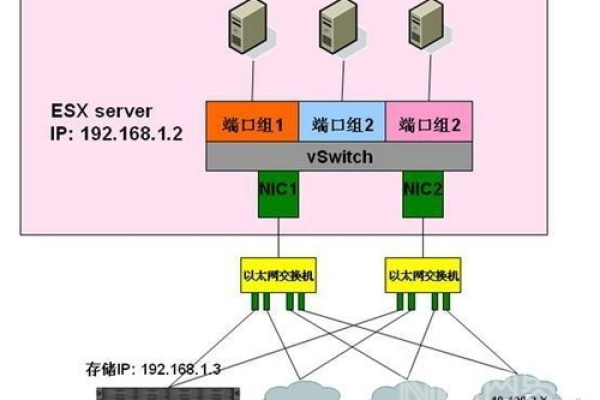

4、配置网络和共享

在安装虚拟机后,我们可能需要配置网络和共享,我们可能需要将虚拟机连接到我们的网络,或者将文件从主机系统共享到虚拟机,这通常可以通过虚拟机软件的设置来完成,我们可以在VMware Fusion或Parallels Desktop中设置网络连接,或者在VirtualBox中设置共享文件夹。

5、更新和维护

我们需要定期更新和维护我们的虚拟机,这包括更新虚拟机软件和操作系统,以及清理无用的文件和数据,这可以帮助我们保持虚拟机的最佳性能,同时也可以防止潜在的安全问题。

虽然在Mac上安装虚拟机可能会遇到一些问题,但只要我们注意以上这些事项,就可以顺利地完成这个过程。

相关问题与解答:

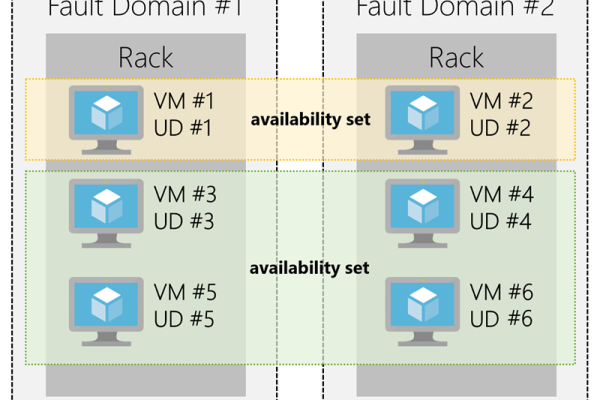

1、Q: 我可以在Mac上安装多个虚拟机吗?

A: 是的,你可以在Mac上安装多个虚拟机,你需要确保你的Mac有足够的资源来运行这些虚拟机,否则,虚拟机的性能可能会受到影响。

2、Q: 我可以在虚拟机中运行哪些操作系统?

A: 你可以在虚拟机中运行任何支持的操作系统,包括Windows、Linux、macOS等,你需要确保你安装了正确版本的操作系统和设置了正确的硬件参数。

3、Q: 我需要为虚拟机分配多少资源?

A: 这取决于你需要运行的操作系统和应用程序,你应该为虚拟机分配至少2GB的内存和10GB的硬盘空间,如果你需要运行更复杂的应用程序或操作系统,你可能需要更多的资源。

4、Q: 我如何更新我的虚拟机?

A: 你可以通过虚拟机软件的更新功能来更新你的虚拟机,你可以使用VMware Fusion或Parallels Desktop的更新功能来更新你的虚拟机软件和操作系统,你也可以手动下载和安装更新包。