如何防止在Linux系统中因连续五次登录失败而被锁定?

- 行业动态

- 2024-09-12

- 2902

Linux系统为了安全考虑,通常设置了一个策略,即如果用户连续登录失败超过一定次数(默认通常是五次),系统将锁定该用户账户或暂时禁止其登录。这是为了防止暴力破解密码的尝试。要解除锁定,通常需要管理员手动干预或等待一段时间自动解锁。

在Linux系统中,为了增加安全性,管理员通常会设置登录错误次数限制,这种机制能在连续多次登录失败后自动锁定用户,阻止其继续尝试,这样的措施能有效防止暴力破解密码的企图,并为系统提供一层额外的安全防护,以下是具体探讨:

1、登录错误次数限制的工作机制

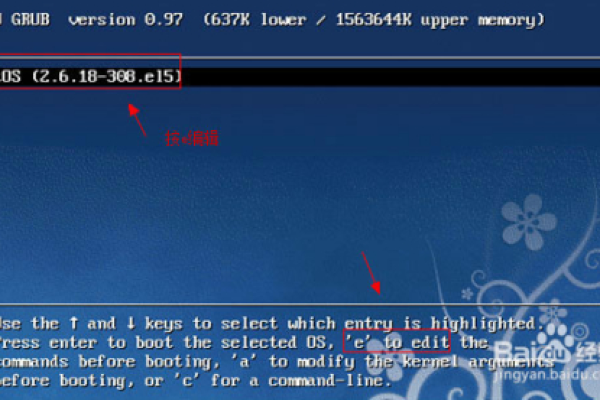

基本概念:Linux系统允许通过PAM (Pluggable Authentication Modules) 模块来管理用户认证,pam_tally2是记录登录尝试的模块,它能够追踪失败的登录尝试,并在达到特定次数后采取措施。

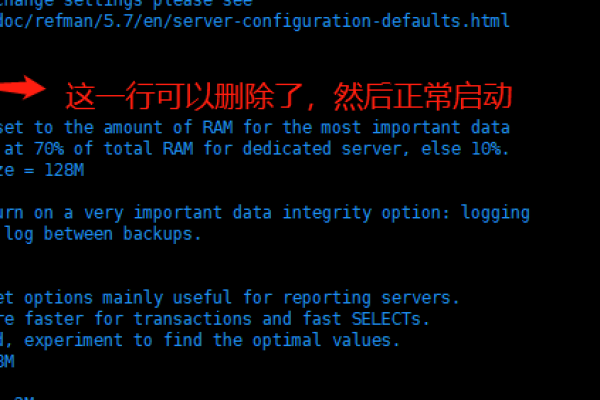

配置与应用:通过修改/etc/pam.d/login文件,加入诸如auth required pam_tally2.so deny=3 unlock_time=5之类的行,实现用户连续三次错误登录后锁定用户账号5分钟的配置。

2、锁定期间的特殊情况处理

锁定状态下的登录尝试:即使在锁定状态下用户输入了正确的密码,系统依旧认为是失败的尝试,并会继续计时直至锁定时间结束。

锁定结束后的密码输入:用户在锁定时间结束后的第一次登录尝试如果密码错误,会重新开始计算错误次数和锁定时间。

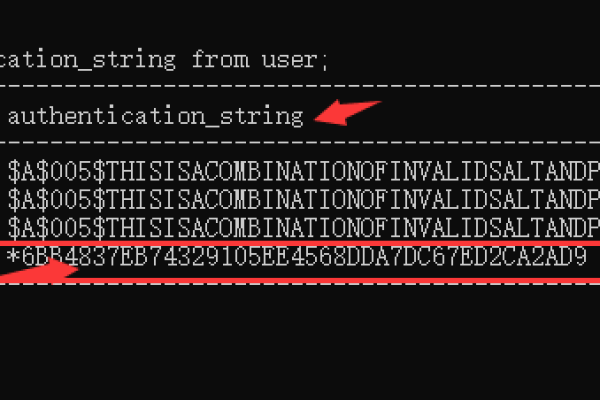

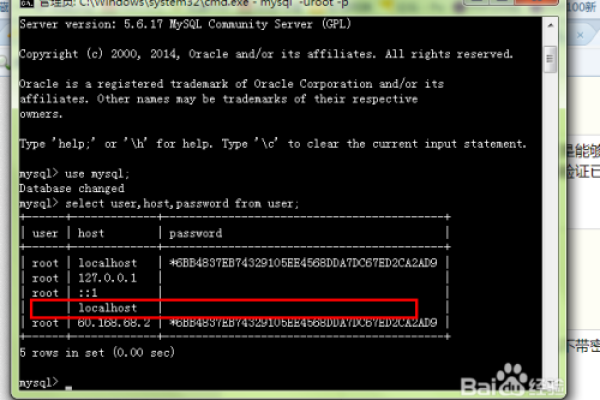

3、查看和重置登录错误次数

查看错误次数:可以使用命令pam_tally2 user=用户名来查看特定用户的登录错误次数。

清空错误次数:若需要重置某个用户的登录错误计数,管理员可使用pam_tally2 user=用户名 reset命令执行清零操作。

4、对不同用户的登录策略

限制普通用户:通过配置auth required pam_tally2.so deny=3 unlock_time=5,可以针对普通用户实施限制策略。

不限制root用户:如果加入参数even_deny_root,则连root用户也会受到同样的限制,反之,如果不加该参数,root用户就不会受到此限制。

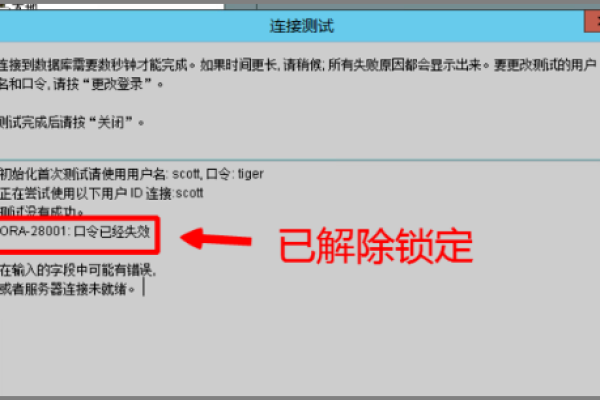

5、解锁用户账号

自动解锁:系统设定的解锁时间到期后,用户账号将自动解锁,恢复正常的登录尝试。

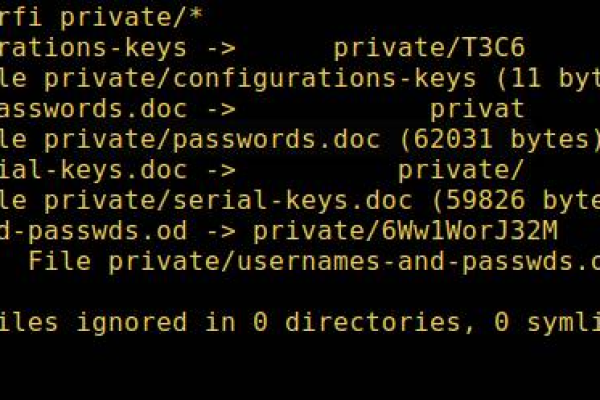

手动解锁:在某些情况下,管理员可能需要手动解锁用户账号,这通常需要编辑PAM配置或直接修改相关的账户数据。

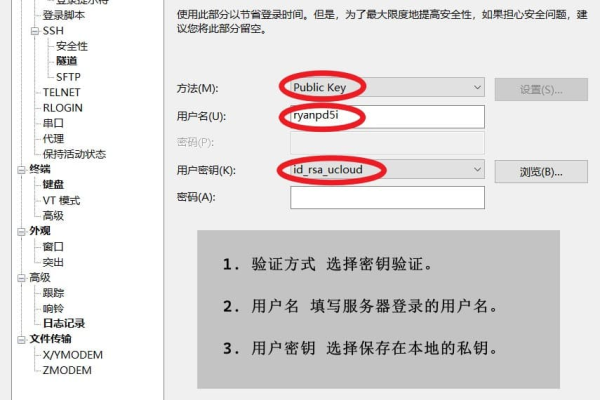

6、客户端测试和服务器端管理

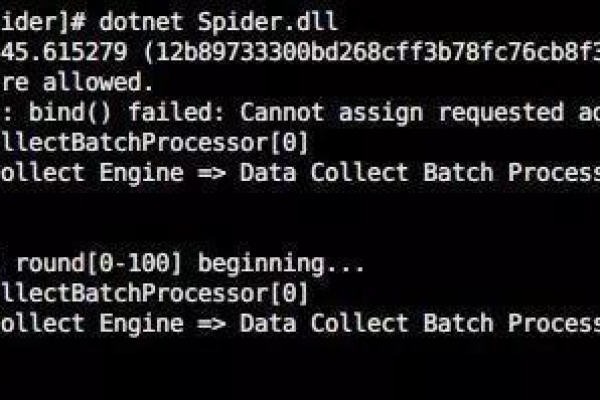

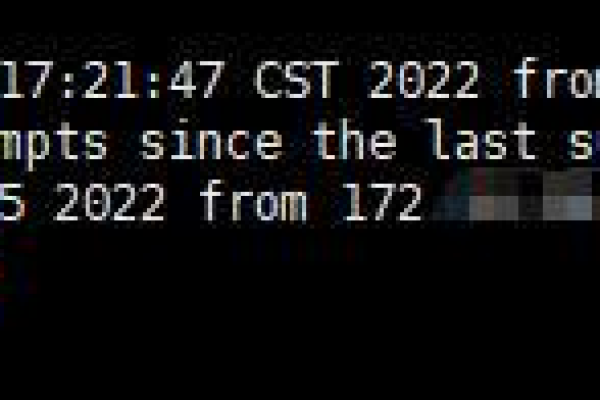

测试锁定功能:通过SSH客户端进行登录尝试,验证锁定功能是否生效,如ssh user@192.168.1.1进行测试。

服务器端管理:管理员需在服务器端以root身份登录,以便对被锁定的用户账号进行管理和解锁操作。

Linux系统管理员在保障系统安全的同时,也需要注意合理设置策略,以避免过度的限制影响用户的正常登录和工作效率,通过综合运用技术手段和管理策略,可以有效地利用这一特性来提升系统的安全防护水平。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/95478.html