配置连接安全规则_配置安全组规则

- 行业动态

- 2024-06-14

- 2622

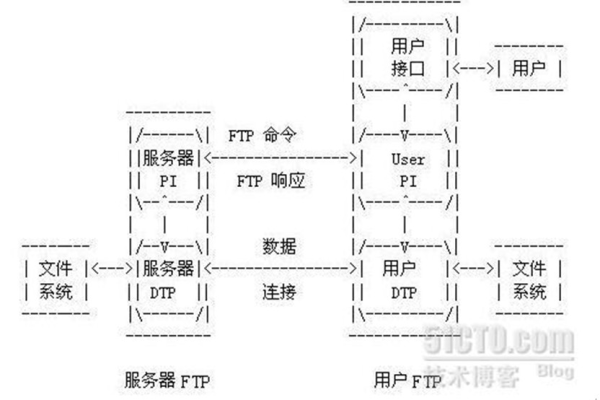

配置连接安全规则涉及设置网络访问控制,确保只有授权的请求能够访问特定资源。配置安全组规则是创建一组规则来管理入站和出站流量,以保护在云环境中运行的实例和服务的安全。

配置连接安全规则和配置安全组规则是网络环境中确保数据安全性和访问控制的重要步骤,以下是详细的指导:

配置连接安全规则

1. 定义安全需求

确定资产: 列出所有需要保护的网络资源,例如服务器、数据库、应用程序等。

风险评估: 分析潜在威胁和破绽,如反面软件、网络钓鱼或内部攻击。

合规性要求: 考虑必须遵守的行业标准和法规,例如GDPR或HIPAA。

2. 选择安全技术

防火墙部署: 根据网络架构选择合适位置部署防火墙,可能是硬件或软件形式。

网络传输层类型: 根据业务需求选择合适的网络传输层类型,如IPSec、SSL或MPLS。

加密措施: 选择强加密标准,如AES256位加密,确保数据传输安全。

3. 实施安全配置

防火墙规则设置: 配置访问控制列表,允许或拒绝基于IP地址、端口和服务的流量。

网络传输层配置: 设置网络传输层隧道,确保远程通信经过加密和认证。

端点安全: 在用户设备上安装安全代理和防干扰软件,防止反面软件载入。

4. 监控与维护

日志监控: 实时监控网络活动,及时发现异常行为。

性能调优: 定期检查安全设备的性能,确保它们不会成为瓶颈。

更新策略: 定期更新安全规则和签名库,应对新的威胁和破绽。

配置安全组规则

1. 识别资源和权限需求

资源清单: 列出所有云资源,包括服务器、存储、数据库等。

最小权限原则: 为每个资源定义必要的最小权限集,减少风险。

用户和组识别: 确定需要访问资源的特定用户和组。

2. 创建和应用安全组

安全组创建: 在云管理界面创建安全组,分配给相应的资源。

规则配置: 设置入站和出站规则,指定允许的流量类型和来源。

应用安全组: 将安全组关联到指定的网络接口或实例。

3. 管理和审计

更改管理: 记录所有安全组规则的更改,跟踪历史和责任人。

利用云服务: 利用云提供商的安全组服务自动应用规则。

审计日志: 定期审查安全组规则和网络访问日志,查找异常活动。

4. 响应和更新

事件响应: 准备好应对安全事件的计划,包括隔离受影响的资源和修复破绽。

规则更新: 根据业务变化和安全评估结果更新安全组规则。

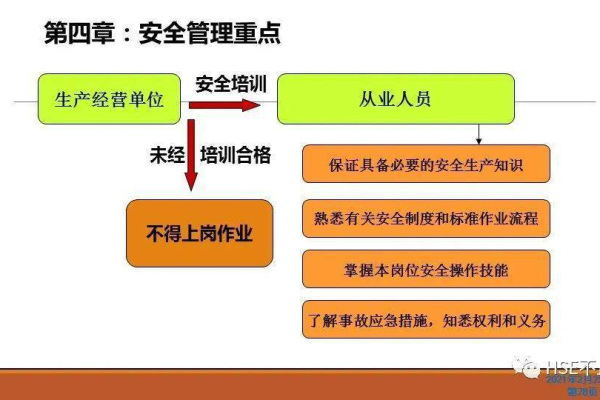

培训员工: 定期对管理安全组的员工进行培训,提高他们的安全意识。

通过遵循上述步骤,组织可以有效地配置连接安全规则和安全组规则,以保护其网络环境免受未经授权的访问和其他安全威胁。

下面是一个简单的介绍,用于展示如何配置连接安全规则(通常称为配置安全组规则):

| 规则编号 | 类型 | 协议 | 端口范围 | 来源/目的 | 描述 |

| 1 | 入站规则 | TCP | 80 | 0.0.0.0/0 | 允许所有来源的HTTP访问(Web服务器) |

| 2 | 入站规则 | TCP | 443 | 0.0.0.0/0 | 允许所有来源的HTTPS访问(安全的Web服务器) |

| 3 | 出站规则 | TCP | 80 | 0.0.0.0/0 | 允许到所有目的地的HTTP访问(Web浏览) |

| 4 | 出站规则 | TCP | 443 | 0.0.0.0/0 | 允许到所有目的地的HTTPS访问(安全的Web浏览) |

| 5 | 入站规则 | SSH | 22 | 10.0.0.0/8 | 允许来自特定内网IP范围的SSH访问(管理访问) |

| 6 | 入站规则 | ICMP | 0.0.0.0/0 | 允许所有来源的ping操作(诊断目的) | |

| 7 | 出站规则 | DNS | 53 | 0.0.0.0/0 | 允许到所有目的地的DNS查询(域名解析) |

| 8 | 入站规则 | MySQL | 3306 | 特定的IP | 允许特定IP地址的MySQL数据库连接(应用服务器) |

| 9 | 出站规则 | HTTP | 8080 | 0.0.0.0/0 | 允许到所有目的地的HTTP访问(内部服务) |

| 10 | 入站规则 | RDP | 3389 | 特定的IP | 允许特定IP地址的远程桌面连接(远程管理) |

注意:

"类型"列定义了是入站规则(进入安全组的流量)还是出站规则(离开安全组的流量)。

"协议"列可以是TCP, UDP, ICMP等,或者特定的服务名称,如HTTP, HTTPS, SSH等。

"端口范围"列指定了受影响的端口或端口范围,对于ICMP协议,这里通常是"",因为ICMP不使用端口。

"来源/目的"列指明了流量的来源IP地址范围或目的地IP地址范围,使用"0.0.0.0/0"表示任何来源或目的地,而特定的IP或IP范围用于限制流量。

"描述"列提供了规则的简短描述,说明了为什么需要这条规则。

这个介绍仅作为示例,具体的安全组规则应根据实际业务需求和安全策略来定制。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/95374.html